لبعض الوقت ، كان يُعتقد أن برامج الفدية نادرًا ما تؤثر على الأجهزة التي تعمل بنظام Linux وحتى FreeBSD في هذا الشأن. لسوء الحظ ، هاجم برنامج الفدية KillDisk الآن عددًا قليلاً من الأجهزة التي تعمل بنظام Linux ، ويبدو أن التوزيعات التي تفصل حساب الجذر مثل Ubuntu ومختلف الدورات الرسمية قد تكون ضعيفة. أعرب بعض علماء الكمبيوتر عن رأي مفاده أن العديد من التهديدات الأمنية التي أثرت على Ubuntu قد أضرّت بطريقة ما ببعض جوانب واجهة سطح المكتب Unity ، ولكن هذا التهديد يمكن أن يضر حتى أولئك الذين يستخدمون KDE أو Xfce4 أو Openbox أو حتى خادم Ubuntu القائم على وحدة التحكم الافتراضية بالكامل.

من الطبيعي أن تنطبق قواعد الفطرة السليمة على مكافحة هذا النوع من التهديد. لا تدخل إلى الروابط المشبوهة في المتصفح وتأكد من إجراء فحص للبرامج الضارة على الملفات التي تم تنزيلها من الإنترنت وكذلك تلك الموجودة في مرفقات البريد الإلكتروني. هذا ينطبق بشكل خاص على أي كود قابل للتنفيذ قمت بتنزيله ، على الرغم من أن البرامج التي تأتي من المستودعات الرسمية تتلقى توقيعًا رقميًا لتقليل هذا التهديد. يجب أن تتأكد دائمًا من استخدام محرر نصوص لقراءة محتوى أي برنامج نصي قبل تشغيله. علاوة على هذه الأشياء ، هناك بعض الخطوات المحددة التي يمكنك اتخاذها لحماية نظامك من شكل KillDIsk الذي يهاجم Ubuntu.

الطريقة الأولى: تجزئة حساب الجذر

اتخذ مطورو Ubuntu قرارًا واعيًا بتجزئة حساب الجذر ، وعلى الرغم من أن هذا لم يثبت أنه قادر تمامًا على إيقاف هذا النوع من الهجوم ، إلا أنه أحد الأسباب الرئيسية لبطء إلحاق الضرر بالأنظمة. من الممكن استعادة الوصول إلى حساب الجذر ، وهو أمر شائع بالنسبة لأولئك الذين يستخدمون أجهزتهم كخوادم ، ولكن هذا له عواقب وخيمة عندما يتعلق الأمر بالأمان.

قد يكون بعض المستخدمين قد أصدروا sudo passwd ثم أعطوا الحساب الجذر كلمة مرور يمكنهم استخدامها بالفعل لتسجيل الدخول من كل من وحدات التحكم الرسومية والافتراضية. لتعطيل هذه الوظيفة على الفور ، استخدم sudo passwd -l root لإزالة تسجيل الدخول إلى الجذر وإعادة Ubuntu أو التدوير الذي تستخدمه إلى حيث كان في الأصل. عندما تتم مطالبتك بكلمة المرور الخاصة بك ، ستحتاج إلى إدخال كلمة مرور المستخدم بالفعل وليس كلمة المرور الخاصة التي قدمتها لحساب الجذر ، بافتراض أنك كنت تعمل من خلال تسجيل دخول المستخدم.

بطبيعة الحال ، فإن أفضل طريقة تتضمن عدم استخدام sudo passwd أبدًا. هناك طريقة أكثر أمانًا للتعامل مع المشكلة وهي استخدام sudo bash للحصول على حساب جذر. ستتم مطالبتك بكلمة المرور الخاصة بك ، والتي ستكون مرة أخرى كلمة مرور المستخدم وليس كلمة مرور الجذر ، بافتراض أن لديك حساب مستخدم واحد فقط على جهاز Ubuntu الخاص بك. ضع في اعتبارك أنه يمكنك أيضًا الحصول على موجه جذر للقذائف الأخرى باستخدام sudo متبوعًا باسم الصدفة المذكورة. على سبيل المثال ، يُنشئ sudo tclsh غلافًا جذريًا استنادًا إلى مترجم Tcl بسيط.

تأكد من كتابة exit للخروج من shell بمجرد الانتهاء من مهام الإدارة ، لأن shell user root يمكنه حذف أي ملف على النظام بغض النظر عن الملكية. إذا كنت تستخدم shell مثل tclsh وكان موجهك هو ببساطة علامة٪ ، فحاول whoami كأمر في الموجه. يجب أن يخبرك بالضبط بالشخص الذي سجلت الدخول به.

يمكنك دائمًا استخدام sudo rbash أيضًا للوصول إلى غلاف مقيد لا يحتوي على العديد من الميزات ، وبالتالي يوفر فرصة أقل لإحداث ضرر. ضع في اعتبارك أن هذه تعمل بشكل جيد على قدم المساواة من محطة رسومية تفتحها في بيئة سطح المكتب ، أو بيئة طرفية رسومية بملء الشاشة أو واحدة من وحدات التحكم الافتراضية الستة التي يوفرها لك Linux. لا يمكن للنظام التمييز بين هذه الخيارات المختلفة ، مما يعني أنك ستتمكن من إجراء هذه التغييرات من Ubuntu القياسي ، أو أي من الدورات مثل Lubuntu أو Kubuntu أو تثبيت Ubuntu Server بدون أي حزم سطح مكتب رسومية.

الطريقة الثانية: تحقق مما إذا كان حساب الجذر يحتوي على كلمة مرور غير قابلة للاستخدام

قم بتشغيل sudo passwd -S root للتحقق مما إذا كان حساب الجذر يحتوي على كلمة مرور غير قابلة للاستخدام في أي وقت. إذا كان الأمر كذلك ، فسيقرأ الجذر L في الإخراج المُعاد ، بالإضافة إلى بعض المعلومات حول تاريخ ووقت إغلاق كلمة مرور الجذر. يتوافق هذا بشكل عام مع وقت تثبيت Ubuntu ، ويمكن تجاهله بأمان. إذا كان يقرأ بدلاً من ذلك الجذر P ، فإن حساب الجذر يحتوي على كلمة مرور صالحة ، وتحتاج إلى قفله بالخطوات الموجودة في الطريقة الأولى.

إذا كان ناتج هذا البرنامج يقرأ NP ، فأنت بحاجة ماسة إلى تشغيل sudo passwd -l root لإصلاح المشكلة ، لأن هذا يشير إلى عدم وجود كلمة مرور جذر على الإطلاق ويمكن لأي شخص بما في ذلك البرنامج النصي الحصول على root shell من وحدة تحكم افتراضية.

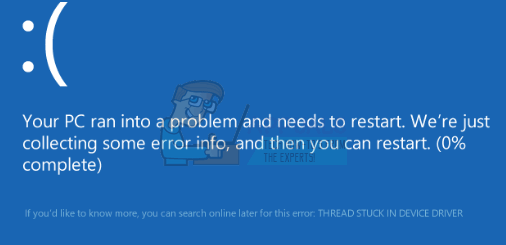

الطريقة الثالثة: تحديد نظام مخترق من GRUB

هذا هو الجزء المخيف والسبب الذي يجعلك دائمًا بحاجة لعمل نسخ احتياطية من أهم ملفاتك. عند تحميل قائمة GNU GRUB ، بشكل عام عن طريق الضغط على Esc عند تشغيل نظامك ، يجب أن ترى عدة خيارات تمهيد مختلفة. ومع ذلك ، إذا رأيت رسالة مكتوبة بمكان وجودهم ، فربما تبحث في جهاز مخترق.

تقرأ آلات الاختبار المخترقة ببرنامج KillDisk شيئًا مثل:

* نحن آسفون جدا ولكن التشفير

تم إكمال من بياناتك بنجاح ،

حتى تفقد بياناتك أو

ستستمر الرسالة لتوجيهك لإرسال الأموال إلى عنوان محدد. يجب إعادة تهيئة هذا الجهاز وإعادة تثبيت Linux عليه. لا ترد على أي من تهديدات KillDisk. لا يساعد هذا فقط الأفراد الذين يقومون بتشغيل هذه الأنواع من المخططات ، ولكن أيضًا برنامج إصدار Linux لا يقوم في الواقع بتخزين مفتاح التشفير بشكل صحيح بسبب وجود خطأ. هذا يعني أنه لا توجد طريقة للالتفاف حوله ، حتى لو استسلمت. فقط تأكد من وجود نسخ احتياطية نظيفة ولن تضطر إلى القلق بشأن أن تكون مثل هذا المنصب.

4 دقائق للقراءة