رومي IT نصائح

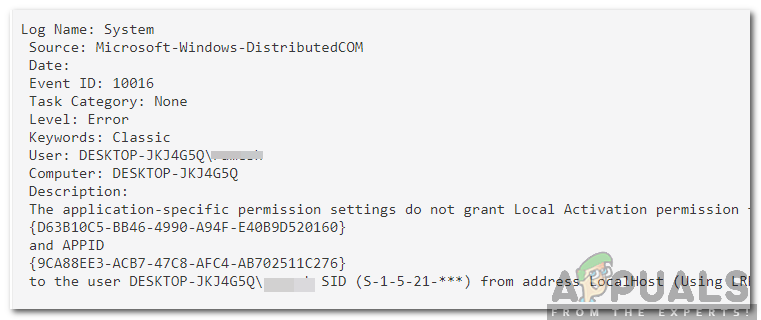

تم تحديد WPA / WPA2 منذ فترة طويلة على أنه أكثر أشكال تشفير WiFi أمانًا. ومع ذلك ، في أكتوبر 2017 ، تم العثور على بروتوكول WPA2 ليكون عرضة لهجوم KRACK الذي تم إنشاء تقنيات التخفيف من أجله. يبدو أن تشفير الشبكة اللاسلكية يتعرض للهجوم مرة أخرى ، وهذه المرة مع استغلال ثغرة أمنية في WPA / WPA2 يطلق عليها اسم PMKID.

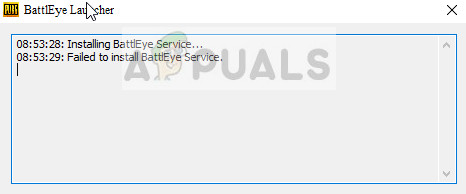

لقد طورنا هجومًا جديدًا على WPA / WPA2. ليس هناك حاجة لتسجيل مصافحة رباعي الاتجاهات. إليك جميع التفاصيل والأدوات التي تحتاجها: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (hashcat) 4 أغسطس 2018

تمت مشاركة هذه الثغرة الأمنية من خلال حساب Twitter (hashcat) الذي قام بتغريد صورة للرمز الذي يمكن أن يتجاوز متطلبات مصافحة EAPOL رباعية الاتجاهات ويهاجم اتصال الشبكة. في بريد على موقع الويب الخاص بالحساب ، أوضح المطورون المسؤولون عن الاستغلال أنهم كانوا يبحثون عن طرق لمهاجمة معيار أمان WPA3 لكنهم لم ينجحوا بسبب بروتوكول المصادقة المتزامنة لـ Equals (SAE). بدلاً من ذلك ، تمكنوا من التعثر عبر هذه الثغرة الأمنية لبروتوكول WPA2.

يتم استغلال هذه الثغرة الأمنية في عنصر معلومات شبكة الأمان القوي (RSNIE) لإطار EAPOL واحد. يستخدم HMAC-SHA1 لاشتقاق PMKID مع كون المفتاح هو PMK وبياناته هي سلسلة ثابتة 'اسم PMK' والتي تتضمن نقطة الوصول وعناوين MAC للمحطة.

وفقًا لمنشور المطورين ، لتنفيذ الهجوم ، هناك حاجة لثلاث أدوات: hcxdumptool v4.2.0 أو أعلى ، hcxtools v4.2.0 أو أعلى ، و hashcat v4.2.0 أو أعلى. تسمح هذه الثغرة للمهاجم بالتواصل مع AP مباشرة. إنه يتجاوز إعادة الإرسال النهائية لإطارات EAPOL وإدخال كلمة مرور غير صالح في النهاية. يلغي الهجوم أيضًا إطارات EAPOL المفقودة في حالة أن مستخدم AP بعيد جدًا عن المهاجم ، ويجعل البيانات النهائية تظهر في سلسلة سداسية عشرية عادية بدلاً من تنسيقات الإخراج مثل pcap أو hccapx.

تم شرح الكود والتفاصيل المتعلقة بكيفية عمل الكود لاستغلال هذه الثغرة الأمنية في منشور المطورين. لقد ذكروا أنهم غير متأكدين من أي موجهات WiFi تؤثر هذه الثغرة الأمنية بشكل مباشر ومدى فعاليتها على الاتصالات المعنية. على الرغم من ذلك ، يعتقدون أن هذه الثغرة الأمنية يمكن استغلالها على الأرجح في جميع شبكات 802.11i / p / q / r حيث يتم تمكين ميزات التجوال كما هو الحال مع معظم أجهزة التوجيه هذه الأيام.

لسوء الحظ بالنسبة للمستخدمين ، لا توجد تقنيات تخفيف لهذه الثغرة الأمنية حتى الآن. ظهرت قبل ساعات قليلة ولا توجد أخبار عن قيام أي مصنعي أجهزة التوجيه بإخطار (أو توضيح أنهم قد لاحظوا).