واجهة التدريب الفني

اكتسبت SegmentSmack ، وهي ثغرة يمكن أن تسمح برفض هجمات الخدمة عند استغلالها ، شهرة وشهرة فورية عندما طرحها قسم الأمن السيبراني CERT / CC بجامعة كارنيجي ميلون. ومع ذلك ، فشل المراسلون في الاعتراف بأن الثغرة الأمنية المبلغ عنها حديثًا قد تم تصحيحها في الواقع قبل أسبوعين في كل من 4.9.116 و 4.17.11 نواة Linux.

وفقًا للباحثين في الجامعة ، تسببت الثغرة الأمنية في رفض هجوم الخدمة عن طريق إجبار النظام على 'إجراء مكالمات باهظة الثمن إلى tcp_collapse_ofo_queue () و tcp_prune_ofo_queue () لكل حزمة واردة.' في حين أن هذا صحيح ، فقد تم بالفعل تصحيح الثغرة الأمنية والعديد من موزعي Linux مثل SUSE قاموا بالفعل بتنفيذ التحديثات. على الرغم من أن بعض الموزعين مثل Red Hat يتأخرون معهم ، إلا أن الحقيقة تظل أن التحديثات متاحة وأن الموزعين المتأخرين سوف يلتقطونها قريبًا جدًا.

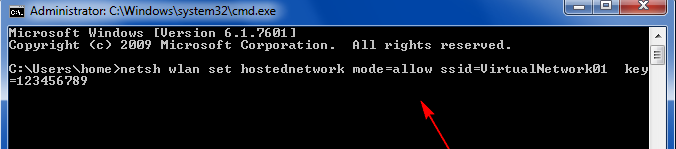

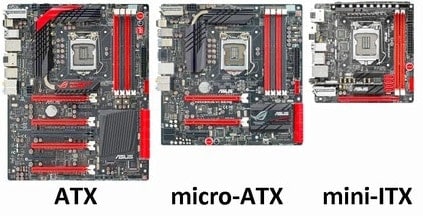

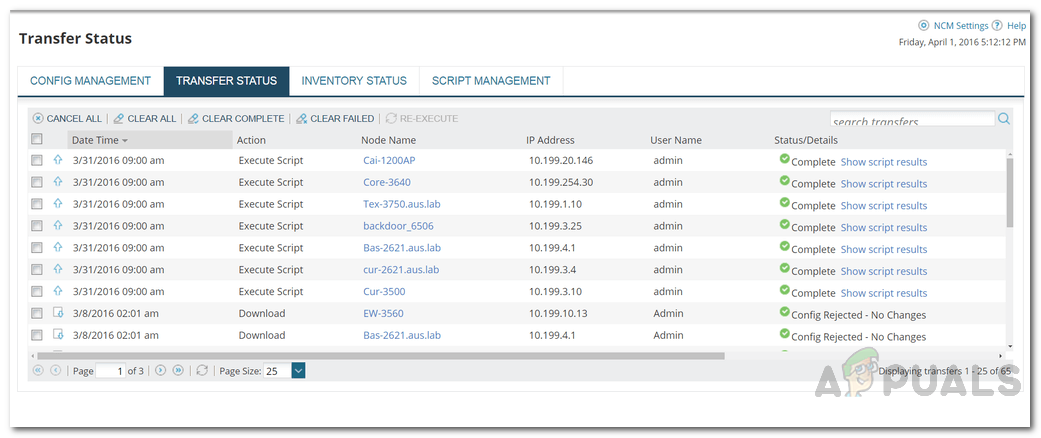

بحسب أ استشاري تم نشره على موقع Red Hat على الويب ، تم تحديد تصنيف الثغرة الأمنية CVE-2018-5390 . على الرغم من قدرة الاستغلال على التسبب في تشبع وحدة المعالجة المركزية وتعطل DoS ، فإن صيانة تعطل DoS تتطلب 'جلسات TCP ثنائية الاتجاه مستمرة إلى منفذ مفتوح يمكن الوصول إليه ، وبالتالي لا يمكن تنفيذ الهجمات باستخدام عناوين IP مخادعة.' إذا تم تنفيذ الهجوم باستخدام 4 تدفقات ، فقد يتسبب ذلك في تشبع 4 نوى لوحدة المعالجة المركزية كما هو موضح أدناه.

4 تدفقات أساسية لوحدة المعالجة المركزية. قبعة حمراء

وقد وجد أنه على الرغم من أن الباحثين في قسم CERT / CC بجامعة كارنيجي ميلون قدموا تحليلًا شاملاً للثغرة الأمنية ، إلا أنهم لم يأخذوا في الاعتبار المتطلبات اللازمة للحفاظ على انهيار DoS ، مما يجعل الثغرة تبدو أسوأ بكثير مما هي عليه في الواقع.

وفقًا للاستشارة ، تؤثر ثغرة Segment Smack على Red Hat Enterprise Linux (RHEL) 6 و RHEL 7 و RHEL 7 لـ Real Time و RHEL 7 لـ ARM64 و RHEL 7 for Power و RHEL Atomic Host. لم يتم نشر أي تقنيات تخفيف على الموقع حتى الآن. ومع ذلك ، فقد ذكر أن ريد هات تعمل على إصدار التحديثات الضرورية وتقنيات التخفيف لتجنب مخاطر الاستغلال.