تم إنشاء الشعارات للإشارة إلى ثغرات الانهيار و Specter. اعتمادات الصورة: The Hacker News

تم اكتشاف معالج دقيق يصيب الثغرة الأمنية من قبل الشركات المصنعة للتكنولوجيا في صيف عام 2017 وتم إصدار معلومات حول الثغرة الأمنية تسمى 'Specter' لاحقًا للجمهور في بداية هذا العام. منذ ذلك الحين ، قدمت Intel ، التي كانت رقائقها في حالة فوضى كل شيء ، مكافأة قدرها 100000 دولار على الإبلاغ عن نقاط الضعف المتطورة في فئة Specter ، وحصل فلاديمير كيريانسكي من معهد ماساتشوستس للتكنولوجيا وكارل فالدسبيرجر على الجائزة النقدية لتقديمها. بحث مفصل عن أحدث إصدارين من الثغرات الأمنية في فرع واحد: Specter 1.1 و Specter 1.2 ، على التوالي.

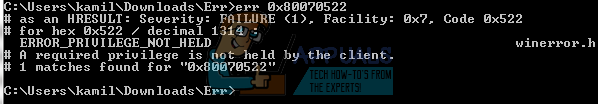

في كيريانسكي ووالدسبيرجر ورقة نُشر في 10 يوليو 2018 ، ويحدد تفاصيل ثغرات Specter 1.1 و Specter 1.2 ، وقد تم توضيح أن السابق 'يستفيد من مخازن المضاربة لإنشاء فائض من المخزن المؤقت للمضاربة' بينما يسمح الأخير للمتاجر التخمينية 'بالكتابة فوق البيانات للقراءة فقط 'في آلية مماثلة لتلك المستخدمة في ثغرة Specter 3.0 المعروفة باسم Meltdown. نظرًا للطبيعة الأساسية لعيوب فئة Specter ، فهي ليست شيئًا يمكن إحباطه تمامًا من خلال سلسلة من التحديثات أو التصحيحات ، فهي تتطلب تغييرًا كاملاً في تصميم معالجة الكمبيوتر الأساسي ، ولكن الخبر السار فيما يتعلق بالمسألة هو أن لا يمكن أن تحدث الهجمات إلا على الأجهزة التي تسمح بمزيد من حرية الاستغلال حيث يمكن للشفرة الخبيثة منعها وتشغيلها.

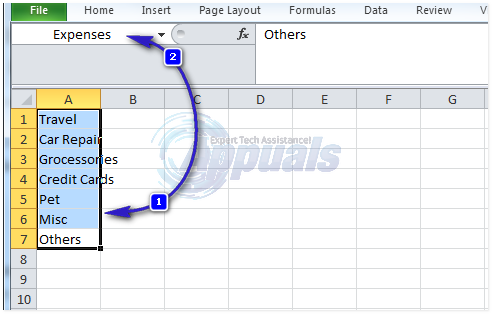

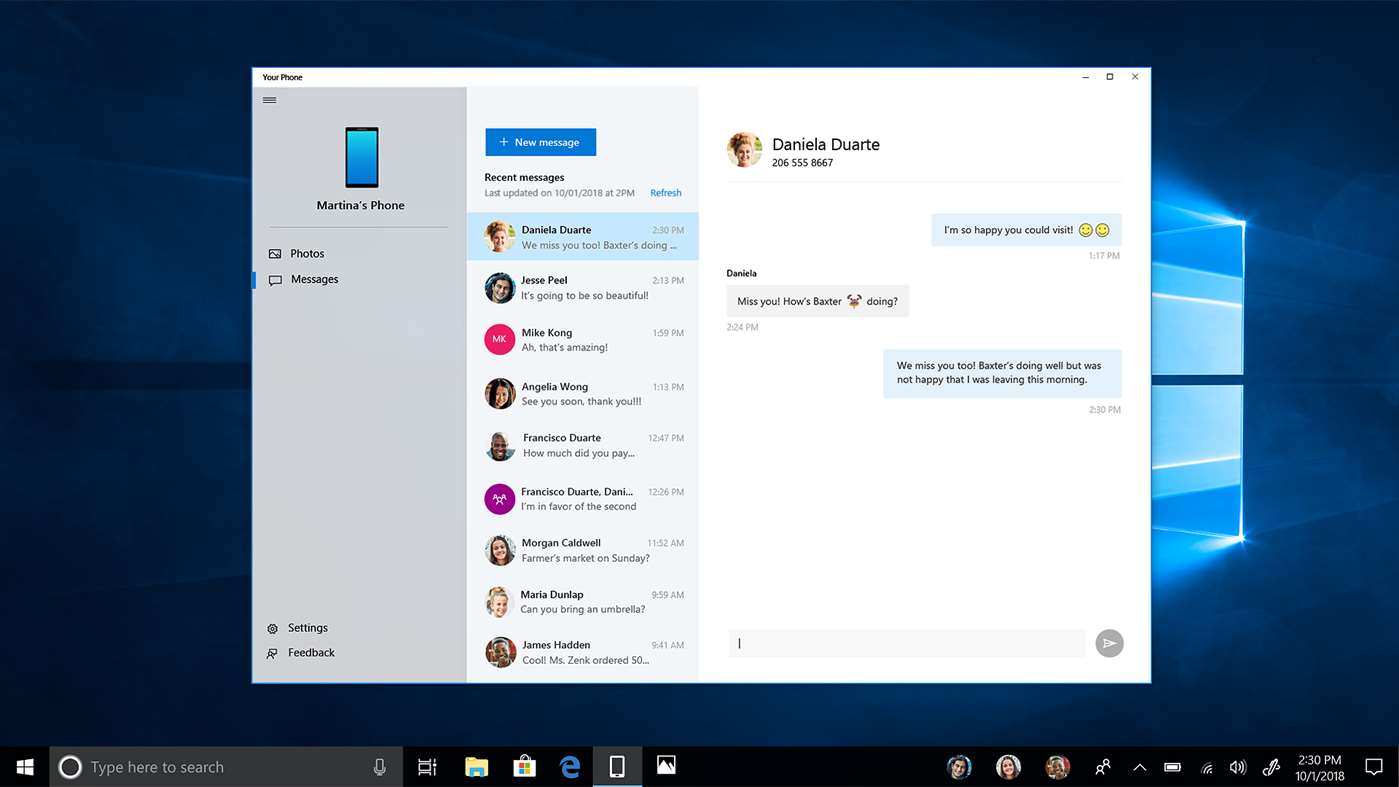

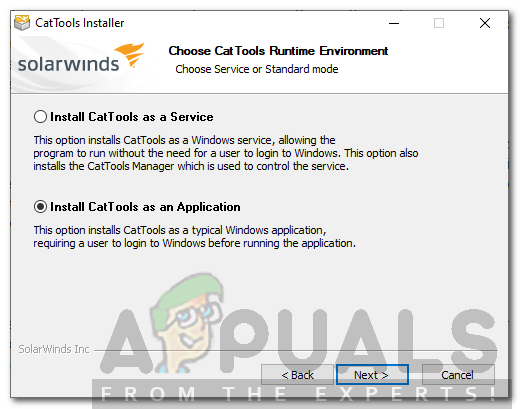

لمنع الاستغلال ، أصدر Microsoft Windows تحديثات البرامج التي تعمل على ترقية تعريفات الأمان لنظام التشغيل وأصدر متصفح Chrome تحديثات أمنية تمنع جافا سكريبت أحد المواقع من الوصول إلى موقع آخر من أجل إيقاف تجاوز الرمز من ذاكرة واحدة موقع لآخر على العموم. يؤدي إجراء تحديثات على هاتين الجبهتين ببساطة إلى تقليل مخاطر الاستغلال بنسبة 90٪ لأنه يحمي الجهاز في الواجهة الرئيسية ويقيد إدخال البرامج الضارة من الإنترنت. بدون محتوى ضار مقيم يستخدم توقيت ذاكرة التخزين المؤقت للهجوم في نقاط معينة من أجل استخراج المعلومات الخاصة المخزنة على الجهاز ، من المفترض أن تكون الأجهزة آمنة من فهم هجمات فئة Specter.

أصدرت Intel تحديثات النظام لتصحيح الثغرات على أفضل وجه ممكن في الحالة الحالية لأجهزتها وأصدرت Microsoft أدلة تخفيف سهلة الاستخدام على موقعها على الويب للسماح للمستخدمين بتجنب الهجمات من خلال اتباع بضع خطوات بسيطة على أجهزة الكمبيوتر الخاصة بهم أيضًا . يختلف تأثير الثغرات الأمنية من فئة Specter من فرع إلى آخر ، ولكن يمكن أن يكون كامنًا مثل أي شيء تقريبًا حتى الآن ، ومن ناحية أخرى يمكن أن يشكل تهديدات أمنية عن طريق استخراج البيانات أو حتى تشكل تهديدات مادية للجهاز عن طريق التحميل الزائد للمعالج بحيث ترتفع درجة حرارته كما هو واضح ، ليس من المفارقات الكافية ، في عدد قليل من أجهزة HP Specter التي تواجه ثغرة Specter 3.0 Meltdown.

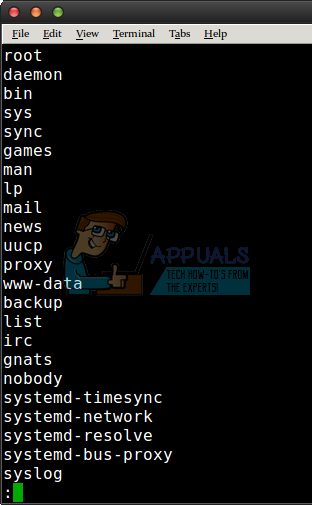

لفهم فيروس فئة Specter ولماذا قد لا نتخلص منه قريبًا ، يجب على المرء أن يفهم طبيعة المنهجية المستخدمة في معالجات الكمبيوتر اليوم والتي تم شرحها جيدًا في تحليل Intel للقنوات الجانبية للتنفيذ التخميني ورق ابيض . في سباق للحصول على أكبر قوة معالجة ، استخدمت العديد من المعالجات مثل Intel نفسها التنفيذ التخميني الذي يتوقع أمرًا مسبقًا للسماح بالتنفيذ السلس الذي لا يحتاج إلى انتظار تشغيل الأوامر السابقة قبل تنفيذ الأمر التالي. لتحسين التنبؤات ، تستخدم الآلية طرق ذاكرة التخزين المؤقت للقناة الجانبية التي تراقب النظام. في هذا ، يمكن استخدام قناة جانبية لتوقيت ذاكرة التخزين المؤقت لقياس ما إذا كان جزء معين من المعلومات موجودًا في مستوى معين من ذاكرة التخزين المؤقت. يتم قياس ذلك بناءً على الوقت المستغرق لاسترداد القيم كلما طال وقت الوصول إلى الذاكرة ، يمكن الاستدلال على أنه كلما كانت قطعة البيانات هذه أبعد. أدى إساءة استخدام آلية المراقبة الصامتة هذه في معالجات الكمبيوتر إلى تسرب القناة الجانبية المحتمل للمعلومات الخاصة عن طريق تقدير قيمتها بنفس الطريقة التي يتم بها التنبؤ بعمليات تنفيذ الأوامر على النحو المنشود.

تعمل ثغرات فئة Specter بطريقة تستغل هذه الآلية. البديل الأول هو الذي يرسل فيه جزء من البرامج الضارة في رمز أوامر زائف يطالب بإجراء عمليات المضاربة من أجل الوصول إلى الموقع الموجود على الذاكرة المطلوب للمتابعة. يتم توفير المواقع التي لا تتوفر عادةً على الذاكرة للبرامج الضارة من خلال هذا التجاوز. بمجرد أن يتمكن المهاجم من وضع البرامج الضارة في مكان يهتم فيه باستخراج المعلومات ، يمكن للبرامج الضارة أن تعمل على إرسال عامل المضاربة بعيدًا عن الحدود لاسترداد العمليات أثناء تسريب الذاكرة المهمة في مستوى ذاكرة التخزين المؤقت. يستخدم المتغير الثاني من ثغرات فئة Specter نهجًا مشابهًا باستثناء الخط الجانبي المتفرع الذي يستنتج قيم البيانات بنفس الطريقة بالتعاون مع عملية المضاربة السائدة.

كما يمكنك أن تفهم الآن ، لا يوجد شيء تقريبًا يمكنك القيام به لحل هذه المشكلة حيث تمكنت الجهات الخبيثة من إيجاد طرق لإغراق أسنانهم في ثغرات النسيج التي تشكل أساس معالجات الكمبيوتر Intel (وغيرها بما في ذلك IRM) . الإجراء الوحيد الذي يمكن اتخاذه في هذه المرحلة هو إجراء التخفيف الوقائي الذي يمنع هؤلاء الفاعلين الخبيثين من الإقامة في النظام والاستفادة من نقطة الضعف الأساسية للجهاز.

Intel: المعالج الأكثر تأثراً

![[إصلاح] خطأ جافا سكريبت مقياس استخدام HughesNet](https://jf-balio.pt/img/how-tos/85/hughesnet-usage-meter-javascript-error.png)