شركة انتل

تم العثور على وحدات المعالجة المركزية Intel ، وخاصة المستخدمة في الخوادم والحواسيب المركزية ، لتكون عرضة لخلل أمني يسمح للمهاجمين بالتطفل على البيانات التي تتم معالجتها. يمكن أن يسمح الخطأ الأمني داخل Intel Xeon على مستوى الخادم والمعالجات المماثلة الأخرى للمهاجمين بشن هجوم على القناة الجانبية يمكنه استنتاج ما تعمل عليه وحدة المعالجة المركزية والتدخل لفهم البيانات والتقاطها.

أفاد باحثون في جامعة فريي في أمستردام أن معالجات إنتل على مستوى الخوادم تعاني من ثغرة أمنية. لقد أطلقوا على الخلل ، الذي يمكن تصنيفه على أنه خطير ، NetCAT. ال تفتح الثغرة الأمنية إمكانية المهاجمين للاستفادة من عمليات تشغيل وحدات المعالجة المركزية واستنتاج البيانات. يمكن استغلال الثغرة الأمنية عن بُعد ، ويمكن للشركات التي تعتمد على معالجات Intel Xeon هذه فقط محاولة تقليل تعرض خوادمها وأطرها الرئيسية للحد من فرص الهجمات ومحاولات سرقة البيانات.

وحدات المعالجة المركزية Intel Xeon المزودة بتقنيات DDIO و RDMA ضعيفة:

قام باحثو الأمن في جامعة فريجي بالتحقيق في نقاط الضعف الأمنية بالتفصيل واكتشفوا أن عددًا قليلاً فقط من وحدات المعالجة المركزية Intel Zenon قد تأثرت. الأهم من ذلك ، أن وحدات المعالجة المركزية (CPU) هذه تحتاج إلى تقنيتين محددتين من Intel يمكن استغلالهما. وفقًا للباحثين ، احتاج الهجوم إلى تقنيتين من Intel تم العثور عليهما بشكل أساسي في خط Xeon CPU: تقنية إدخال / إخراج البيانات المباشرة (DDIO) والوصول المباشر للذاكرة (RDMA) ، ليكون ناجحًا. تفاصيل حول ثغرة NetCAT متوفرة في ورقة بحثية . رسميًا ، تم وضع علامة على الخلل الأمني في NetCAT باسم CVE-2019-11184 .

يبدو أن Intel لديها أقر بالثغرة الأمنية في بعض مجموعة Intel Xeon CPU . أصدرت الشركة نشرة أمنية أشارت إلى تأثير NetCAT على معالجات Xeon E5 و E7 و SP التي تدعم DDIO و RDMA. وبشكل أكثر تحديدًا ، تمكّن مشكلة أساسية في DDIO من هجمات القناة الجانبية. انتشر DDIO في وحدات المعالجة المركزية Intel Zenon منذ عام 2012. وبعبارة أخرى ، قد تكون العديد من وحدات المعالجة المركزية Intel Xeon من فئة الخوادم القديمة المستخدمة حاليًا في الخوادم والحواسيب المركزية ضعيفة.

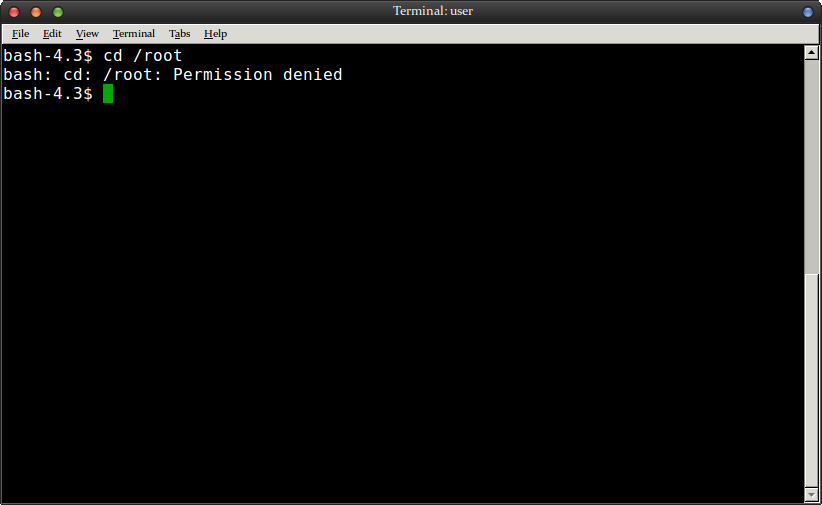

من الممكن تمييز كلمة مرور SSH الخاصة بشخص ما أثناء كتابتها في محطة طرفية عبر الشبكة من خلال استغلال ثغرة أمنية مثيرة للاهتمام في القناة الجانبية في تقنية شبكات Intel ، كما يقول معلمو تقنية المعلومات. https://t.co/X0jZpgCSks وتستمر هدايا أخطاء Intel CPU في الظهور.

- أفضل مدونة Linux في Unixverse (nixcraft) 10 سبتمبر 2019

من ناحية أخرى ، قال باحثو جامعة فريي إن RDMA يسمح لاستغلال NetCAT الخاص بهم 'بالتحكم جراحيًا في موقع الذاكرة النسبي لحزم الشبكة على الخادم الهدف'. ببساطة ، هذه فئة أخرى كاملة من الهجمات التي لا يمكنها فقط استخلاص المعلومات من العمليات التي تقوم بها وحدات المعالجة المركزية (CPU) ، ولكن يمكنها أيضًا التعامل مع نفس الشيء أيضًا.

تعني الثغرة الأمنية أن الأجهزة غير الموثوق بها على الشبكة 'يمكنها الآن تسريب بيانات حساسة مثل ضغطات المفاتيح في جلسة SSH من الخوادم البعيدة بدون وصول محلي.' وغني عن القول أن هذا يمثل خطرًا أمنيًا شديدًا يهدد سلامة البيانات. بالمناسبة ، لم ينبه باحثو جامعة فريجي إنتل فقط بشأن الثغرات الأمنية داخل وحدات المعالجة المركزية Intel Zenon ولكن أيضًا المركز الوطني الهولندي للأمن السيبراني في شهر يونيو من هذا العام. كعربون تقدير ولتنسيق الكشف عن الثغرات الأمنية مع شركة Intel ، تلقت الجامعة مكافأة. لم يتم الإفصاح عن المبلغ المحدد ، ولكن نظرًا لخطورة المشكلة ، فقد يكون كبيرًا.

كيف نحمي من ثغرة أمنية في NetCAT؟

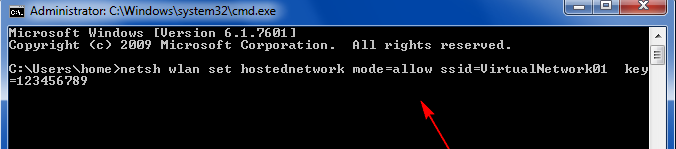

حاليًا ، الطريقة الوحيدة المضمونة للحماية من ثغرة أمنية في NetCAT هي تعطيل ميزة DDIO بالكامل. علاوة على ذلك ، يحذر الباحثون من أن المستخدمين الذين لديهم معالجات Intel Xeon المتأثرة يجب عليهم أيضًا تعطيل ميزة RDMA لتكون آمنة. وغني عن القول ، قد لا يرغب العديد من مسؤولي النظام في التخلي عن DDIO في خوادمهم لأنها ميزة مهمة.

لاحظت إنتل أن مستخدمي Xeon CPU يجب أن 'يحدوا من الوصول المباشر من الشبكات غير الموثوق بها' وأن يستخدموا 'وحدات برمجية مقاومة لهجمات التوقيت ، باستخدام رمز نمط الوقت الثابت'. ومع ذلك ، يصر باحثو جامعة فريي على أن مجرد وحدة برمجية قد لا تكون قادرة حقًا على الدفاع ضد NetCAT. ومع ذلك ، يمكن للوحدات أن تساعد في عمليات استغلال مماثلة في المستقبل.

العلامات شركة انتل