MySQL

تقوم مجموعة مخصصة من المتسللين بإجراء بحث بسيط ولكنه مستمر عن قواعد بيانات MySQL. ثم يتم استهداف قواعد البيانات المعرضة للخطر لتثبيت برامج الفدية الضارة. يحتاج مشرفو خوادم MySQL الذين يحتاجون إلى الوصول إلى قواعد بياناتهم عن بُعد إلى توخي المزيد من الحذر.

يقوم المتسللون بإجراء بحث متسق عبر الإنترنت. يبحث هؤلاء المتسللون ، الذين يُعتقد أنهم موجودون في الصين ، عن خوادم Windows التي تشغل قواعد بيانات MySQL. من الواضح أن المجموعة تخطط ل تصيب هذه الأنظمة ببرنامج الفدية GandCrab .

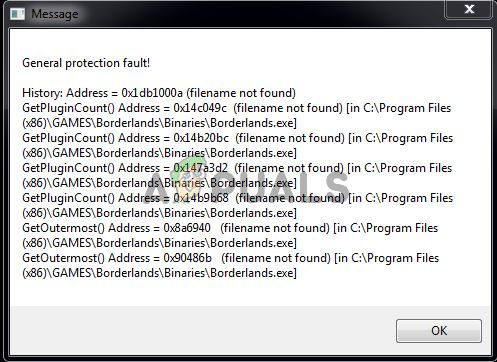

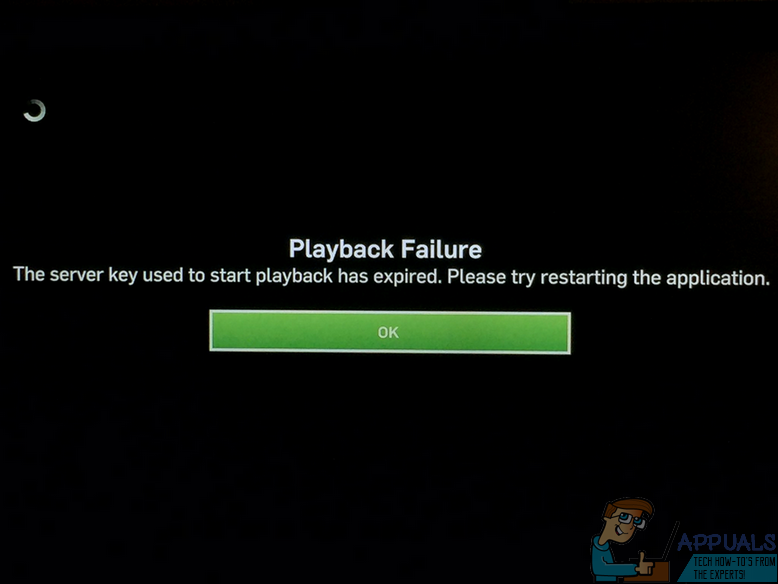

Ransomware هو برنامج متطور يقفل المالك الحقيقي للملفات ويطالب بالدفع لإرساله عبر مفتاح رقمي. من المثير للاهتمام أن نلاحظ أن شركات الأمن السيبراني لم تر أي عامل تهديد حتى الآن هاجم خوادم MySQL التي تعمل على أنظمة Windows خاصة لإصابتها ببرامج الفدية. بمعنى آخر ، من غير المألوف أن يبحث المتسللون عن قواعد بيانات أو خوادم معرضة للخطر ويقومون بتثبيت تعليمات برمجية ضارة. الممارسة العادية التي يتم ملاحظتها بشكل شائع هي محاولة منهجية لسرقة البيانات أثناء محاولة التهرب من الكشف.

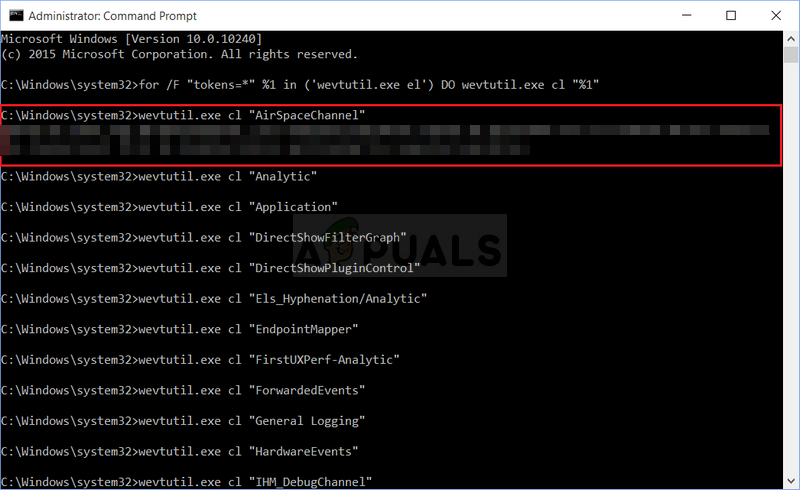

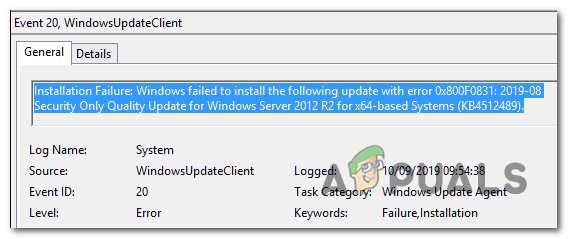

تم الكشف عن أحدث محاولة للزحف عبر الإنترنت بحثًا عن قواعد بيانات MySQL ضعيفة تعمل على أنظمة Windows بواسطة Andrew Brandt ، الباحث الرئيسي في Sophos. وفقًا لبراندت ، يبدو أن المتسللين يبحثون عن قواعد بيانات MySQL يمكن الوصول إليها عبر الإنترنت والتي تقبل أوامر SQL. تتحقق معلمات البحث مما إذا كانت الأنظمة تعمل بنظام التشغيل Windows. عند العثور على مثل هذا النظام ، يستخدم المتسللون أوامر SQL الضارة لزرع ملف على الخوادم المكشوفة. وبمجرد نجاح العدوى ، يتم استخدامها في وقت لاحق لاستضافة GandCrab ransomware.

هذه المحاولات الأخيرة مثيرة للقلق لأن باحث Sophos تمكن من تتبعها مرة أخرى إلى خادم بعيد قد يكون مجرد واحد من عدة محاولات. من الواضح أن الخادم يحتوي على دليل مفتوح يقوم بتشغيل برنامج خادم يسمى HFS ، وهو نوع من خادم ملفات HTTP. قدم البرنامج إحصائيات عن الحمولات الضارة للمهاجم.

قال براندت بالتفصيل عن النتائج ، 'يبدو أن الخادم يشير إلى أكثر من 500 تنزيل للعينة رأيت تنزيل موقع الويب MySQL (3306-1.exe). ومع ذلك ، فإن العينات المسماة 3306-2.exe و 3306-3.exe و 3306-4.exe متطابقة مع هذا الملف. بالعد معًا ، كان هناك ما يقرب من 800 تنزيل في الأيام الخمسة منذ وضعها على هذا الخادم ، بالإضافة إلى أكثر من 2300 تنزيل لعينة GandCrab الأخرى (أقدم بحوالي أسبوع) في الدليل المفتوح. لذا ، في حين أن هذا ليس هجومًا هائلًا أو واسع النطاق بشكل خاص ، إلا أنه يمثل خطرًا جسيمًا على مسؤولي خادم MySQL الذين أحدثوا فجوة في جدار الحماية حتى يتمكن العالم الخارجي من الوصول إلى المنفذ 3306 على خادم قاعدة البيانات '

من المطمئن أن نلاحظ أن مسؤولي خوادم MySQL ذوي الخبرة نادرًا ما يخطئون في تهيئة خوادمهم ، أو الأسوأ ، يتركون قواعد بياناتهم بدون كلمات مرور. ومع ذلك، مثل هذه الحالات ليست غير شائعة . على ما يبدو ، يبدو أن الغرض من عمليات الفحص المستمرة هو الاستغلال الانتهازي للأنظمة أو قواعد البيانات التي تم تكوينها بشكل خاطئ بدون كلمات مرور.