تطور البرمجيات الخبيثة

اكتشفت شركة الأمن السيبراني ESET أن مجموعة قرصنة معروفة ومراوغة كانت تنشر بهدوء برنامجًا ضارًا له بعض الأهداف المحددة. يستغل البرنامج الضار بابًا خلفيًا مر تحت الرادار بنجاح في الماضي. علاوة على ذلك ، يجري البرنامج بعض الاختبارات الشيقة للتأكد من أنه يستهدف جهاز كمبيوتر مستخدم بشكل نشط. إذا لم تكتشف البرامج الضارة نشاطًا أو لم تكن راضية ، فإنها ببساطة تتوقف عن العمل وتختفي للحفاظ على التسلل الأمثل وتجنب الاكتشاف المحتمل. تبحث البرامج الضارة الجديدة عن شخصيات مهمة داخل جهاز حكومة الولاية. ببساطة ، البرنامج الضار يلاحق الدبلوماسيين والإدارات الحكومية في جميع أنحاء العالم

ال Ke3chang يبدو أن مجموعة التهديد المستمر المتقدمة قد عادت إلى الظهور بحملة قرصنة مركزة جديدة. نجحت المجموعة في إطلاق وإدارة حملات التجسس الإلكتروني منذ عام 2010 على الأقل. أنشطة المجموعة ومآثرها فعالة للغاية. بالاقتران مع الأهداف المقصودة ، يبدو أن المجموعة ترعاها دولة. أحدث سلالة من البرامج الضارة التي تم نشرها بواسطة Ke3chang المجموعة متطورة للغاية. تم تصميم أحصنة طروادة التي تم نشرها مسبقًا للوصول عن بُعد والبرامج الضارة الأخرى بشكل جيد أيضًا. ومع ذلك ، فإن البرامج الضارة الجديدة تتجاوز العدوى العمياء أو الجماعية للأجهزة المستهدفة. بدلاً من ذلك ، فإن سلوكه منطقي تمامًا. تحاول البرامج الضارة تأكيد هوية الهدف والجهاز والمصادقة عليها.

باحثو الأمن السيبراني في ESET يحددون هجمات جديدة بواسطة Ke3chang:

تم تحديد مجموعة Ke3chang المتقدمة للتهديد المستمر ، النشطة منذ عام 2010 على الأقل ، باسم APT 15. حددت شركة مكافحة الفيروسات السلوفاكية الشهيرة وجدار الحماية وغيرها من شركات الأمن السيبراني ESET آثارًا وأدلة مؤكدة على أنشطة المجموعة. يدعي باحثو ESET أن مجموعة Ke3chang تستخدم تقنياتها المجربة والموثوقة. ومع ذلك ، فقد تم تحديث البرامج الضارة بشكل كبير. علاوة على ذلك ، هذه المرة ، تحاول المجموعة استغلال باب خلفي جديد. يُطلق على الباب الخلفي غير المكتشف وغير المبلغ عنه سابقًا اسم Okrum.

أشار باحثو ESET كذلك إلى أن تحليلهم الداخلي يشير إلى أن المجموعة تلاحق الهيئات الدبلوماسية والمؤسسات الحكومية الأخرى. بالمناسبة ، كانت مجموعة Ke3chang نشطة بشكل استثنائي في إجراء حملات تجسس إلكتروني معقدة ومستهدفة ومستمرة. تقليديا ، كانت المجموعة تلاحق المسؤولين الحكوميين والشخصيات المهمة التي عملت مع الحكومة. وقد لوحظت أنشطتهم في بلدان عبر أوروبا وأمريكا الوسطى والجنوبية.

البرامج الضارة الجديدة Okrum التي تستخدمها مجموعة Ke3chang لاستهداف الدبلوماسيين https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18 يوليو 2019

يستمر اهتمام ESET وتركيزها على مجموعة Ke3chang لأن المجموعة كانت نشطة للغاية في موطن الشركة ، سلوفاكيا. ومع ذلك ، فإن الأهداف الشعبية الأخرى للمجموعة هي بلجيكا وكرواتيا وجمهورية التشيك في أوروبا. من المعروف أن المجموعة استهدفت البرازيل وشيلي وغواتيمالا في أمريكا الجنوبية. تشير أنشطة مجموعة Ke3chang إلى أنها قد تكون مجموعة قرصنة ترعاها الدولة مع أجهزة قوية وأدوات برمجية أخرى غير متاحة للمتسللين العاديين أو الأفراد. ومن ثم فإن الهجمات الأخيرة أيضًا يمكن أن تكون جزءًا من حملة طويلة الأمد لجمع المعلومات الاستخباراتية ، كما أشارت سوزانا هيرمكوفا ، الباحثة في ESET ، 'الهدف الرئيسي للمهاجم هو على الأرجح التجسس الإلكتروني ، ولهذا السبب اختاروا هذه الأهداف'.

كيف يعمل برنامج Ketrican Malware و Okrum Backdoor؟

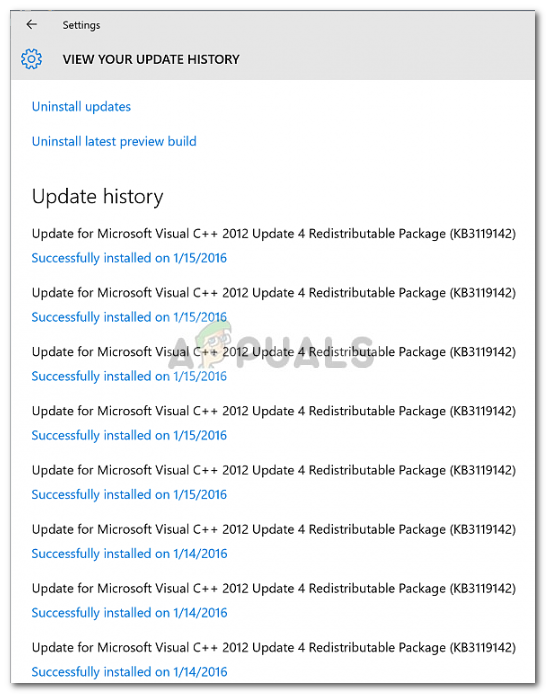

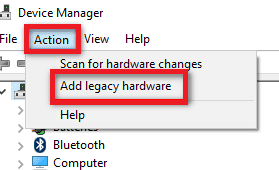

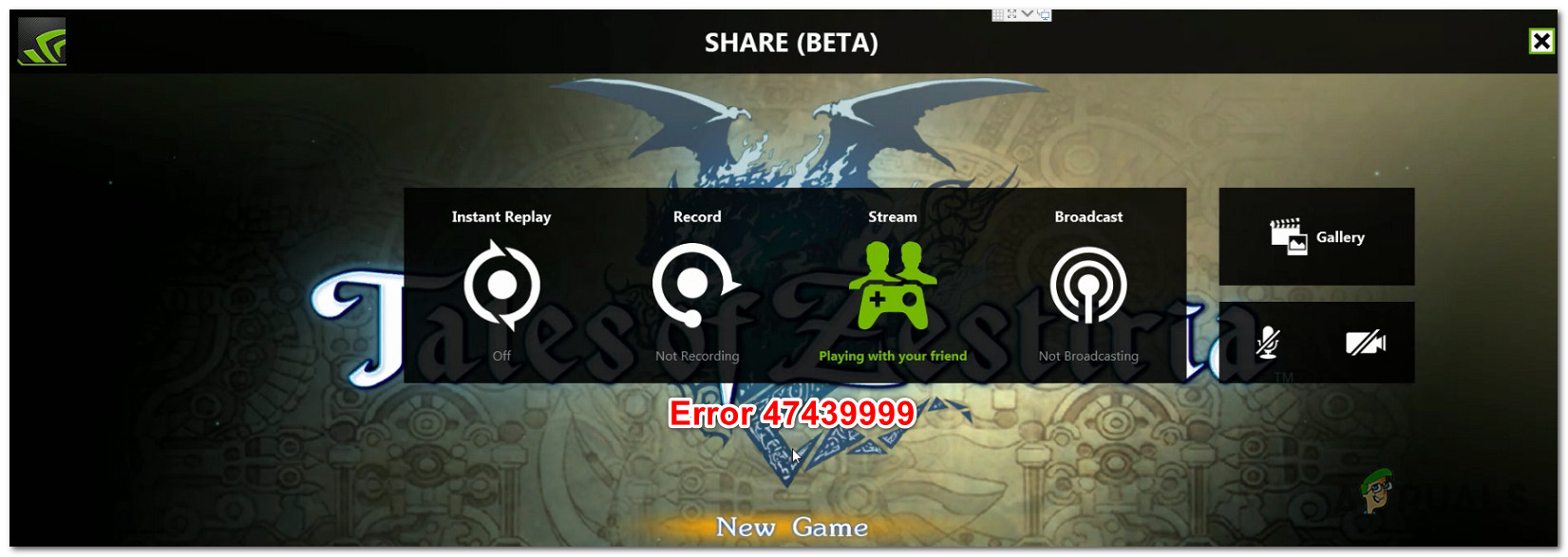

البرمجيات الخبيثة Ketrican و Okrum backdoor متطوران للغاية. لا يزال الباحثون الأمنيون يحققون في كيفية تثبيت الباب الخلفي أو إسقاطه على الأجهزة المستهدفة. في حين أن توزيع الباب الخلفي Okrum لا يزال لغزًا ، فإن تشغيله أكثر روعة. يقوم Okrum backdoor بإجراء بعض اختبارات البرامج للتأكد من أنه لا يعمل في وضع الحماية ، وهو في الأساس مساحة افتراضية آمنة يستخدمها الباحثون الأمنيون لمراقبة سلوك البرامج الضارة. إذا لم يحصل اللودر على نتائج موثوقة ، فإنه ينهي نفسه ببساطة لتجنب الكشف والتحليل الإضافي.

طريقة Okrum backdoor لتأكيد أنه يعمل في كمبيوتر يعمل في العالم الحقيقي ، مثيرة للاهتمام أيضًا. يقوم المحمل أو الباب الخلفي بتنشيط المسار لاستقبال الحمولة الفعلية بعد النقر فوق زر الماوس الأيسر ثلاث مرات على الأقل. يعتقد الباحثون أن هذا الاختبار التأكيدي يتم إجراؤه بشكل أساسي للتأكد من أن الباب الخلفي يعمل على أجهزة حقيقية تعمل وليس على الأجهزة الافتراضية أو صندوق الحماية.

بمجرد أن يرضي المحمل ، يمنح الباب الخلفي Okrum نفسه أولاً امتيازات المسؤول الكاملة ويجمع معلومات حول الجهاز المصاب. يقوم بجدولة معلومات مثل اسم الكمبيوتر واسم المستخدم وعنوان IP للمضيف ونظام التشغيل المثبت. بعد ذلك يستدعي أدوات إضافية. البرنامج الخبيث الجديد Ketrican معقد للغاية ويحتوي على وظائف متعددة. حتى أنه يحتوي على أداة تنزيل داخلية بالإضافة إلى رافع. يستخدم محرك الرفع لتصدير الملفات خلسة. يمكن لأداة التنزيل داخل البرنامج الضار طلب تحديثات وحتى تنفيذ أوامر shell المعقدة للتغلغل بعمق داخل الجهاز المضيف.

استهدفت مجموعة برمجيات خبيثة غامضة من المدرسة القديمة يعتقد أنها تعمل خارج الصين الدبلوماسيين بما يقول باحثو إنفوسك إنه باب خلفي غير موثق سابقًا. مجموعة Ke3chang ، التي كانت نشطة لعدد من السنوات ، كانت منذ فترة طويلة ... https://t.co/n1TBoQ1pQX

- السجل: ملخص (_Register) 18 يوليو 2019

لاحظ باحثو ESET في وقت سابق أن الباب الخلفي Okrum يمكن أن ينشر أدوات إضافية مثل Mimikatz. هذه الأداة هي في الأساس كلوغر خلسة. يمكنه مراقبة ضغطات المفاتيح وتسجيلها ، ومحاولة سرقة بيانات اعتماد تسجيل الدخول إلى الأنظمة الأساسية أو مواقع الويب الأخرى.

بالمناسبة ، لاحظ الباحثون العديد من أوجه التشابه في أوامر Okrum backdoor و Ketrican الخبيثة التي تستخدم لتجاوز الأمان ، ومنح امتيازات عالية ، والقيام بأنشطة أخرى غير مشروعة. أدى التشابه الواضح بين الاثنين إلى اعتقاد الباحثين أن الاثنين مرتبطان ارتباطًا وثيقًا. إذا لم يكن هذا ارتباطًا قويًا بما فيه الكفاية ، فقد كان كلا البرنامجين يستهدفان نفس الضحايا ، كما أشارت Hromcova ، 'لقد بدأنا في ربط النقاط عندما اكتشفنا أن الباب الخلفي Okrum تم استخدامه لإسقاط باب خلفي Ketrican ، تم تجميعه في عام 2017. علاوة على ذلك ، وجدنا أن بعض الكيانات الدبلوماسية التي تأثرت ببرمجيات Okrum الضارة والأبواب الخلفية Ketrican لعام 2015 قد تأثرت أيضًا بأبواب Ketrican الخلفية لعام 2017. '

مجموعة Ke3chang APT تسقط قنبلة مستترة من Okrum على أهداف دبلوماسية https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber، Inc. (@ 420Cyber) 18 يوليو 2019

يشير الجزءان المرتبطان من البرامج الضارة اللذان تفصل بينهما سنوات ، والأنشطة المستمرة التي تقوم بها مجموعة التهديد المستمر المتقدمة Ke3chang إلى أن المجموعة ظلت موالية للتجسس الإلكتروني. ESET واثق من أن المجموعة تعمل على تحسين تكتيكاتها وتزداد طبيعة الهجمات من حيث التعقيد والفعالية. قامت مجموعة الأمن السيبراني بتأريخ مآثر المجموعة لفترة طويلة وكانت كذلك الحفاظ على تقرير تحليل مفصل .

لقد أبلغنا مؤخرًا عن كيفية تخلّي مجموعة قرصنة عن أنشطتها غير القانونية الأخرى عبر الإنترنت و بدأ التركيز على التجسس الإلكتروني . من المحتمل جدًا أن تجد مجموعات القرصنة آفاقًا ومكافآت أفضل في هذا النشاط. مع تصاعد الهجمات التي ترعاها الدولة ، يمكن للحكومات المارقة أن تدعم الجماعات سرًا وتعرض عليهم العفو مقابل أسرار الدولة القيمة.