برنامج Oracle VirtualBox

تم الكشف علنًا عن ثغرة يوم الصفر في برنامج VirtualBox بواسطة باحث مستقل عن الثغرات ومطور استغلال الثغرات سيرغي زيلينيوك. VirtualBox هو برنامج افتراضية مشهور مفتوح المصدر تم تطويره بواسطة Oracle. يمكن أن تسمح هذه الثغرة المكتشفة مؤخرًا لبرنامج ضار بالهروب من الجهاز الظاهري ثم تنفيذ التعليمات البرمجية على نظام تشغيل الجهاز المضيف.

تفاصيل تقنية

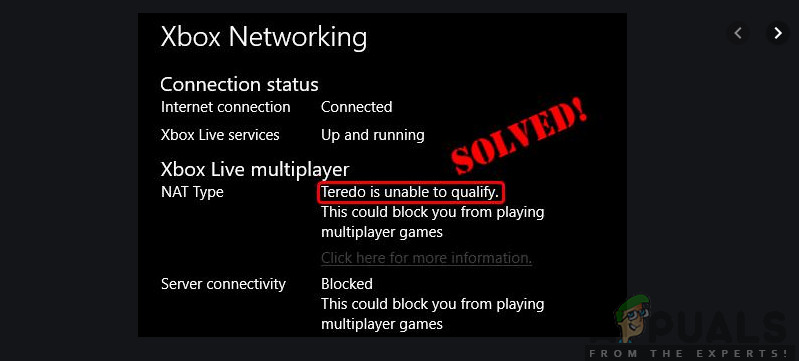

تميل هذه الثغرة الأمنية إلى الحدوث بسبب مشكلات تلف الذاكرة وتؤثر على بطاقة شبكة Intel PRO / 1000 MT Desktop (E1000) عندما يكون NAT (ترجمة عنوان الشبكة) هو وضع الشبكة المحدد.

تميل المشكلة إلى أن تكون مستقلة عن نوع نظام التشغيل الذي يتم استخدامه من قبل المضيف والأجهزة الظاهرية نظرًا لأنه موجود في قاعدة رمز مشتركة.

وفقًا للشرح الفني لهذه الثغرة الأمنية الموصوفة على جيثب ، تؤثر الثغرة الأمنية على جميع الإصدارات الحالية من VirtualBox وهي موجودة في التكوين الافتراضي للجهاز الظاهري (VM). تسمح الثغرة الأمنية لبرنامج ضار أو مهاجم لديه حقوق مسؤول أو جذر في نظام التشغيل الضيف بتنفيذ التعليمات البرمجية العشوائية والتخلص منها في طبقة التطبيق لنظام التشغيل المضيف. يتم استخدامه لتشغيل التعليمات البرمجية من غالبية برامج المستخدم بأقل الامتيازات. قال Zelenyuk ، 'يحتوي E1000 على ثغرة أمنية تسمح للمهاجم الذي يمتلك امتيازات الجذر / المسؤول في الضيف بالهروب إلى حلقة المضيف 3. ثم يمكن للمهاجم استخدام التقنيات الحالية لتصعيد الامتيازات إلى الاتصال بالرقم 0 عبر / dev / vboxdrv.' كما تم نشر مقطع فيديو يوضح الهجوم على Vimeo.

حل ممكن

لا يوجد تصحيح أمان متاح بعد لهذه الثغرة الأمنية. وفقًا لـ Zelenyuk ، فإن مآثره موثوقة تمامًا والتي خلص إليها بعد اختبارها على إصدار Ubuntu 16.04 و 18.04 × 86-46 ضيفًا. ومع ذلك ، يعتقد أيضًا أن هذا الاستغلال يعمل ضد نظام Windows الأساسي أيضًا.

على الرغم من صعوبة تنفيذ الاستغلال الذي قدمه ، إلا أن الشرح التالي الذي قدمه يمكن أن يساعد أولئك الذين قد يرغبون في إنجاحه:

'الاستغلال هو وحدة Linux kernel (LKM) للتحميل في نظام تشغيل ضيف. تتطلب حالة Windows برنامج تشغيل يختلف عن LKM فقط من خلال غلاف التهيئة واستدعاءات kernel API.

الامتيازات المرتفعة مطلوبة لتحميل برنامج تشغيل في كلا نظامي التشغيل. إنه أمر شائع ولا يعتبر عقبة لا يمكن التغلب عليها. انظر إلى مسابقة Pwn2Own حيث يستخدم الباحث سلاسل الاستغلال: فتح المتصفح موقعًا خبيثًا في نظام التشغيل الضيف ، وتم استغلال وضع الحماية في المتصفح للحصول على وصول كامل للحلقة الثالثة ، ويتم استغلال ثغرة أمنية في نظام التشغيل لتمهيد طريقة للاتصال بـ 0 من حيث يوجد أي شيء تحتاجه لمهاجمة برنامج Hypervisor من نظام التشغيل الضيف. إن أقوى نقاط ضعف برنامج Hypervisor هي بالتأكيد تلك التي يمكن استغلالها من حلقة الضيف 3. يوجد أيضًا في VirtualBox مثل هذا الرمز الذي يمكن الوصول إليه بدون امتيازات جذر الضيف ، ولم يتم تدقيقه في الغالب حتى الآن.

الاستغلال موثوق به بنسبة 100٪. هذا يعني أنه إما يعمل دائمًا أو لا يعمل أبدًا بسبب ثنائيات غير متطابقة أو أسباب أخرى أكثر دقة لم أذكرها. إنه يعمل على الأقل على Ubuntu 16.04 و 18.04 x86_64 ضيفًا مع التكوين الافتراضي. '

قرر Zelenyuk الكشف عن هذا الاكتشاف الأخير للضعف لأنه كان 'على خلاف مع [الحالة] المعاصرة لمعلومات أمن المعلومات ، لا سيما فيما يتعلق بالبحوث الأمنية ومكافأة الأخطاء' ، التي واجهها العام الماضي عندما أبلغ بشكل مسؤول عن وجود خلل في VirtualBox وحي. كما أعرب عن استيائه من الطريقة التي يتم بها تسويق عملية إطلاق الثغرات والطريقة التي يبرزها الباحثون الأمنيون في المؤتمرات كل عام.

على الرغم من عدم وجود تصحيح أمان متاح حتى الآن لهذه الثغرة الأمنية ، يمكن للمستخدمين حماية أنفسهم منها عن طريق تغيير بطاقة الشبكة الخاصة بهم من الأجهزة الافتراضية إلى شبكة Paravirtualized أو PCnet.