ووردبريس. Orderland

تم اكتشاف ثغرة في البرمجة النصية عبر المواقع (XSS) في ثلاثة ملحقات WordPress: المكون الإضافي Gwolle Guestbook CMS ، والمكوِّن الإضافي Strong Testimonials ، والمكوِّن الإضافي Snazzy Maps ، أثناء فحص أمني روتيني للنظام باستخدام DefenseCode ThunderScan. مع وجود أكثر من 40.000 عملية تثبيت نشطة لمكوِّن Gwolle Guestbook الإضافي ، وأكثر من 50000 تثبيت نشط للمكوِّن الإضافي Strong Testimonials ، وأكثر من 60.000 تثبيتًا نشطًا من هذا القبيل للمكوِّن الإضافي Snazzy Maps ، فإن الثغرة الأمنية في البرمجة النصية عبر المواقع تعرض المستخدمين لخطر التخلي عن وصول المسؤول إلى مهاجم ضار ، وبمجرد القيام بذلك ، يمنح المهاجم تمريرة مجانية لنشر الشفرة الخبيثة بشكل أكبر للمشاهدين والزوار. تم التحقيق في هذه الثغرة الأمنية بموجب معرفات DefenseCode الاستشارية DC-2018-05-008 / DC-2018-05-007 / DC-2018-05-008 (على التوالي) ومصمم على تشكيل تهديد متوسط على الجبهات الثلاث. إنه موجود بلغة PHP في إضافات WordPress المدرجة وقد وجد أنه يؤثر على جميع إصدارات المكونات الإضافية حتى وتشمل v2.5.3 لـ Gwolle Guestbook و v2.31.4 لشهادات قوية و v1.1.3 لخرائط Snazzy.

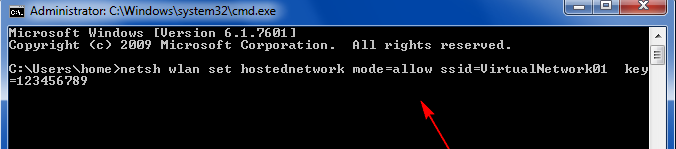

يتم استغلال الثغرة الأمنية في البرمجة النصية عبر المواقع عندما يقوم مهاجم ضار بصياغة رمز JavaScript يحتوي على عنوان URL بعناية ويتلاعب بحساب مسؤول WordPress للاتصال بالعنوان المذكور. يمكن أن يحدث مثل هذا التلاعب من خلال تعليق يتم نشره على الموقع يتم إغراء المسؤول للنقر فوق أو من خلال رسالة بريد إلكتروني أو منشور أو مناقشة منتدى يتم الوصول إليها. بمجرد تقديم الطلب ، يتم تشغيل الشفرة الخبيثة المخفية ويتمكن المخترق من الوصول الكامل إلى موقع WordPress الخاص بهذا المستخدم. من خلال الوصول المفتوح إلى الموقع ، يمكن للمتسلل تضمين المزيد من هذه الأكواد الضارة في الموقع لنشر البرامج الضارة إلى زوار الموقع أيضًا.

تم اكتشاف الثغرة الأمنية في البداية بواسطة DefenseCode في الأول من يونيو وتم إبلاغ WordPress بعد 4 أيام. تم منح البائع فترة إصدار قياسية مدتها 90 يومًا لتقديم حل. بعد التحقيق ، وجد أن الثغرة الأمنية موجودة في وظيفة echo () ، وخاصة المتغير $ _SERVER ['PHP_SELF'] لمكوِّن Gwolle Guestbook الإضافي ، والمتغير $ _REQUEST ['id'] في المكون الإضافي Strong Testimonials ، و المتغير $ _GET ['text'] في البرنامج المساعد Snazzy Maps. للتخفيف من مخاطر هذه الثغرة الأمنية ، تم إصدار تحديثات لجميع المكونات الإضافية الثلاثة بواسطة WordPress ويطلب من المستخدمين تحديث المكونات الإضافية إلى أحدث الإصدارات المتاحة على التوالي.