متوسط

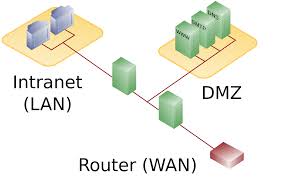

اكتشف باحثون من جامعة Ruhr-Universitat Bochum: Dennis Felsch و Martin Grothe و Jorg Schwenk والباحثون من جامعة Opole: اكتشف Adam Czubak و Marcin Szymanek هجوم تشفير محتمل على تطبيقات IPSec IKE الضعيفة التي تستخدمها العديد من شركات الشبكات مثل Cisco ، Huawei و ZyXel و Clavister. نشر الباحثون ورقة بحثية حول أبحاثهم ومن المقرر أن يقدموا دليلاً على مفهوم الهجوم في وقت ما من هذا الأسبوع في ندوة USENIX Security Symposium في بالتيمور.

حسب البحث نشرت ، باستخدام نفس زوج المفاتيح عبر إصدارات وأنماط مختلفة لتطبيقات IKE 'يمكن أن يؤدي إلى تجاوزات المصادقة عبر البروتوكولات ، مما يتيح انتحال هوية مضيف أو شبكة ضحية بواسطة المهاجمين.' أوضح الباحثون أن الطريقة التي يعمل بها هذا هي كذلك 'نحن نستغل أوراكل Bleichenbacher في وضع IKEv1 ، حيث يتم استخدام الرموز غير الرسمية المشفرة RSA للمصادقة. باستخدام هذا الاستغلال ، نكسر هذه الأوضاع القائمة على تشفير RSA ، بالإضافة إلى كسر المصادقة القائمة على توقيع RSA في كل من IKEv1 و IKEv2. بالإضافة إلى ذلك ، نصف هجوم قاموس غير متصل بالإنترنت ضد أوضاع IKE القائمة على PSK (المفتاح المشترك مسبقًا) ، وبالتالي تغطي جميع آليات المصادقة المتاحة لـ IKE. '

يبدو أن الثغرة الأمنية ناتجة عن فشل فك التشفير في أجهزة البائعين. يمكن استغلال هذه الإخفاقات لنقل نصوص مشفرة متعمدة إلى جهاز IKEv1 مع رموز غير مشفرة RSA. إذا نجح المهاجم في تنفيذ هذا الهجوم ، فيمكنه الوصول إلى العناصر غير المشفرة التي تم جلبها.

نظرًا لحساسية هذه الثغرة الأمنية وشركات الشبكات المعرضة للخطر ، فقد أصدرت العديد من شركات الشبكات تصحيحات لمعالجة هذه المشكلة أو أزالت عملية المصادقة المحفوفة بالمخاطر من منتجاتها تمامًا. وكانت المنتجات المتضررة هي برامج Cisco IOS و IOS XE ومنتجات ZyWALL / USG من ZyXel وجدران الحماية Clavister و Huawei. أصدرت جميع شركات التكنولوجيا هذه تحديثات البرامج الثابتة الخاصة بها ليتم تنزيلها وتثبيتها مباشرة على منتجاتها.