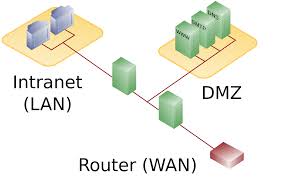

في أمان الكمبيوتر ، تعد DMZ (يشار إليها أحيانًا باسم شبكة محيطية) شبكة فرعية مادية أو منطقية تحتوي على خدمات المؤسسة الخارجية التي تواجهها وتعرضها لشبكة أكبر غير موثوق بها ، وعادة ما تكون الإنترنت. الغرض من المنطقة المجردة من السلاح (DMZ) هو إضافة طبقة أمان إضافية إلى شبكة المنطقة المحلية (LAN) التابعة للمؤسسة ؛ المهاجم الخارجي لديه فقط وصول إلى المعدات الموجودة في المنطقة المجردة من السلاح ، وليس أي جزء آخر من الشبكة. الاسم مشتق من مصطلح 'منطقة منزوعة السلاح' ، وهي منطقة تقع بين دول قومية لا يُسمح فيها بالعمل العسكري.

من الشائع أن يكون لديك جدار ناري ومنطقة منزوعة السلاح (DMZ) على شبكتك ولكن لا يفهم الكثير من الناس حتى متخصصي تكنولوجيا المعلومات السبب ، باستثناء بعض الأفكار الغامضة عن شبه الأمن.

تقوم معظم الشركات التي تستضيف خوادمها الخاصة بتشغيل شبكاتها باستخدام DMZ الموجود في محيط شبكتها ، وعادة ما تعمل على جدار حماية منفصل كمنطقة شبه موثوقة للأنظمة التي تتعامل مع العالم الخارجي.

لماذا توجد مثل هذه المناطق وما أنواع الأنظمة أو البيانات التي يجب أن تكون فيها؟

للحفاظ على الأمن الحقيقي ، من المهم أن نفهم بوضوح الغرض من المنطقة المجردة من السلاح.

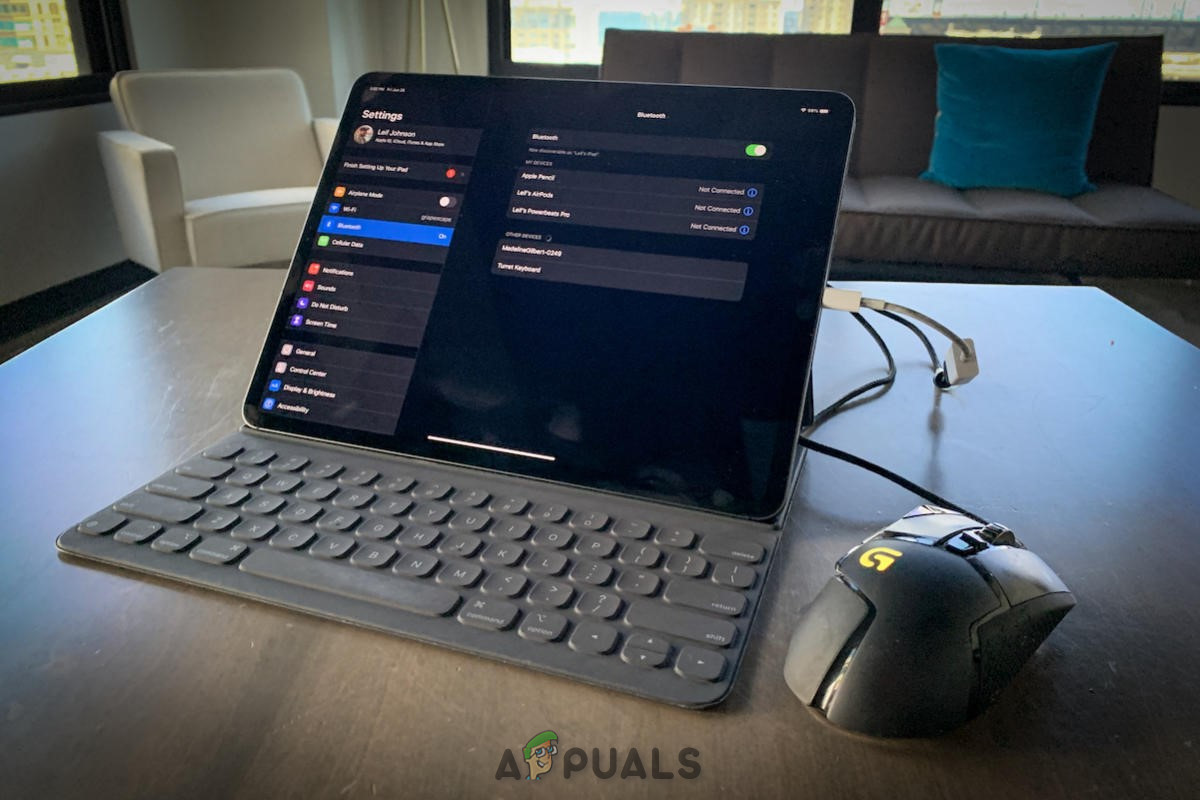

معظم جدران الحماية عبارة عن أجهزة أمان على مستوى الشبكة ، وعادة ما تكون عبارة عن جهاز أو جهاز مع معدات الشبكة. الغرض منها هو توفير وسيلة دقيقة للتحكم في الوصول عند نقطة رئيسية في شبكة الأعمال. المنطقة DMZ هي منطقة من شبكتك مفصولة عن شبكتك الداخلية والإنترنت ولكنها متصلة بكليهما.

الغرض من DMZ هو استضافة الأنظمة التي يجب أن تكون قابلة للوصول إلى الإنترنت ولكن بطرق مختلفة عن شبكتك الداخلية. يتحكم جدار الحماية في درجة الإتاحة للإنترنت على مستوى الشبكة. يتم التحكم في درجة التوفر على الإنترنت على مستوى التطبيق من خلال برنامج n عبارة عن مزيج من خادم الويب ونظام التشغيل والتطبيق المخصص وغالبًا برامج قواعد البيانات.

يسمح DMZ عادةً بالوصول المقيد من الإنترنت ومن الشبكة الداخلية. يجب على المستخدمين الداخليين الوصول إلى الأنظمة داخل المنطقة المجردة من السلاح لتحديث المعلومات أو لاستخدام البيانات التي تم جمعها أو معالجتها هناك. تهدف المنطقة المنزوعة السلاح (DMZ) إلى السماح للجمهور بالوصول إلى المعلومات عبر الإنترنت ، ولكن بطرق محدودة. ولكن نظرًا لوجود تعرض للإنترنت وعالم من الأشخاص العبقريين ، فهناك خطر دائم يتمثل في إمكانية اختراق هذه الأنظمة.

إن تأثير التسوية ذو شقين: أولاً ، يمكن فقد المعلومات المتعلقة بالنظام (الأنظمة) المكشوفة (أي نسخها أو تدميرها أو تلفها) وثانيًا ، يمكن استخدام النظام نفسه كمنصة لمزيد من الهجمات على الأنظمة الداخلية الحساسة.

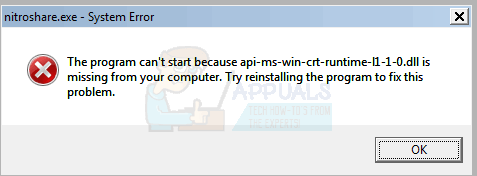

لتخفيف الخطر الأول ، يجب أن تسمح DMZ بالوصول فقط من خلال بروتوكولات محدودة (على سبيل المثال ، HTTP للوصول العادي إلى الويب و HTTPS للوصول المشفر إلى الويب). ثم يجب تكوين الأنظمة نفسها بعناية لتوفير الحماية من خلال الأذونات وآليات المصادقة والبرمجة الدقيقة والتشفير أحيانًا.

فكر في المعلومات التي سيجمعها ويخزنها موقع الويب أو التطبيق. هذا هو ما يمكن أن نفقده إذا تم اختراق الأنظمة من خلال هجمات الويب الشائعة مثل حقن SQL أو تجاوز سعة المخزن المؤقت أو الأذونات غير الصحيحة.

للتخفيف من الخطر الثاني ، لا ينبغي الوثوق بأنظمة DMZ من قبل الأنظمة الأعمق على الشبكة الداخلية. بمعنى آخر ، يجب أن تعرف أنظمة DMZ أي شيء عن الأنظمة الداخلية على الرغم من أن بعض الأنظمة الداخلية قد تعرف عن أنظمة DMZ. بالإضافة إلى ذلك ، يجب ألا تسمح عناصر التحكم في الوصول DMZ لأنظمة DMZ ببدء أي اتصالات أخرى في الشبكة. بدلاً من ذلك ، يجب أن تبدأ الأنظمة الداخلية في أي اتصال بأنظمة DMZ. إذا تم اختراق نظام DMZ كمنصة هجوم ، فيجب أن تكون الأنظمة الوحيدة المرئية له هي أنظمة DMZ الأخرى.

من الأهمية بمكان أن يفهم مديرو تكنولوجيا المعلومات وأصحاب الأعمال أنواع الأضرار المحتملة للأنظمة المكشوفة على الإنترنت وكذلك آليات وطرق الحماية ، مثل DMZs. يمكن للمالكين والمديرين فقط اتخاذ قرارات مستنيرة بشأن المخاطر التي هم على استعداد لقبولها عندما يكون لديهم فهم قوي لمدى فعالية أدواتهم وعملياتهم في تخفيف تلك المخاطر.

3 دقائق للقراءة