معلومات داهوا وأحكام الأمن. IFSEC العالمية

نظرًا لأن الناس يبتعدون عن حراس المنزل الفعليين وضباط الأمن وحراسة الحيوانات إلى الكاميرات الأمنية لتسجيل الفيديو الرقمي (DVR) وكاميرات الدوائر التلفزيونية المغلقة (CCTV) ، فقد وجد المتسللون ثغرة أمنية في التقنيات القديمة التي تسمح باختراق الوصول إلى حسابات أجهزة المراقبة المنزلية المثبتة مما قد يعرض المالكين للخطر. Dahua هي شركة رائدة في مجال الأمن والمراقبة تقدم حلولاً آمنة لاستبدال الوحدات القديمة التي تستخدم التوصيلات والكابلات الموجودة مسبقًا. على الرغم من ذلك ، يبدو أن هناك ثغرة أمنية معروفة منذ عام 2013 في أجهزة DVR للتصوير الأمني في داهوا ، والتي تم إرسال تحديث لها لترقية الأمان ، ولكن نظرًا لأن العديد من المستخدمين لم يستفيدوا من الترقية المجانية ، فقد استفاد الآلاف من الأجهزة تمت سرقة بيانات اعتماد الوصول الخاصة بهم وتم وضع علامة حمراء عليها الآن في خطر.

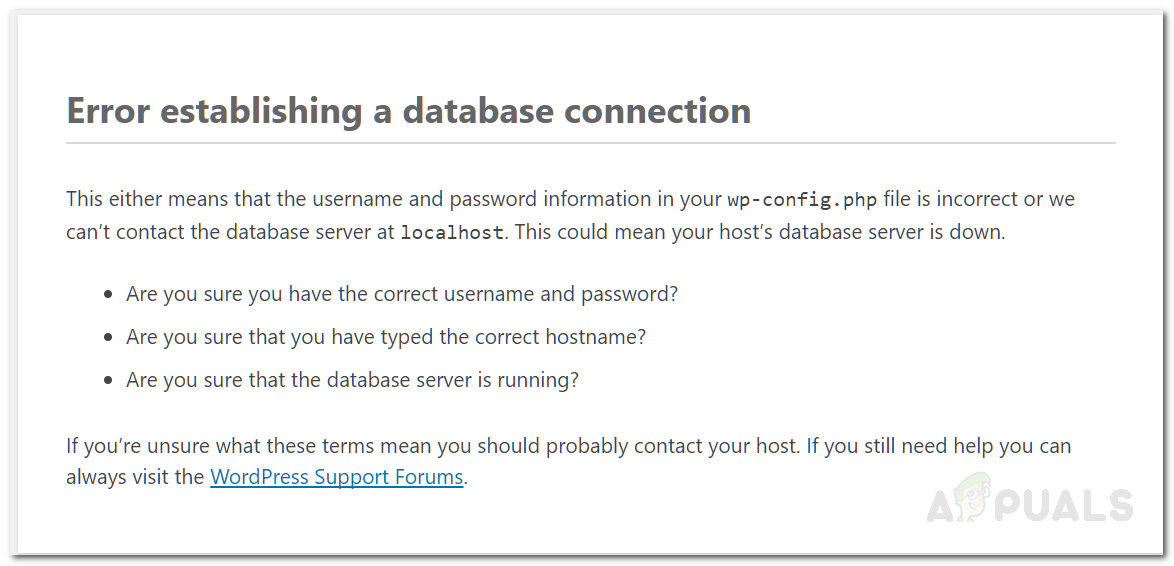

تم البحث عن الثغرة وكتابتها بعمق قبل عرضها على الجمهور. ال نقل يوضح CVE-2013-6117 ، الذي اكتشفه جيك رينولدز وتفصيله ، أن الاستغلال يبدأ ببدء متسلل بروتوكول التحكم في الإرسال بجهاز داهوا على المنفذ 37777 للحمولة. بناءً على هذا الطلب ، يرسل الجهاز تلقائيًا بيانات اعتماد نظام اسم المجال الديناميكي الخاصة به والتي يمكن للمتسلل استخدامها بعد ذلك للوصول إلى الجهاز عن بُعد والتلاعب بمحتوياته المخزنة وكذلك التلاعب بتكويناته. منذ أن تم الإبلاغ عن الثغرة الأمنية ، تم إرسال طلبات التحديث ولكن نظرًا لأن العديد من المستخدمين اختاروا التخلي عن الترقيات ، فقد سُرقت بيانات اعتمادهم وهي متاحة الآن على ZoomEye ، وهو محرك بحث يحتفظ بسجل المعلومات التي تم الحصول عليها من مختلف الأجهزة والمواقع الإلكترونية.

ZoomEye محرك بحث الفضاء الإلكتروني. ICS ZoomEye

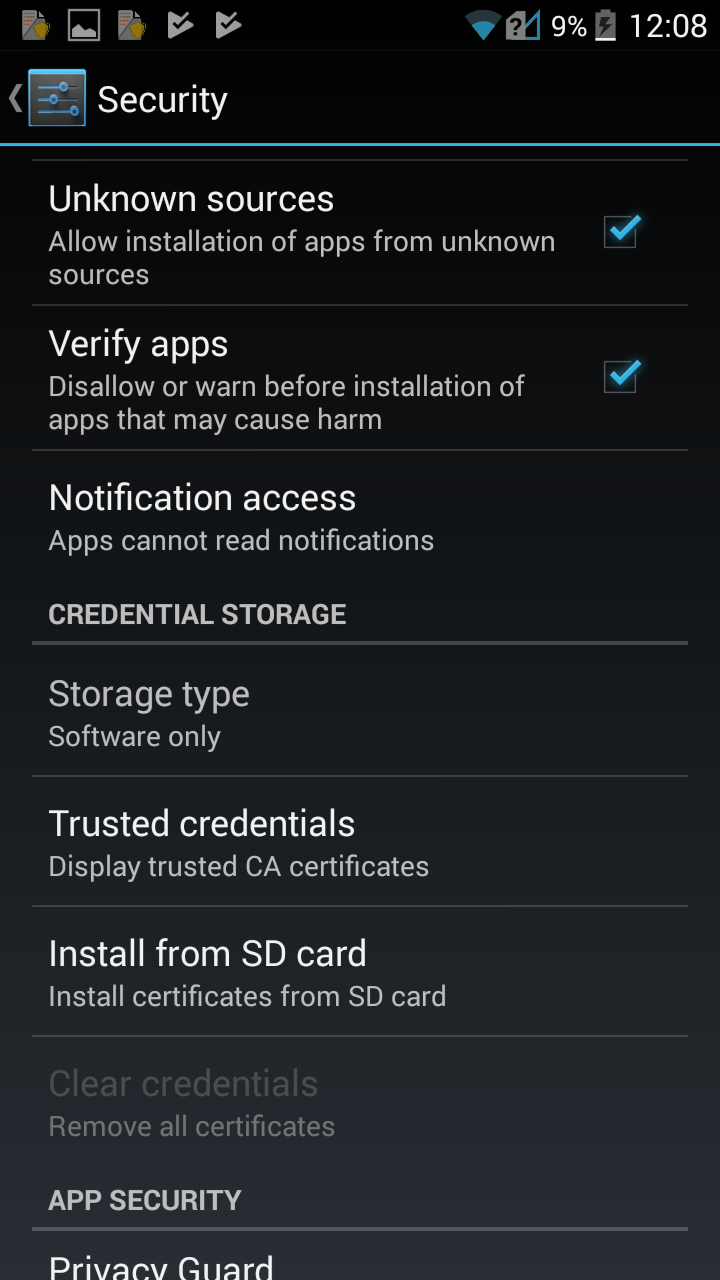

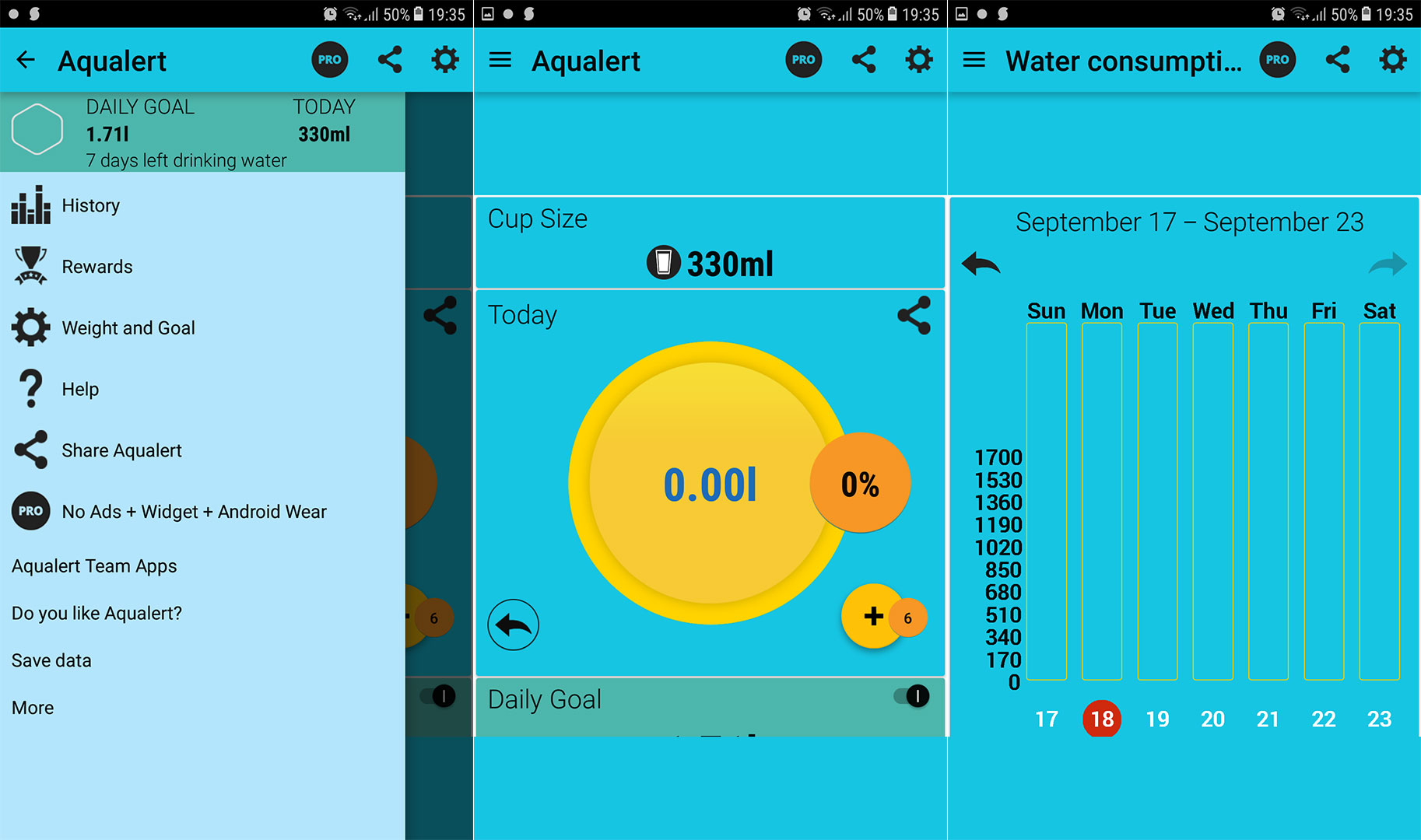

تعمل أجهزة Dahua DVR عبر منفذ TCP 37777 الذي تستخدم من خلاله بروتوكولًا ثنائيًا بسيطًا للوصول إلى نظام كاميرا DVR من موقع بعيد على الشبكة. لا يلزم في أي وقت من هذه العملية مصادقة بيانات اعتماد كافية ، كما هو متوقع مع الإجراءات الثنائية لمرة واحدة. إنه اتصال مباشر بمنفذ الجهاز ويسمح بالوصول إلى التدفقات الحالية للقطات بالإضافة إلى اللقطات المسجلة مسبقًا والتي يمكن إدارتها ومسحها عن بُعد. تسمح ActiveX و PSS و iDMSS وما شابه ذلك للمتسلل بتجاوز الحد الأدنى من صفحة تسجيل الدخول المقدمة أيضًا ، مما يسمح بعد ذلك للمتسلل بإرسال طلبات غير مصرح بها يمكنها القيام بكل شيء بدءًا من مسح DVR لتغيير بيانات اعتماد الوصول. في سيناريو آخر ، يمكن للمتسلل الوصول إلى منفذ TCP 37777 لقياس البرنامج الثابت والرقم التسلسلي لجهاز DVR قيد الاستخدام. من خلال استغلال البروتوكولات الثنائية الفريدة في ما يلي ، يمكنه الحصول على معلومات البريد الإلكتروني و DDNS و FTP المخزنة على الجهاز. يمكن استخدام هذه المعلومات للمتابعة من خلال صفحة تسجيل الدخول لبوابة الويب للوصول عن بُعد DVR ومن ثم يمكن للمتسلل الوصول إلى التدفقات ولقطات الاهتمام. هذا إذا لم يتفوق المخترق على العملية وتجاوز صفحة تسجيل الدخول تمامًا كما أشرنا سابقًا.

صفحة تسجيل الدخول إلى الويب عن بُعد. عمق الأمن

بالنظر إلى سجلات ZoomEye ، من الواضح أن هذه الثغرة الأمنية قد تم استغلالها للوصول إلى مئات الآلاف من مسجلات الفيديو الرقمية واسترداد بيانات اعتماد الوصول الخاصة بهم للعرض عن بُعد من خلال بوابة الويب الخاصة بالمنتج. يتم تخزين سجلات الآلاف من كلمات المرور في وصول سهل على ZoomEye ويمكن أن يؤدي البحث البسيط عن كلمات المرور أو أسماء المستخدمين إلى ظهور عدد لا يصدق من الزيارات. عند البحث في البيانات المجمعة ، ليس من المريح أن نرى أن حوالي 14000 شخص يختارون الاحتفاظ بكلمة المرور الخاصة بهم كـ 'كلمة مرور' ولكن هذا ليس مصدر قلق مباشر لهذه الثغرة الأمنية. أصدرت Dahua تحديثًا يضيف مستويات إضافية من الأمان لمنع الوصول غير المصرح به إلى لقطات الكاميرا ، ولكن على الرغم من ذلك ، فإن الوصول عن بُعد يحافظ على العملية برمتها مريبة قليلاً حيث لا يوجد قيود على الوصول إلى المكان والزمان وكذلك المالك يمكنه الاستفادة من الكاميرات الخاصة به من بعيد ، يمكن أيضًا للمتسلل الذي يتمكن من سرقة بيانات اعتماد تسجيل الدخول. كما هو موضح أعلاه ، ليس من الصعب جدًا القيام بسرقة هذه الأجهزة عندما تعمل جميع أجهزة Dahua على منافذ ووصلات موحدة.