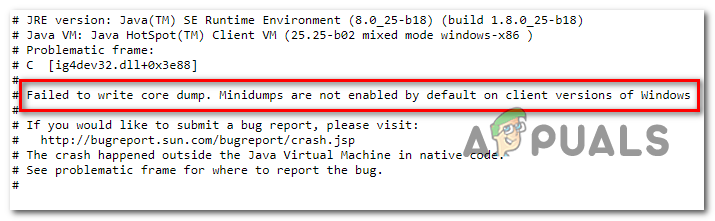

شركة انتل

القادمة وحدات المعالجة المركزية Tiger Lake Mobility من إنتل من الجيل التالي سيكون لديك تقنية التحكم في التدفق. سيكون هذا بمثابة بوابة فعالة لإيقاف أنواع متعددة من البرامج الضارة. تتحكم ميزة Intel CET بشكل أساسي في تدفق العمليات داخل وحدة المعالجة المركزية وتضمن تقييد البرامج الضارة من الوصول إلى تطبيقات متعددة من خلال وحدة المعالجة المركزية.

تم اكتشاف أن وحدات المعالجة المركزية Intel تحتوي بانتظام على ثغرات أمنية. على الرغم من أن الشركة أصدرت تصحيحات للتخفيف من المخاطر ، إلا أن غالبية الحلول كان لها تأثير سلبي طفيف على الأداء. يبدو أن شركة Intel تعالج الموقف بشكل استباقي. ستأتي وحدات المعالجة المركزية Tiger Lake القادمة ، والتي تستند إلى عقدة 10 نانومتر المتقدمة ، مع CET لمعالجة المخاطر قبل أن تخترق النظام. التكنولوجيا عمرها حوالي أربع سنوات.

كيف ستحمي CET وحدات المعالجة المركزية وأجهزة الكمبيوتر المحمولة من Intel Tiger Lake؟

تتعامل تقنية فرض التحكم في التدفق أو CET مع 'تدفق التحكم' ، وهو مصطلح يستخدم لوصف الترتيب الذي يتم به تنفيذ العمليات داخل وحدة المعالجة المركزية. تقليديا ، تحاول البرامج الضارة التي تحاول التشغيل على جهاز تعقب الثغرات الأمنية في التطبيقات الأخرى لاختطاف تدفق التحكم فيها. إذا تم اكتشاف البرنامج الضار ، فيمكنه إدراج رمزه الضار ليتم تشغيله في سياق تطبيق آخر.

وحدات المعالجة المركزية Tiger Lake Mobility من إنتل من الجيل التالي ستعتمد على CET لحماية تدفق التحكم عبر آليتين أمنيتين جديدتين. CET لديها Shadow Stack ، و Indirect Branch Tracking ، لضمان عدم استمرار البرامج الضارة. يقوم Shadow Stack بشكل أساسي بإنشاء نسخة من تدفق التحكم المقصود للتطبيق ، ويخزن حزمة الظل في منطقة آمنة من وحدة المعالجة المركزية. يضمن هذا عدم حدوث تغييرات غير مصرح بها في أمر التنفيذ المقصود للتطبيق.

#شركة انتل يطلق #AntiMalwareCETTechnology لوحدات المعالجة المركزية Tiger Lake الخاصة بها - https://t.co/7WjGlNJAZf

- تيكبوبكس (TechpopX) 15 يونيو 2020

يعمل تتبع الفروع غير المباشر على تقييد ومنع إضافة وسائل حماية إضافية لقدرة التطبيق على استخدام 'جداول الانتقال' لوحدة المعالجة المركزية. هذه هي في الأساس مواقع للذاكرة يتم استخدامها (معاد استخدامها) في كثير من الأحيان أو إعادة توجيهها عبر تدفق التحكم في التطبيق.

ستحمي Shadow Stack أجهزة الكمبيوتر من تقنية شائعة الاستخدام تسمى البرمجة الموجهة نحو العودة (ROP). في هذه التقنية ، تسيء البرامج الضارة استخدام تعليمات RET (الإرجاع) لإضافة الشفرة الضارة الخاصة بها إلى تدفق التحكم الشرعي للتطبيق. من ناحية أخرى ، تحمي ميزة تتبع الفروع غير المباشرة من طريقتين تسمى البرمجة الموجهة بالقفز (JOP) والبرمجة الموجهة نحو الاتصال (COP). يمكن أن تحاول البرامج الضارة إساءة استخدام تعليمات JMP (قفزة) أو تعليمات CALL لاختطاف جداول الانتقال السريع لتطبيق شرعي.

كان لدى المطورين متسع من الوقت لإلحاق برامجهم واستيعاب CET ، وتدعي شركة Intel:

تم نشر ميزة CET لأول مرة في عام 2016. ومن ثم كان لدى صانعي البرامج الوقت لتعديل الكود الخاص بهم للسلسلة الأولى من وحدات المعالجة المركزية Intel التي ستدعمها ، كما تدعي الشركة. تحتاج Intel الآن إلى شحن وحدات المعالجة المركزية التي تدعم تعليمات CET. يمكن للتطبيقات والأنظمة الأساسية ، بما في ذلك أنظمة التشغيل الأخرى ، تنشيط الدعم والاشتراك في الحماية التي توفرها CET.

شرح جيد ل @شركة انتل هذا #الأمان #تقنية التي تغلق الضعف الحرج إلى # البرامج الضارة . سيتوفر CET في # أجهزة الكمبيوتر المحمولة مع معالجات Intel Tiger Lake المحمولة ، والمتوقعة في موسم العطلات. https://t.co/OU2yZvzP3q

- MikeFeibus - كن جيدًا ، أيها الناس! (MikeFeibus) 15 يونيو 2020

اختارت إنتل 10nm بحيرة النمر ، تطور البنية الدقيقة المناسبة لصانع وحدة المعالجة المركزية لفترة طويلة ، لإدراج ميزة الحماية من البرامج الضارة القائمة على الأجهزة. وأكدت الشركة أن التكنولوجيا ستكون متاحة أيضًا في منصات سطح المكتب والخوادم.

العلامات شركة انتل