مكوّن WordPress شائع يساعد مسؤولي مواقع الويب في أنشطة الصيانة والصيانة ، للغاية عرضة للاستغلال . يمكن استخدام المكون الإضافي ، الذي يتم التلاعب به بسهولة ، لجعل موقع الويب بالكامل غير نشط أو يمكن للمهاجمين الاستيلاء عليه بامتيازات المسؤول. تم تصنيف الثغرة الأمنية في مكون WordPress الإضافي الشهير على أنها 'حرجة' ومنحها واحدة من أعلى درجات CVSS.

يمكن استخدام البرنامج المساعد WordPress بأقل قدر من الإشراف من المسؤولين المعتمدين. يبدو أن الثغرة الأمنية تترك وظائف قاعدة البيانات غير آمنة تمامًا. هذا يعني أنه يمكن لأي مستخدم إعادة تعيين أي جداول قاعدة بيانات يرغب فيها ، بدون مصادقة. لا داعي للإضافة ، فهذا يعني أنه يمكن محو المنشورات والتعليقات وصفحات كاملة والمستخدمين والمحتوى الذي تم تحميله بسهولة في غضون ثوانٍ.

البرنامج المساعد WordPress 'WP Database Reset' عرضة للاستغلال والتلاعب بسهولة للاستيلاء على موقع الويب أو إزالته:

كما يوحي الاسم ، يتم استخدام المكون الإضافي WP Database Reset لإعادة تعيين قواعد البيانات. يمكن لمسؤولي موقع الويب الاختيار بين إعادة التعيين الكامل أو الجزئي. يمكنهم حتى طلب إعادة تعيين بناءً على جداول محددة. أكبر ميزة للبرنامج المساعد هي الراحة. يتجنب المكون الإضافي المهمة الشاقة المتمثلة في تثبيت WordPress القياسي.

تم العثور على WordPress Plugin WP Database Reset يحتوي على مشكلة أمنية قابلة للاستغلال يمكن استغلالها للسيطرة على مواقع الويب الضعيفة. وفقا ل # ووردبريس Library ، المكون الإضافي نشط على أكثر من 80.000 موقع. قم بتحديث البرنامج المساعد اليوم. https://t.co/xrCjyVPvzY

- Vigilant Technologies (VigilantCloud) 17 يناير 2020

ال فريق أمان Wordfence ، الذي كشف العيوب ، أشار إلى أنه تم العثور على ثغرتين خطيرتين في المكون الإضافي WP Database Reset في 7 يناير. يمكن استخدام أي من الثغرات الأمنية لفرض إعادة تعيين موقع الويب بالكامل أو الاستيلاء عليه.

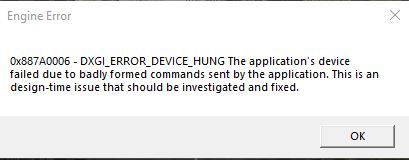

تم وضع علامة على الثغرة الأولى على أنها CVE-2020-7048 وأصدرت درجة CVSS 9.1. هذا الخلل موجود في وظائف إعادة تعيين قاعدة البيانات. على ما يبدو ، لم يتم تأمين أي من الوظائف من خلال أي عمليات فحص أو مصادقة أو التحقق من الامتيازات. هذا يعني أن أي مستخدم يمكنه إعادة تعيين أي جداول قاعدة بيانات يرغب فيها ، بدون مصادقة. كان على المستخدم فقط تقديم طلب مكالمة بسيط للمكون الإضافي WP Database Reset ، ويمكنه بشكل فعال مسح الصفحات والمنشورات والتعليقات والمستخدمين والمحتوى الذي تم تحميله وغير ذلك الكثير.

https://t.co/zcP3OPb8N5

- GeekWire Security (geekwiresec) 17 يناير 2020

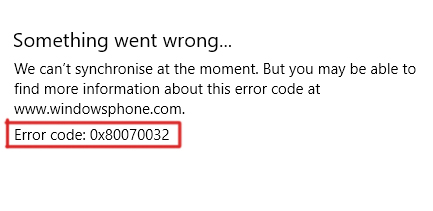

تم وضع علامة على الثغرة الأمنية الثانية على أنها CVE-2020-7047 وأصدرت درجة CVSS 8.1. على الرغم من أن النتيجة أقل قليلاً من الأولى ، إلا أن العيب الثاني خطير بنفس القدر. سمح هذا الخلل الأمني لأي مستخدم مصدق عليه ليس فقط بمنح نفسه امتيازات إدارية على مستوى الله ولكن أيضًا 'إسقاط جميع المستخدمين الآخرين من الجدول بطلب بسيط'. بشكل مثير للصدمة ، لم يكن مستوى إذن المستخدم مهمًا. تحدثت كلوي تشامبرلاند من Wordfence عن الأمر نفسه ،

'عندما تمت إعادة تعيين جدول wp_users ، فقد أسقط جميع المستخدمين من جدول المستخدم ، بما في ذلك أي مسؤول ، باستثناء المستخدم الذي قام بتسجيل الدخول حاليًا. سيتم تصعيد المستخدم الذي يرسل الطلب تلقائيًا إلى المسؤول ، حتى لو كان مشتركًا فقط '.

https://t.co/tjKkqkNEsR

- GeekWire Security (geekwiresec) 17 يناير 2020

بصفته المسؤول الوحيد ، يمكن للمستخدم بشكل أساسي اختراق موقع ويب ضعيف والتحكم بشكل فعال في نظام إدارة المحتوى (CMS). وفقًا للباحثين الأمنيين ، تم تنبيه مطور المكون الإضافي WP Database Reset ، وكان من المفترض نشر تصحيح للثغرات الأمنية هذا الأسبوع.

أحدث إصدار من المكون الإضافي WP Database Reset ، مع التصحيحات المضمنة ، هو 3.15. نظرًا للمخاطر الأمنية الشديدة بالإضافة إلى الفرص الكبيرة لإزالة البيانات بشكل دائم ، يجب على المسؤولين إما تحديث المكون الإضافي أو إزالته تمامًا. وفقًا للخبراء ، هناك حوالي 80 ألف موقع تم تثبيت البرنامج المساعد WP Database Reset ونشطه. ومع ذلك ، يبدو أن ما يزيد قليلاً عن 5 في المائة من مواقع الويب هذه قد قامت بالترقية.

العلامات الأمن الإلكتروني ووردبريس

![[إصلاح] لا يمكن التحقق من تكوين Thunderbird](https://jf-balio.pt/img/how-tos/70/thunderbird-configuration-could-not-be-verified.png)