ووردبريس. Orderland

تخضع مواقع الويب التي تستخدم أنظمة إدارة المحتوى الشهيرة (CMS) مثل Joomla و WordPress لحاقن التعليمات البرمجية ونص معيد التوجيه. يبدو أن التهديد الأمني الجديد يرسل الزائرين المطمئنين إلى مواقع ويب تبدو حقيقية ولكنها ضارة للغاية. بمجرد إعادة التوجيه بنجاح ، يحاول التهديد الأمني بعد ذلك إرسال تعليمات برمجية وبرامج مصابة إلى الكمبيوتر الهدف.

كشف محللو الأمن النقاب عن تهديد أمني مفاجئ يستهدف Joomla و WordPress ، وهما من أكثر منصات CMS شيوعًا والأكثر استخدامًا. تستخدم الملايين من مواقع الويب واحدًا على الأقل من نظام إدارة المحتوى لإنشاء المحتوى وتحريره ونشره. يحذر المحللون الآن مالكي مواقع Joomla و WordPress من برنامج نصي خبيث لإعادة التوجيه يدفع الزائرين إلى مواقع الويب الضارة. يوجين وزنياك ، باحث أمني مع Sucuri ، مفصلة تهديد الأمان الخبيث التي كشف عنها على موقع العميل.

تهديد حاقن .htaccess المكتشف حديثًا لا يحاول شل المضيف أو الزائر. بدلاً من ذلك ، يحاول موقع الويب المتأثر باستمرار إعادة توجيه حركة مرور موقع الويب إلى مواقع إعلانية. في حين أن هذا قد لا يبدو ضارًا للغاية ، يحاول البرنامج النصي للحاقن أيضًا تثبيت برامج ضارة. الجزء الثاني من الهجوم ، عند اقترانه بمواقع الويب ذات المظهر الشرعي ، يمكن أن يؤثر بشدة على مصداقية المضيف.

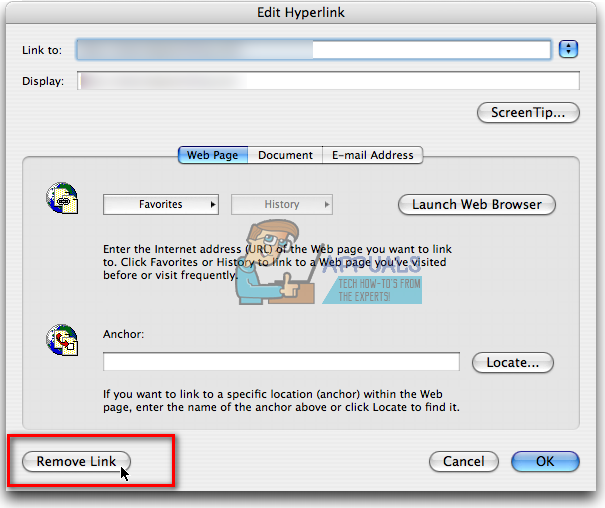

تستخدم Joomla وكذلك مواقع WordPress بشكل شائع ملفات .htaccess لإجراء تغييرات في التكوين على مستوى دليل خادم الويب. لا داعي لذكر أن هذا مكون مهم إلى حد ما في موقع الويب لأن الملف يحتوي على التكوين الأساسي لصفحة الويب المضيفة وخياراتها التي تشمل الوصول إلى موقع الويب وإعادة توجيه عناوين URL وتقصير عناوين URL والتحكم في الوصول.

وفقًا لمحللي الأمان ، كانت الشفرة الضارة تسيء استخدام وظيفة إعادة توجيه عنوان URL لملف .htaccess ، 'بينما تستخدم غالبية تطبيقات الويب عمليات إعادة التوجيه ، يتم استخدام هذه الميزات بشكل شائع من قِبل الجهات السيئة أيضًا لإنشاء مرات ظهور إعلانية وإرسال زوار الموقع المطمئنين إلى مواقع التصيد أو صفحات الويب الضارة الأخرى '.

ما يثير القلق حقًا هو أنه من غير الواضح بالضبط كيف تمكن المهاجمون من الوصول إلى مواقع Joomla و WordPress. على الرغم من أن أمان هذه الأنظمة الأساسية قوي للغاية ، فبمجرد دخولها ، يمكن للمهاجمين بسهولة زرع الشفرة الضارة في ملفات Index.php للهدف الأساسي. تعتبر ملفات Index.php مهمة لأنها مسؤولة عن تسليم صفحات الويب الخاصة بـ Joomla و WordPress ، مثل تصميم المحتوى والتعليمات الأساسية الخاصة. بشكل أساسي ، هي المجموعة الأساسية من التعليمات التي ترشد ما يجب تقديمه وكيفية تقديم ما يقدمه موقع الويب.

بعد الحصول على حق الوصول ، يمكن للمهاجمين زرع ملفات Index.php المعدلة بأمان. بعد ذلك ، تمكن المهاجمون من حقن عمليات إعادة التوجيه الضارة في ملفات htaccess. يقوم تهديد حاقن .htaccess بتشغيل رمز يستمر في البحث عن ملف htaccess. الخاص بالموقع. بعد تحديد موقع البرنامج النصي لإعادة التوجيه الضار وحقنه ، يعمل التهديد بعد ذلك على تعميق البحث ومحاولة البحث عن المزيد من الملفات والمجلدات لمهاجمتها.

الطريقة الأساسية للحماية من الهجوم هي تفريغ استخدام ملف .htaccess تمامًا. في الواقع ، تم التخلص من الدعم الافتراضي لملفات htaccess بدءًا من Apache 2.3.9. لكن العديد من مالكي مواقع الويب ما زالوا يختارون تمكينه.