MikroTik.

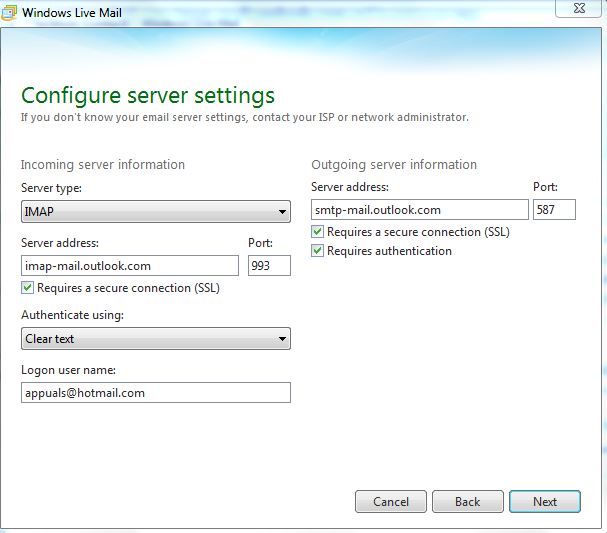

تم العثور على ما كان يمكن أن يكون حل وسط على نطاق صغير على أنه هجوم تشفير هائل. عاد للتو سايمون كينين ، الباحث الأمني في Trustwave ، من تقديم حديث في RSA Asia 2018 حول مجرمي الإنترنت واستخدام العملات المشفرة في الأنشطة الضارة. أطلق عليها مصادفة ولكن فور عودته إلى مكتبه ، لاحظ زيادة هائلة في CoinHive ، وعند إجراء مزيد من الفحص ، وجد أنها مرتبطة بشكل خاص بأجهزة شبكة MikroTik وتستهدف البرازيل بشدة. عندما تعمق كينين في البحث عن هذا الحادث ، وجد أنه تم استغلال أكثر من 70000 جهاز MikroTik في هذا الهجوم ، وهو الرقم الذي ارتفع منذ ذلك الحين إلى 200000.

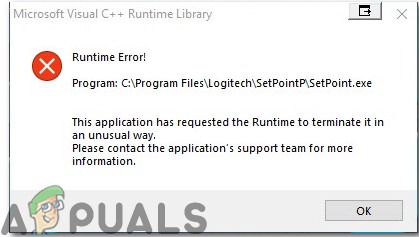

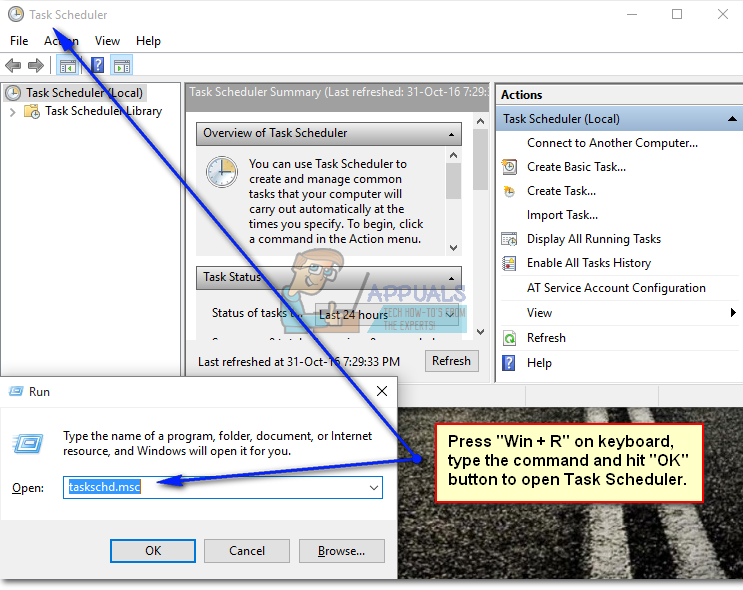

أسفر بحث Shodan عن أجهزة MikroTik في البرازيل باستخدام CoinHive عن أكثر من 70،000 نتيجة.سيمون كينين / Trustwave

'قد تكون هذه مصادفة غريبة ، ولكن بعد إجراء مزيد من الفحص ، رأيت أن جميع هذه الأجهزة كانت تستخدم نفس مفتاح موقع CoinHive ، مما يعني أنها جميعًا في نهاية المطاف في أيدي كيان واحد. لقد بحثت عن مفتاح موقع CoinHive المستخدم على تلك الأجهزة ، ورأيت أن المهاجم يركز بالفعل بشكل أساسي على البرازيل '.

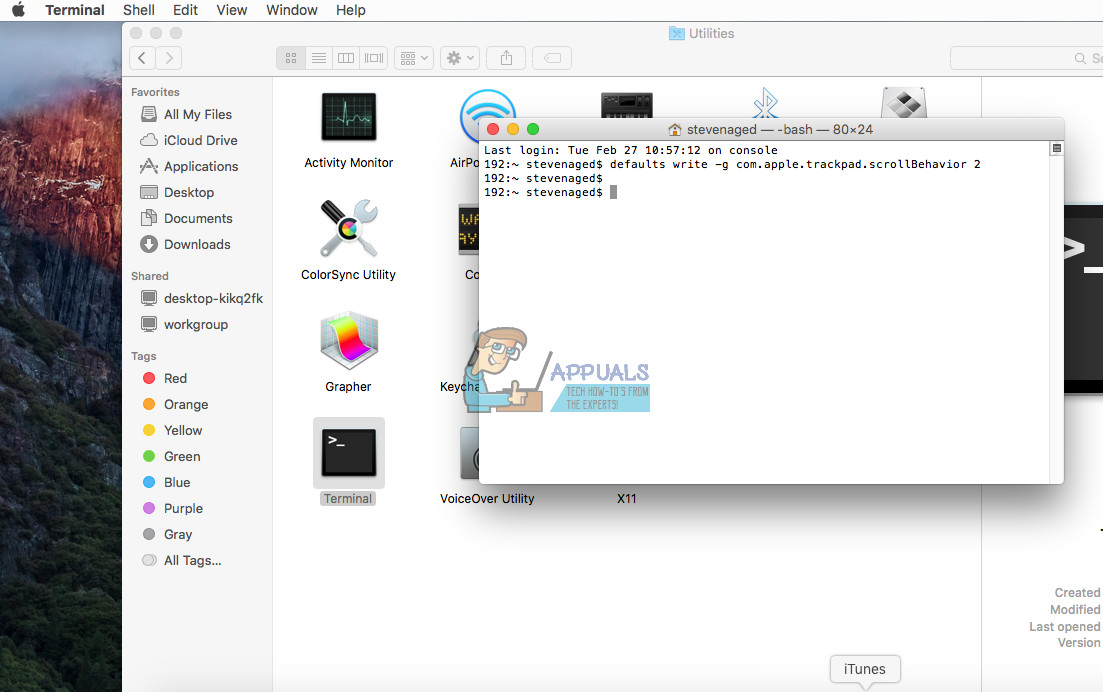

أظهر بحث Shodan لمفتاح موقع CoinHive أن جميع عمليات الاستغلال كانت تسفر عن نفس المهاجم. سيمون كينين / Trustwave

اشتبه كينين في البداية في أن الهجوم كان بمثابة استغلال ليوم الصفر ضد MikroTik ، لكنه أدرك لاحقًا أن المهاجمين كانوا يستغلون ثغرة معروفة في أجهزة التوجيه لتنفيذ هذا النشاط. تم تسجيل هذه الثغرة الأمنية ، وتم إصدار تصحيح في 23 أبريل للتخفيف من مخاطر الأمان ، ولكن مثل معظم هذه التحديثات ، تم تجاهل الإصدار وكانت العديد من أجهزة التوجيه تعمل على البرامج الثابتة الضعيفة. وجد كينين مئات الآلاف من أجهزة التوجيه القديمة هذه حول العالم ، وعشرات الآلاف التي اكتشفها كانت في البرازيل.

في السابق ، تم العثور على الثغرة الأمنية للسماح بتنفيذ التعليمات البرمجية الضارة عن بُعد على جهاز التوجيه. ومع ذلك ، فقد نجح هذا الهجوم الأخير في اتخاذ هذه الخطوة إلى الأمام باستخدام هذه الآلية 'لحقن نص CoinHive في كل صفحة ويب زارها المستخدم.' وأشار كينين أيضا إلى أن المهاجمين استخدموا ثلاثة تكتيكات عززت وحشية الهجوم. تم إنشاء صفحة خطأ مدعومة بالبرنامج النصي CoinHive تقوم بتشغيل البرنامج النصي في كل مرة يواجه فيها المستخدم خطأً أثناء التصفح. بالإضافة إلى ذلك ، أثر البرنامج النصي على زوار مواقع الويب المميزة التي تحتوي على أجهزة توجيه MikroTik أو بدونها (على الرغم من أن أجهزة التوجيه كانت وسيلة حقن هذا البرنامج النصي في المقام الأول). تم العثور على المهاجم أيضًا لاستخدام ملف MiktoTik.php المبرمج لحقن CoinHive في كل صفحة html.

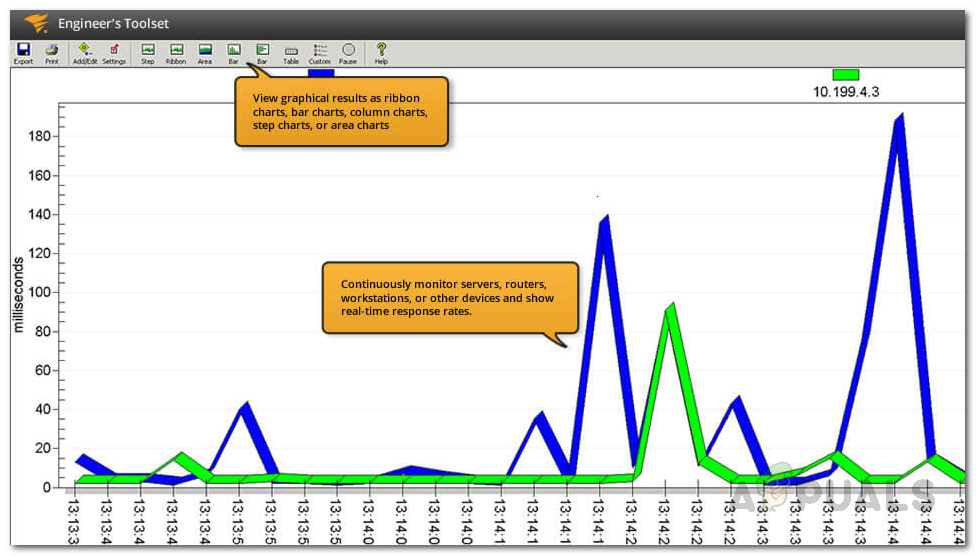

نظرًا لأن العديد من مزودي خدمة الإنترنت (ISPs) يستخدمون أجهزة توجيه MikroTik لتوفير اتصال الويب على نطاق واسع للمؤسسات ، فإن هذا الهجوم يعتبر تهديدًا عالي المستوى لم يتم استهدافه للمستخدمين المطمئنين في المنزل ولكن لإلقاء القبض على هائل ضربة للشركات والمؤسسات الكبيرة. علاوة على ذلك ، قام المهاجم بتثبيت برنامج نصي 'u113.src' على أجهزة التوجيه مما سمح له / لها بتنزيل أوامر وكودات أخرى لاحقًا. يسمح هذا للمتسلل بالحفاظ على تدفق الوصول عبر أجهزة التوجيه وتشغيل البرامج النصية البديلة الاحتياطية في حالة حظر مفتاح الموقع الأصلي بواسطة CoinHive.

مصدر TrustWave