يعمل Chrome OS مع هواتف Android مثل MacOS يعمل مع أجهزة iPhone

أصدر مطورو متصفح الويب Google Chrome تحديثًا طارئًا في عيد الهالوين. التحديث مخصص لجميع الإصدارات المستقرة من متصفح الويب الشهير عبر جميع الأنظمة الأساسية ، وهو مؤشر واضح على خطورة التحديث. على ما يبدو ، يهدف التحديث الأمني إلى مواجهة ليس ثغرة أمنية واحدة بل اثنتين. الأمر الأكثر إثارة للقلق هو أن أحد العيوب الأمنية به امتداد استغلال يوم الصفر في البرية بالفعل .

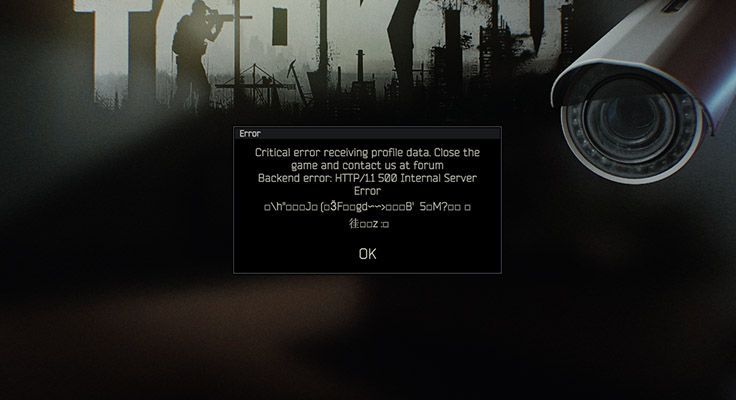

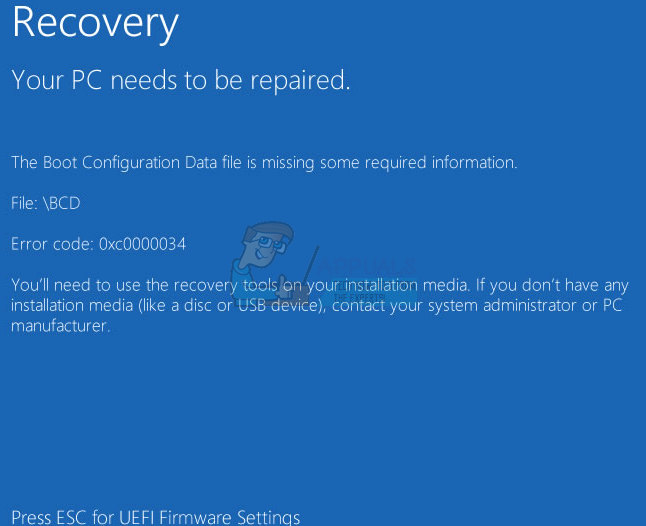

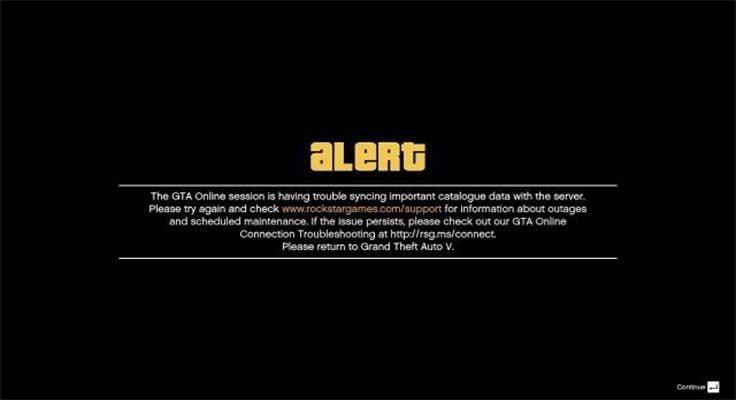

اكتشف Kaspersky Exploit Prevention ، وهو مكون نشط للكشف عن التهديدات في منتجات Kaspersky ، ثغرة جديدة غير معروفة لمتصفح Chrome من Google. أبلغ الفريق النتائج التي توصلوا إليها إلى فريق أمان Google Chrome وشمل أيضًا إثبات المفهوم (PoC). بعد مراجعة سريعة ، كان Google مقتنعًا بوضوح أن هناك بالفعل ثغرة أمنية نشطة موجودة في متصفح الويب Google Chrome. بعد تصعيد المشكلة بسرعة إلى أعلى أولوية ، أصدرت Google تحديثًا طارئًا لمتصفح الويب. تم وضع علامة على الثغرة الأمنية على أنها 'عالية الخطورة 0-Day Exploit' وتؤثر على جميع المتغيرات المختلفة لمتصفح Chrome عبر جميع أنظمة التشغيل المختلفة.

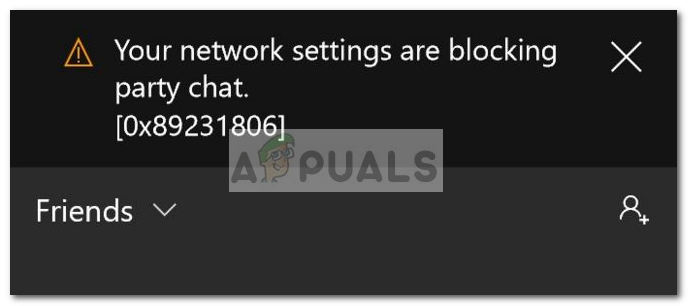

يكتشف Kaspersky 'Exploit.Win32.Generic' ثغرة أمنية لمدة 0 يوم والتي تؤثر على جميع إصدارات متصفح Google Chrome:

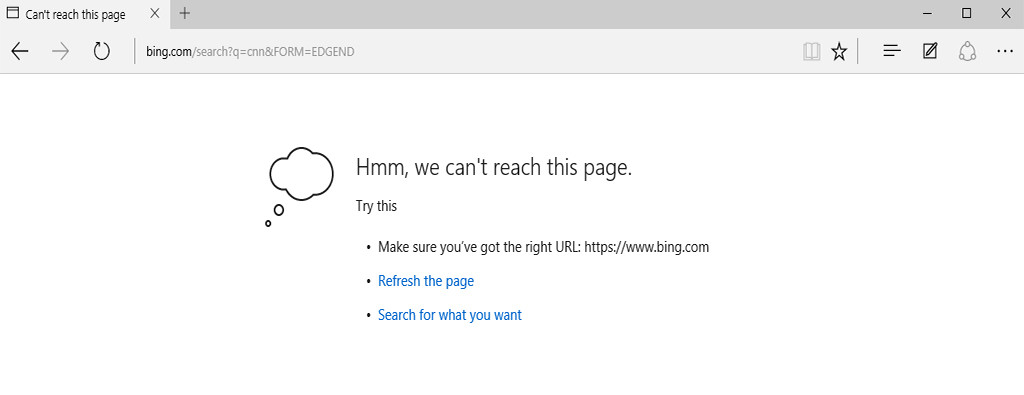

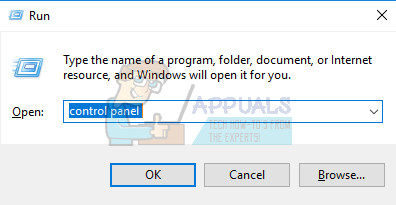

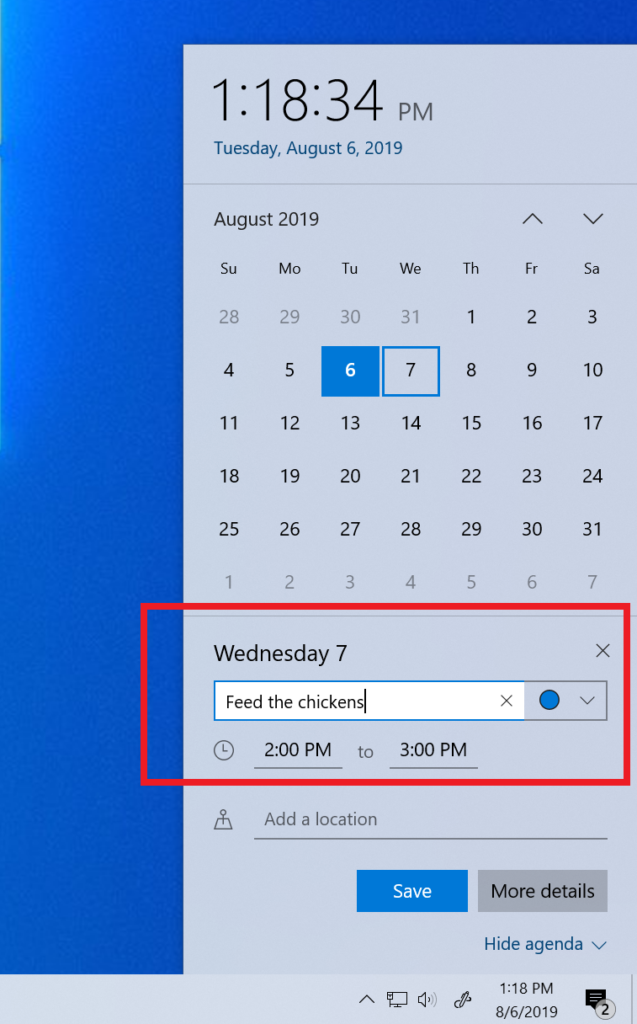

أكدت Google في عيد الهالوين أنه يتم تحديث متصفح Chrome لسطح المكتب 'القناة الثابتة' إلى الإصدار 78.0.3904.87 عبر أنظمة التشغيل Windows و Mac و Linux. على عكس التحديثات التي تبدأ في الظهور تدريجيًا ، يجب أن يكون للتحديث الأخير نشر سريع إلى حد ما. ومن ثم فمن الأهمية بمكان أن يتأكد مستخدمو متصفح Chrome من تثبيت آخر تحديث دون أي تأخير. في رسالة مشفرة إلى حد ما ، أصدرت Google نصيحة تفيد ،

'قد يتم تقييد الوصول إلى تفاصيل الأخطاء والروابط حتى يتم تحديث غالبية المستخدمين بإصلاح. سنحتفظ أيضًا بالقيود في حالة وجود الخطأ في مكتبة جهة خارجية تعتمد عليها المشروعات الأخرى بالمثل ولكن لم يتم إصلاحها بعد '.

0 يوم تنبيه! #جوجل يحذر Windows و Mac و # لينكس المستخدمين لتحديث #كروم المتصفح (إلى 78.0.3904.87) فورًا بسبب ثغرة أمنية (CVE-2019-13720) يستغلها المهاجمون بنشاط في البرية لاختطاف أجهزة الكمبيوتر. https://t.co/tw7Msba4kb #أمن المعلومات pic.twitter.com/QJj7ojqEDU

- The Hacker News (TheHackersNews) 1 نوفمبر 2019

في حين أن Google غير متماسكة إلى حد ما بشأن الثغرات الأمنية داخل Chrome ، أطلق Kaspersky بشكل غير رسمي على الهجوم اسم 'Operation WizardOpium'. من الناحية الفنية ، يعد الهجوم أحد برامج Exploit.Win32.Generic. لا يزال صانع برامج مكافحة الفيروسات والجدار الناري ومنتجات أمان الشبكة الأخرى يستكشف احتمالية الهجوم وهويات المجرمين الإلكترونيين الذين ربما يكونون قد شنوا الهجوم. يدعي الفريق أن بعض الرموز تحمل بعض الشبه بهجمات لعازر ، لكن لا شيء مؤكد.

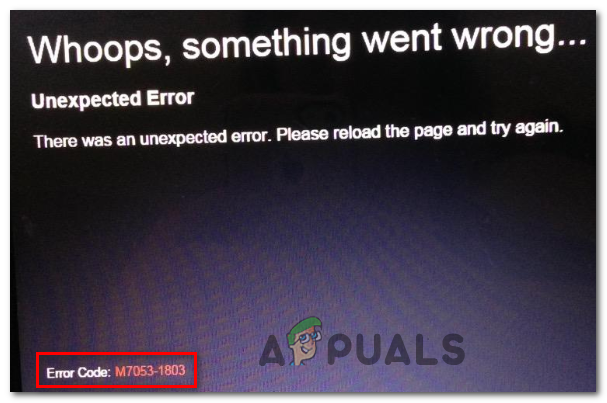

وفقًا لـ Kaspersky ، يبدو أن الهجوم يقوم بالتنقيب عن أكبر قدر ممكن من البيانات عن طريق تحميل برنامج نصي ضار للتنميط. على ما يبدو ، تم استخدام الثغرة الأمنية لمدة 0 يوم لإدخال شفرة JavaScript الضارة. الهجوم معقد إلى حد ما إجراء عدد من الفحوصات للتأكد من إصابة النظام أو تعرضه للخطر . فقط بعد عمليات التحقق من التأهيل ، يستمر الهجوم للحصول على الحمولة الحقيقية ونشرها.

تقر Google باستغلال Chrome Zero-Day وتصدر تحديثًا طارئًا لمواجهة التهديد:

لاحظت Google أن استغلال موجود حاليا في البرية . وأضافت الشركة أن الثغرة تتعلق بالثغرة الأمنية CVE-2019-13720. بالمناسبة ، هناك ثغرة أمنية أخرى تم وضع علامة عليها رسميًا على أنها CVE-2019-13721. كل من العيوب الأمنية عبارة عن ثغرات أمنية 'لا تستخدم بعد' ، والتي تستغل تلف الذاكرة لتصعيد الامتيازات على النظام المهاجم. على ما يبدو ، CVE-2019-13720 يتم استغلال الثغرة الأمنية في البرية . يقال إنه يؤثر على مكون صوت متصفح الويب Chrome.

إريك تضمين التغريدة أشار إلى وجود ثغرة أمنية في Chrome. ما عليك سوى إغلاق المتصفح وإعادة فتحه ، حيث سيقوم تلقائيًا بالبحث عن التحديثات الضرورية وتثبيتها. https://t.co/4NKJXfdGxw

- name.com (namedotcom) 1 نوفمبر 2019

اعترافًا بالتهديدات الأمنية ، أصدرت Google تحديثًا طارئًا لمتصفح Chrome ، ولكن يبدو أن التحديث يقتصر على القناة الثابتة في الوقت الحالي. يقال إن التحديث يحتوي فقط على التصحيح للأخطاء. تشارك Kaspersky بنشاط في التحقيق في مخاطر التهديد ، ولكن لم يتضح على الفور من الذي قد يكون قد استغل الثغرة الأمنية في اليوم الواحد.

العلامات كروم جوجل