وحي

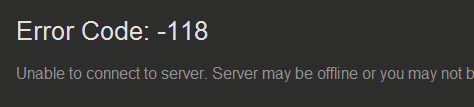

أقرت Oracle بأنها استغلت بشكل فعال ثغرة أمنية في خوادم WebLogic الشائعة والمنتشرة على نطاق واسع. على الرغم من أن الشركة أصدرت تصحيحًا ، يجب على المستخدمين تحديث أنظمتهم في أقرب وقت ممكن لأن خطأ يوم الصفر في WebLogic يخضع حاليًا للاستغلال النشط. تم تمييز الثغرة الأمنية بمستوى 'الخطورة الحرجة'. تعتبر النتيجة الأساسية لنظام نقاط الضعف الشائعة أو النتيجة الأساسية لـ CVSS مثيرة للقلق 9.8.

وحي تناولت مؤخرا ثغرة أمنية خطيرة تؤثر على خوادم WebLogic. تهدد الثغرة الأمنية الحاسمة في WebLogic أمان المستخدمين عبر الإنترنت. يمكن أن يسمح الخطأ لمهاجم عن بُعد بالحصول على تحكم إداري كامل للضحية أو الأجهزة المستهدفة. إذا لم يكن ذلك مقلقًا بدرجة كافية ، فبمجرد دخوله ، يمكن للمهاجم عن بُعد تنفيذ تعليمات برمجية عشوائية بسهولة. يمكن نشر أو تفعيل الكود عن بعد. على الرغم من أن Oracle قد أصدرت تصحيحًا سريعًا للنظام ، فإن الأمر متروك لمسؤولي الخادم لنشر التحديث أو تثبيته لأن خطأ اليوم صفر في WebLogic يعتبر قيد الاستغلال النشط.

يشير مستشار تنبيه الأمان من Oracle ، الذي تم وضع علامة عليه رسميًا باسم CVE-2019-2729 ، إلى أن التهديد هو 'ثغرة أمنية لإلغاء التسلسل عبر XMLDecoder في Oracle WebLogic Server Web Services. هذه الثغرة الأمنية في تنفيذ التعليمات البرمجية عن بُعد قابلة للاستغلال عن بُعد بدون مصادقة ، أي يمكن استغلالها عبر شبكة دون الحاجة إلى اسم مستخدم وكلمة مرور '.

اكتسبت الثغرة الأمنية CVE-2019-2729 مستوى خطورة حرج. عادةً ما يتم حجز الدرجة الأساسية لـ CVSS البالغة 9.8 لأشد التهديدات الأمنية خطورة. بمعنى آخر ، يجب على مسؤولي خادم WebLogic إعطاء الأولوية لنشر التصحيح الصادر عن Oracle.

تنفيذ رمز Oracle WebLogic البعيد (CVE-2019-2729): https://t.co/xbfME9whWl #الأمان pic.twitter.com/oyOyFybNfV

- F5 DevCentral (devcentral) 25 يونيو 2019

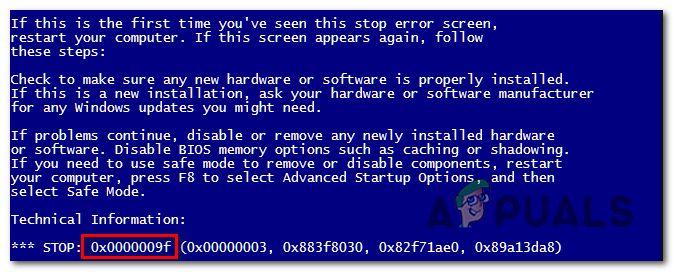

تزعم دراسة أجراها فريق KnownSec 404 الصيني مؤخرًا أن الثغرة الأمنية يتم متابعتها أو استخدامها بنشاط. يشعر الفريق بشدة أن الاستغلال الجديد هو في الأساس تجاوز لتصحيح خطأ معروف سابقًا تم وضع علامة عليه رسميًا باسم CVE-2019–2725. بعبارة أخرى ، يشعر الفريق أن شركة Oracle ربما تكون قد تركت عن غير قصد ثغرة في التصحيح الأخير كان من المفترض أن يعالج ثغرة أمنية تم اكتشافها مسبقًا. ومع ذلك ، أوضحت Oracle رسميًا أن الثغرة الأمنية التي تم تناولها للتو لا علاقة لها تمامًا بالثغرة السابقة. في تهدف مشاركة المدونة إلى تقديم توضيح حول نفس الأمر ، أشار جون هايمان ، نائب رئيس إدارة برنامج الأمان ، 'يرجى ملاحظة أنه في حين أن المشكلة التي يعالجها هذا التنبيه هي ثغرة إلغاء التسلسل ، مثل تلك التي تم تناولها في تنبيه الأمان CVE-2019-2725 ، إلا أنها ثغرة أمنية مميزة.

يمكن استغلال الثغرة الأمنية بسهولة بواسطة مهاجم لديه وصول إلى الشبكة. لا يتطلب المهاجم سوى الوصول عبر HTTP ، وهو أحد أكثر مسارات الشبكات شيوعًا. لا يحتاج المهاجمون إلى بيانات اعتماد المصادقة لاستغلال الثغرة الأمنية عبر الشبكة. قد يؤدي استغلال الثغرة الأمنية إلى الاستيلاء على خوادم Oracle WebLogic المستهدفة.

Weblogic XMLDecoder RCE

تبدأ من CVE-2017-3506 ، وتنتهي في CVE-2019-2729. نحن نقود Oracle إلى الجنون ، وأخيرًا يستخدمون القائمة البيضاء لإصلاحها. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 20 يونيو 2019

ما هي خوادم Oracle WebLogic التي تظل عرضة لخطر CVE-2019-2729؟

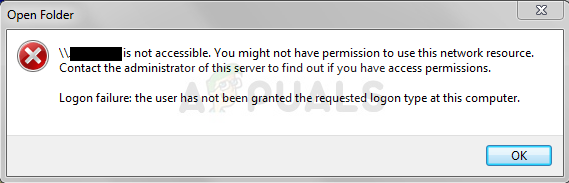

بصرف النظر عن الارتباط أو الاتصال بخلل الأمان السابق ، أبلغ العديد من الباحثين الأمنيين بنشاط عن ثغرة يوم الصفر الجديدة لـ WebLogic لشركة Oracle. وفقًا للباحثين ، ورد أن الخطأ يؤثر على إصدارات Oracle WebLogic Server 10.3.6.0.0 و 12.1.3.0.0 و 12.2.1.3.0.

ومن المثير للاهتمام ، أنه حتى قبل أن تصدر Oracle تصحيح الأمان ، كانت هناك بعض الحلول لمسؤولي النظام. أولئك الذين يرغبون في حماية أنظمتهم بسرعة عُرض عليهم حلان منفصلان لا يزال بإمكانهما العمل:

السيناريو 1: ابحث عن wls9_async_response.war و wls-wsat.war وحذفه وأعد تشغيل خدمة Weblogic. السيناريو 2: يتحكم في الوصول إلى URL لمسارات / _async / * و / wls-wsat / * عن طريق التحكم في نهج الوصول.

تمكن باحثو الأمن من اكتشاف حوالي 42000 خادم WebLogic يمكن الوصول إليه عبر الإنترنت. وغني عن الذكر أن غالبية المهاجمين الذين يتطلعون إلى استغلال الثغرة الأمنية يستهدفون شبكات الشركات. يبدو أن الهدف الأساسي من الهجوم هو إسقاط البرامج الضارة لتعدين العملات المشفرة. تمتلك الخوادم بعضًا من أقوى قوة الحوسبة وتستخدم هذه البرامج الضارة نفس الشيء لتعدين العملة المشفرة. تشير بعض التقارير إلى أن المهاجمين ينشرون برامج ضارة لتعدين Monero. عُرف عن المهاجمين أنهم استخدموا ملفات الشهادات لإخفاء الشفرة الضارة لمتغير البرامج الضارة. هذه تقنية شائعة جدًا لتجنب الاكتشاف بواسطة برامج مكافحة البرامج الضارة.

![[إصلاح] رمز خطأ Xbox One 0X80070BFA](https://jf-balio.pt/img/how-tos/14/xbox-one-error-code-0x80070bfa.png)

![[FIX] Stop Error Code 0x00000024 الموت الزرقاء على نظام Windows](https://jf-balio.pt/img/how-tos/02/stop-error-code-0x00000024-bsod-windows.jpg)