GrandCrab Ransomware v4.1.2. مختبر Malwarebytes

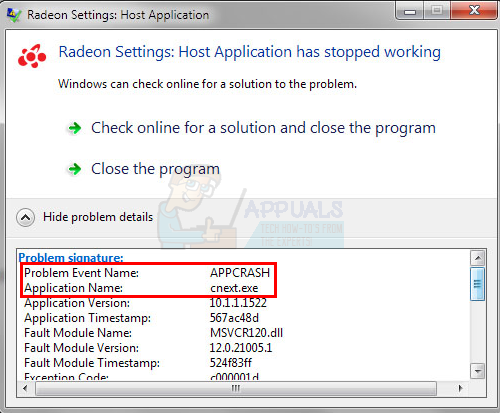

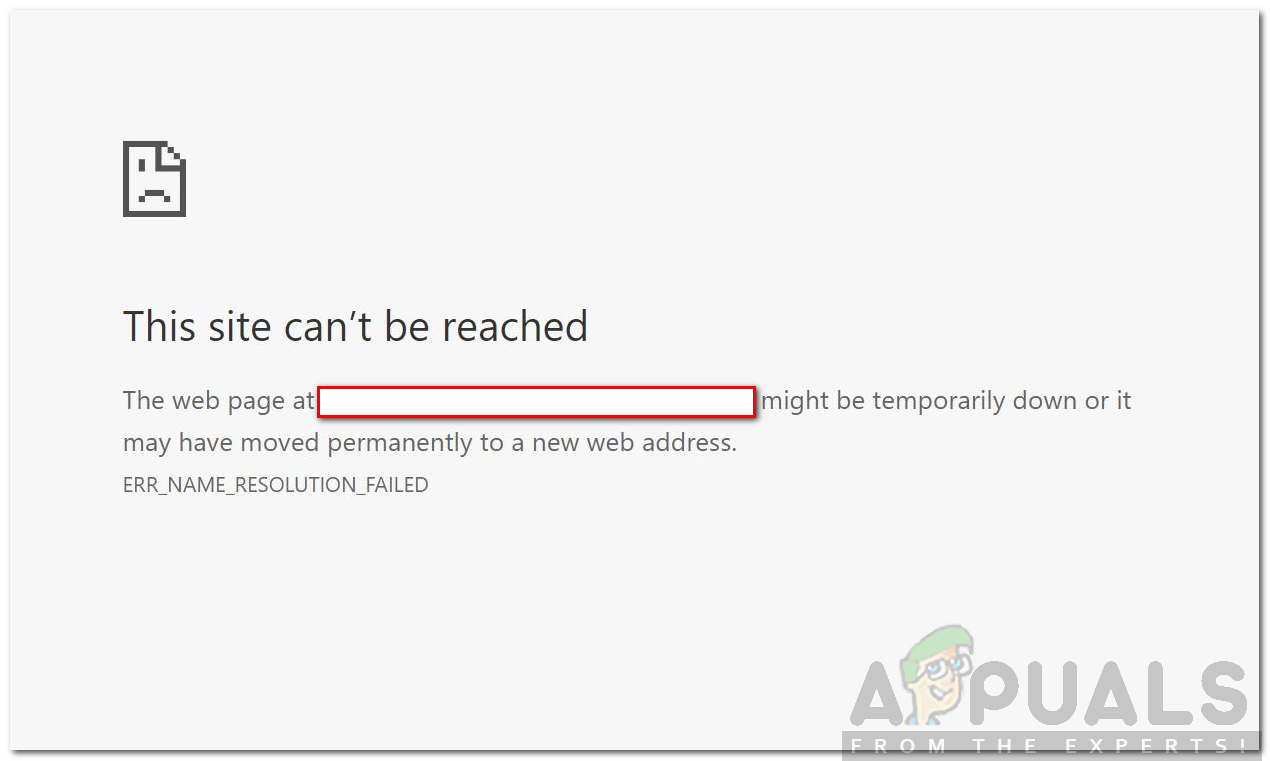

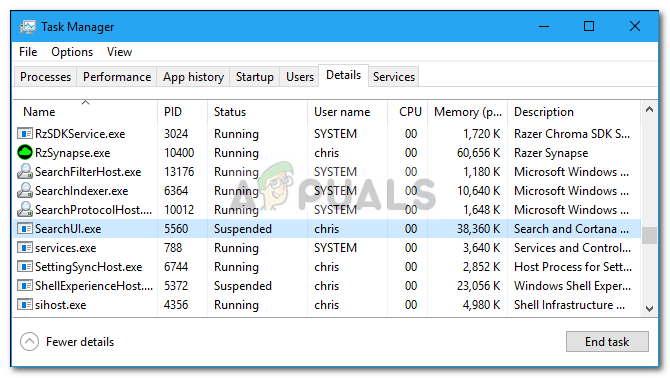

يقوم GrandCrab Ransomware بتثبيت نفسه في أنظمة الكمبيوتر المضيفة من خلال التنزيلات المقنَّعة عبر الإنترنت ، والتي يُقال إن معظمها في شكل إيصالات PDF ، ويقوم بتشفير البيانات المحلية للمستخدم عن طريق تنفيذ ملفات gdcb و .crab. يعد برنامج الفدية هذا أكثر البرامج الضارة انتشارًا من نوعه ويستخدم مجموعة Magnitude Exploit Kit للانتشار إلى فريسته. تم اكتشاف أحدث إصدار من GrandCrab Ransomware ، الإصدار 4.1.2 ، مؤخرًا ، وقبل أن تكتسب هجماته زخمًا ، قامت شركة أمن إلكتروني كورية جنوبية ، AhnLab ، قام بتكرار السلسلة السداسية العشرية التي يتم تنفيذها على الأنظمة المخترقة بواسطة GrandCrab ransomware 4.1.2 ، وقد قامت الشركة بصياغتها لتتواجد على الأنظمة غير المتأثرة بشكل غير ضار بحيث عندما تدخل برامج الفدية إلى نظام وتنفذ السلسلة الخاصة به لتشفيرها ، خداع للاعتقاد بأن الكمبيوتر مشفر بالفعل ومعرض للخطر (من المفترض أنه مصاب بالفعل) وبالتالي فإن برنامج الفدية لا يعيد تنفيذ نفس التشفير الذي سيؤدي إلى مضاعفة تشفير الملفات وتدميرها بالكامل.

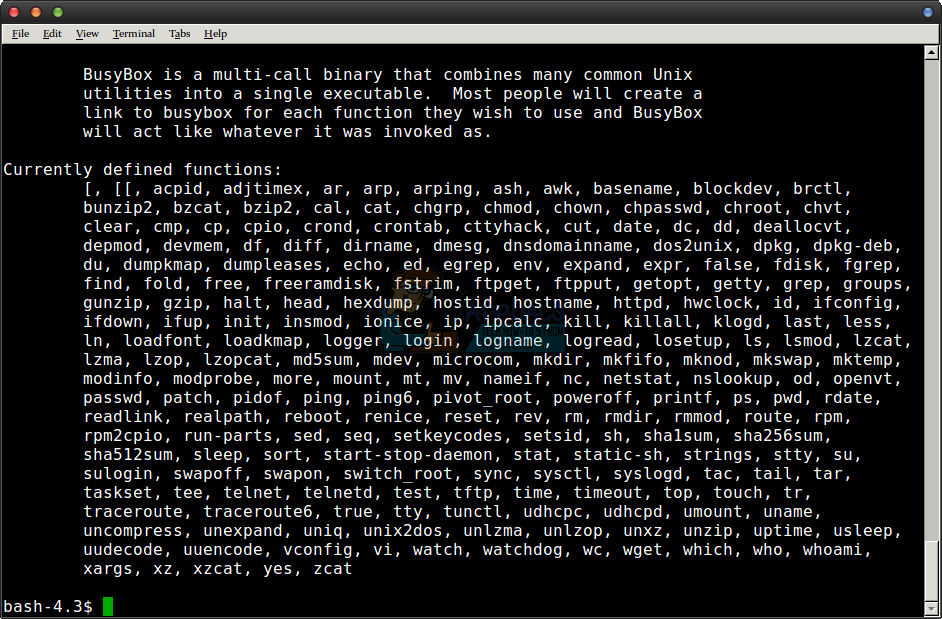

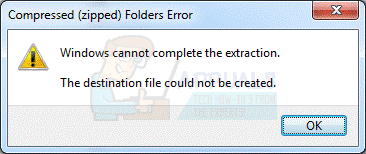

تقوم السلسلة السداسية العشرية التي صاغها AhnLab بإنشاء معرفات سداسية عشرية فريدة لأنظمة المضيف الخاصة بها بناءً على تفاصيل المضيف نفسه وخوارزمية Salsa20 التي يتم استخدامها بالتزامن. Salsa20 هو تيار منظم متماثل بطول 32 بايت. وقد لوحظ أن هذه الخوارزمية كانت ناجحة في مواجهة العديد من الهجمات ونادرًا ما تعرض أجهزتها المضيفة للخطر عندما تتعرض للقراصنة الضارين. تم تطوير التشفير بواسطة Daniel J. Bernstein وتم تقديمه إلى eStream لأغراض تنموية. يتم استخدامه الآن في آلية مكافحة GrandCrab Ransomware v4.1.2 من AhnLab.

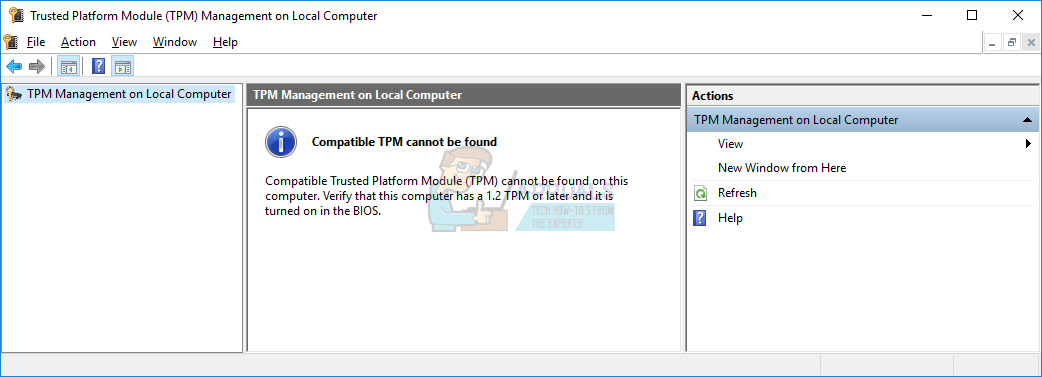

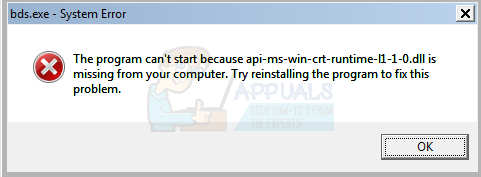

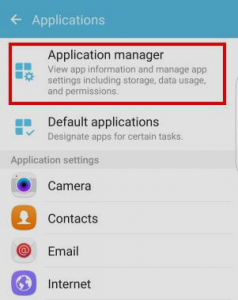

يحفظ التطبيق المصمم للحماية من GC v4.1.2 ملف القفل [سلسلة سداسية عشرية] في مواقع مختلفة بناءً على نظام تشغيل Windows الخاص بالمضيف. في نظام التشغيل Windows XP ، يتم حفظ التطبيق في C: Documents and Settings All Users Application Data. في الإصدارات الأحدث من Windows و Windows 7 و 8 و 10 ، يتم تخزين التطبيق في C: ProgramData. في هذه المرحلة ، من المتوقع أن ينجح التطبيق فقط في خداع GrandCrab Ransomware v4.1.2. لم يتم اختباره مقابل الإصدارات القديمة من برنامج الفدية حتى الآن ، ولكن الكثير يشتبه في أنه إذا تم مطابقة الملفات من التطبيق الأحدث مع أكواد مكافحة برامج الفدية القديمة ، فيمكن رفعها على قدم المساواة من خلال backporting وجعلها فعالة في التخلص من الهجوم من الإصدارات القديمة من رانسومواري أيضًا. لتقييم التهديد الذي يمثله برنامج الفدية هذا ، نشرت Fortinet نشرًا شاملاً ابحاث في هذا الصدد ، وللحماية من التهديد ، أتاح AhnLab تطبيقه للتنزيل المجاني من خلال الروابط التالية: الرابط 1 & الرابط 2 .