تم العثور على ثغرة أمنية في تصعيد امتياز اسم المستخدم في البرنامج المساعد VPNC لمدير الشبكة. يتم استغلال ثغرة الحقن هذه بواسطة وحدة Metaspoilt في البرنامج للحصول على حق الوصول إلى امتياز الجذر.

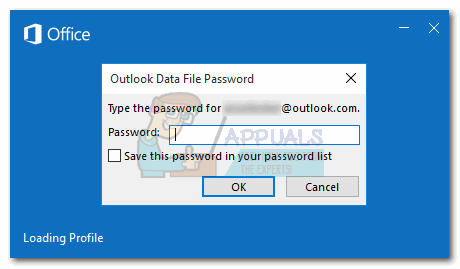

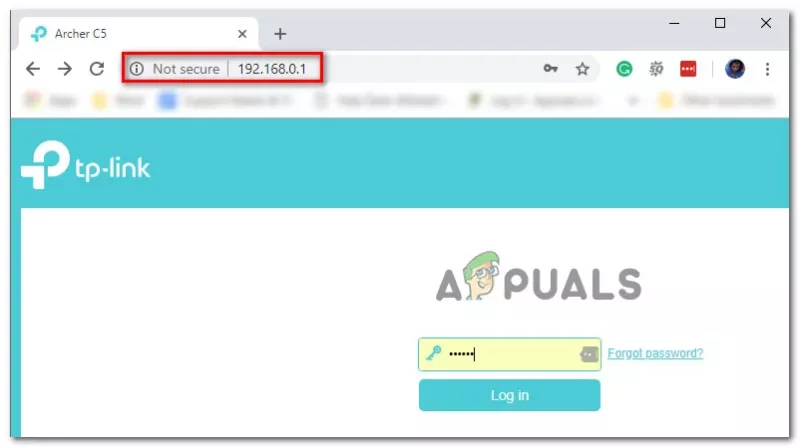

اكتشف دينيس أدنزاكوفيتش هذا الأمر الذي وجد أن المكون الإضافي network-manager-vpnc لدعم VPNC في NetworkManager يمكن استغلاله من خلال ثغرة أمنية في تصعيد الامتياز باستخدام حرف سطر جديد لإدخال معلمة مساعد كلمة المرور في مخطط التكوين المسؤول عن نقل المعلومات إلى vpnc. تشكل هذه الثغرة خطراً لأنها تسمح للمستخدم المحلي باستغلالها للحصول على الوصول المطلوب لتغيير إعدادات النظام وكذلك تنفيذ أوامر عشوائية بامتياز الجذر.

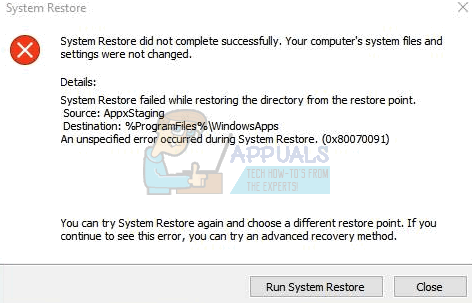

تم اكتشاف مؤشرات ضعف مماثلة لأول مرة في 11العاشرفي يوليو 2018. ثم تم الاتصال بأمن جنوم وتم استلام إقرار من الشركة بعد يومين في 13العاشرمن يوليو. تم تعيين تسمية تعريف CVE-2018-10900 للثغرة الأمنية في 20العاشرفي يوليو وتم إصدار الإصدار 1.2.6 من Network Manager VPNC في اليوم التالي للتخفيف من المخاوف الناجمة عن الثغرة الأمنية. ان استشاري تم إطلاق سراحه من قبل Gnome Security في 21شمن يوليو كذلك.

يبدو أن هذه الثغرة الأمنية نفسها آخذة في التحول والتكيف والظهور بطرق مختلفة مؤخرًا. أحدث تقرير عن هذه الثغرة الأمنية هو حالة تصعيد امتياز اسم المستخدم حيث تستخدم الوحدة النمطية Metaspoilt ثغرة أمنية جديدة لحقن الخط في اسم المستخدم المحدد والتشغيل لاتصال VPN من أجل طرح آلية تكوين مساعد كلمة المرور في الإعدادات التي تعمل و قناة الاتصال نفسه.

نظرًا للطريقة التي يتم بها احتواء مساعد كلمة المرور مع الوصول إلى موقع الجذر ، يتم تشغيله بواسطة Network Manager كجذر عند بدء الاتصال ، مما يمنحه أذونات عالية للتدخل في نظام شبكة VPN.

تم العثور على هذه الثغرة الأمنية لتؤثر على إصدارات Network Manager VPNC 1.2.6 والإصدارات الأقدم. تمت ملاحظة وحدة Metaspoilt الخاصة التي تم تناولها هنا في الإصدارات التالية من VPNC: 2.2.4-1 على Debian 9.0.0 (x64) و 1.1.93-1 على Ubuntu Linux 16.04.4 (x64).

العلامات vpn