صورة مأخوذة من Bleeping Computer

يعد نوع ملف Windows '.SettingContent-ms' ، الذي تم تقديمه في البداية في نظام التشغيل Windows 10 في عام 2015 ، عرضة لتنفيذ الأوامر باستخدام سمة DeepLink في مخططها - والذي هو في حد ذاته مستند XML بسيط.

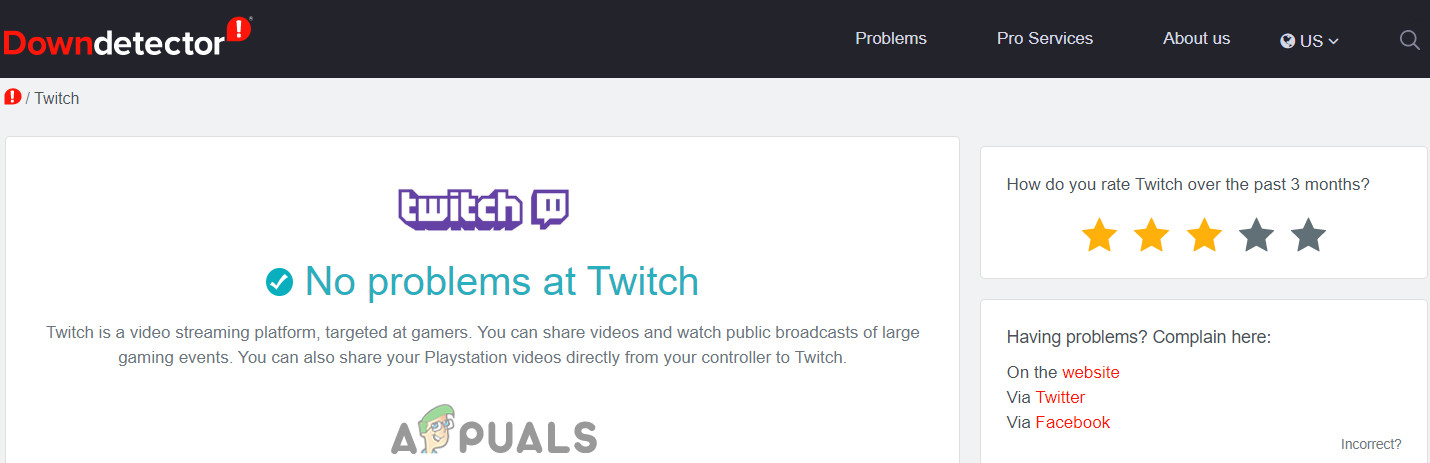

مات نيلسون سبيكتر أوبس اكتشفوا وأبلغوا عن الثغرة الأمنية التي يمكن أن يستخدمها المهاجمون لسهولة التحميل للوصول إلى هذه الثغرة التي تمت محاكاتها أيضًا في هذا الفيديو

يمكن للمهاجمين استخدام ملف SettingContent-ms لسحب التنزيلات من الإنترنت مما يثير عدة احتمالات لحدوث أضرار جسيمة حيث يمكن استخدامه لتنزيل الملفات التي قد تسمح بتنفيذ التعليمات البرمجية عن بُعد.

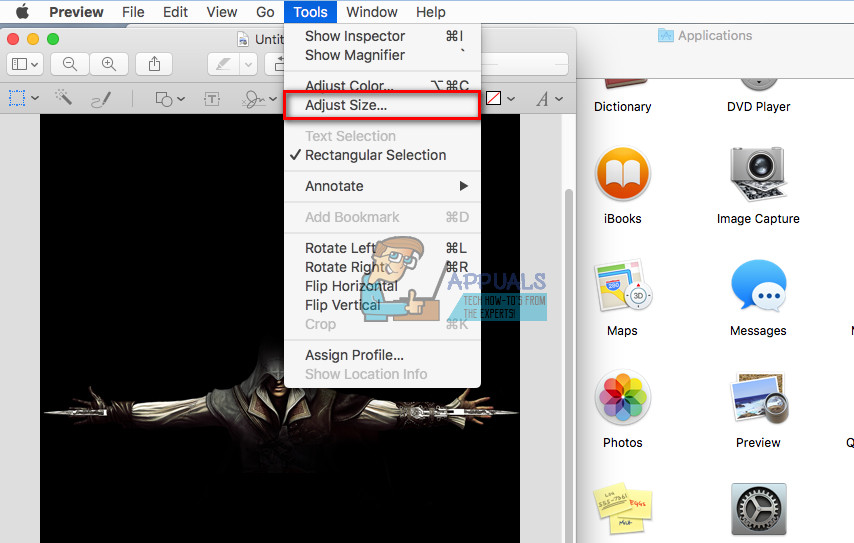

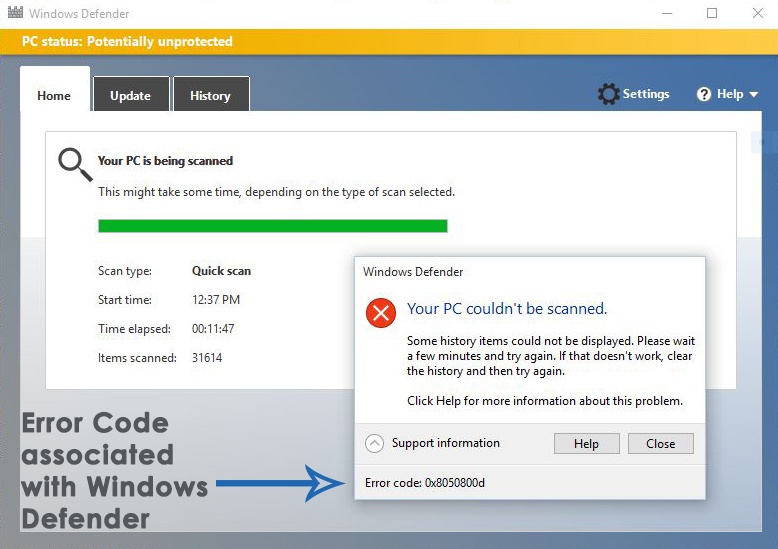

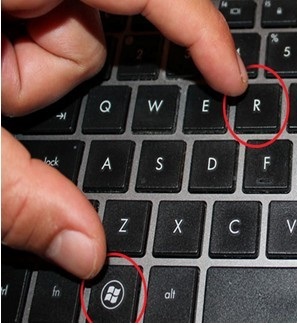

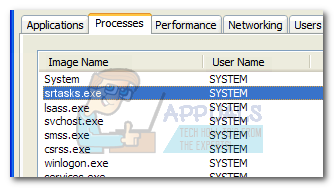

حتى مع تمكين قاعدة حظر OLE في Office 2016 وقاعدة إنشاء العمليات التابعة لـ ASR ، يمكن للمهاجم التهرب من كتلة OLE من خلال ملفات ملف .SettingsContent-ms المدمجة مع مسار مدرج في القائمة البيضاء في مجلد Office يمكن أن يسمح للمهاجم بالتحايل على عناصر التحكم هذه وتنفيذ تعسفي الأوامر كما هو موضح في مدونة SpectreOps باستخدام ملف AppVLP.

حمولة التهرب من OLE / ASR - SpecterOps

بشكل افتراضي ، يتم وضع علامة على مستندات Office على أنها MOTW ويتم فتحها في طريقة العرض المحمية ، وهناك ملفات معينة لا تزال تسمح بـ OLE ولا يتم تشغيلها بواسطة طريقة العرض المحمية. من الناحية المثالية ، يجب ألا يقوم ملف SettingContent-ms بتنفيذ أي ملف خارج C: Windows ImmersiveControlPanel.

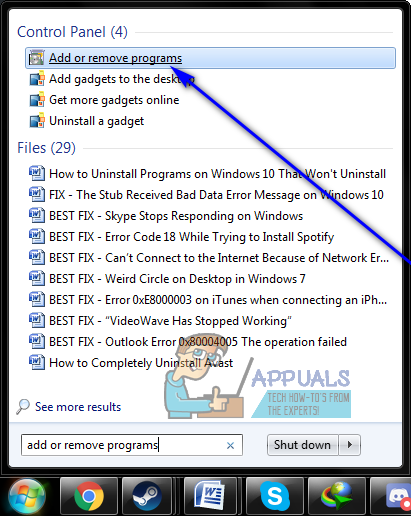

يقترح مات أيضًا تحييد تنسيقات الملفات عن طريق قتل معالجاتها عن طريق تعيين 'ديليجاتيكسيكوت' من خلال محرر التسجيل في HKCR: SettingContent Shell Open Command ليكون فارغًا مرة أخرى - ومع ذلك ، لا توجد ضمانات بأن القيام بذلك لن يؤدي إلى كسر Windows وبالتالي يجب إنشاء نقطة استعادة قبل أن تحاول ذلك.