منع تولي الحساب

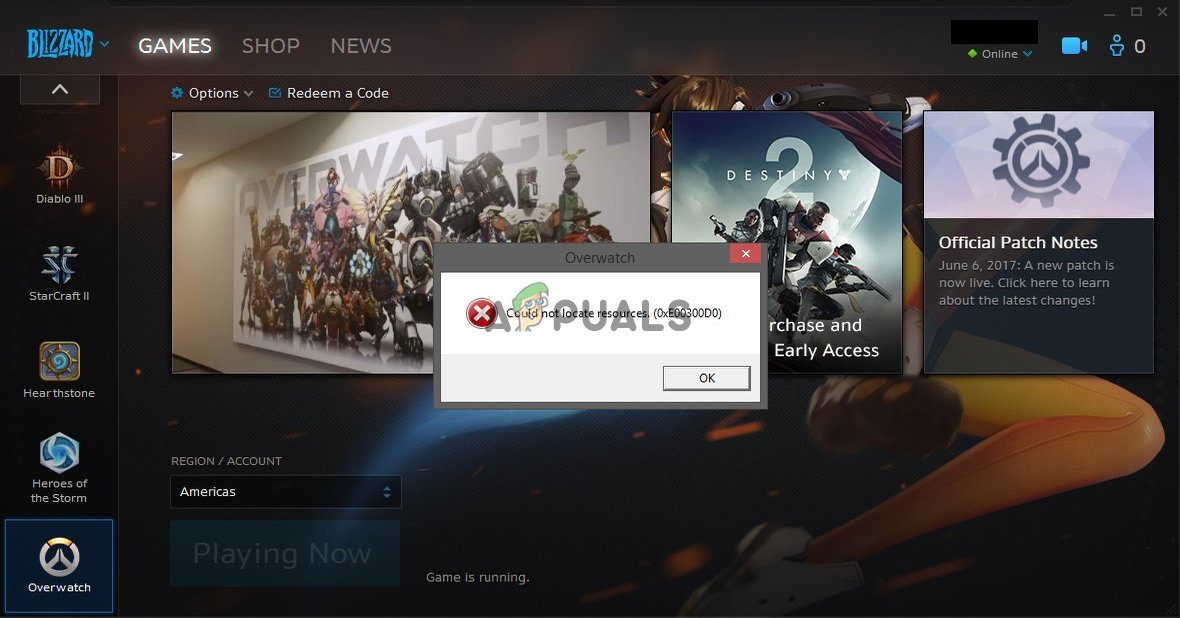

ما هو حساب الاستيلاء (ATO)؟ هذا هو الوقت الذي يستخدم فيه المتسللون بيانات اعتماد حقيقية لتسجيل الدخول إلى حساب ثم المضي قدمًا في إجراء معاملات غير مصرح بها. إذا كانت مؤسسة مالية ، فقد يعني ذلك سحب أو تحويل مبالغ كبيرة من المال من الحساب. إذا كانت شركة ، فقد يعني ذلك سرقة الملكية الفكرية أو الأسرار التجارية.

ما يجعل ATO خطيرًا حقًا هو أن الجهات السيئة تستخدم بيانات اعتماد مشروعة ، وبالتالي لن تتلقى أي تنبيهات بشأن تسجيل دخول مريب. سيشرعون بعد ذلك في تغيير تفاصيل الاتصال الخاصة بك مما يسمح لهم بمواصلة استخدام الحساب دون رفع أي علامات.

وعندما يتم اكتشاف أنشطتهم أخيرًا ، يمكن أن يؤدي ذلك إلى اتهامات كاذبة. سوف تشير جميع الأدلة إلى صاحب الحساب الحقيقي.

كيف يتمكن هؤلاء المحتالون من الوصول إلى تفاصيل تسجيل الدخول الحقيقية في المقام الأول؟

دور خروقات البيانات في تسهيل الاستحواذ على الحساب

كل عام هناك الآلاف من حوادث خرق البيانات التي ملايين يتم كشف بيانات المستخدم. هل تساءلت يومًا ما الذي يحدث لهذه البيانات ولماذا تعتبر ذات قيمة كبيرة؟ حسنًا ، يتمتع المتسللون بالقدرة على استخراج معلومات مفيدة مثل أسماء المستخدمين وكلمات المرور من البيانات المسربة التي يبيعونها بعد ذلك على الويب المظلم.

العدد السنوي لخروقات البيانات

في الغالب سيستهدفون الأشخاص الأثرياء للغاية أو الأفراد البارزين ويستخدمون تقنية تسمى حشو بيانات الاعتماد لمحاولة الاستيلاء على حساباتهم. هذه عملية آلية تتضمن تشغيل بيانات الاعتماد المكتسبة مقابل حسابات متعددة يمتلكها الهدف.

وكما تعلم ، يميل الأشخاص إلى استخدام نفس كلمة المرور على مواقع متعددة. ربما تكون مذنبا أيضا. وهذه هي الطريقة التي يتمكن بها المحتالون من الوصول إلى الحسابات وبعد ذلك يشرعون في تجريدها من أي بيانات قيمة بما في ذلك أرقام بطاقات الائتمان وغيرها من معلومات التعريف الشخصية.

يمكن أن ينتهي هذا الحساب ليكون بوابة لجميع حسابات الضحية الأخرى.

الآن إلى السؤال الكبير. ماذا تفعل حيال ذلك؟

الخطوات التي يمكنك اتخاذها لمنع تولي الحساب

هناك العديد من الآثار المترتبة على استيلاء الحساب على المسؤولية ، ولكن لا توجد آثار خطيرة مثل فقدان الثقة في عملك. لن تسمع أبدًا أي شخص يلوم صاحب الحساب لإعادة استخدام كلمات المرور الخاصة به ، لكنك ستظل دائمًا الشركة التي تعرضت للاختراق.

لحسن الحظ ، هناك إجراءات يمكنك اتخاذها لمنع هذه الهجمات. لا شيء يكفي بمفرده ولذا أوصي باستخدام طرق متعددة. يصبح المتسللون أكثر ذكاءً كل يوم ويخرجون دائمًا بطرق جديدة للتسلل إلى نظامك.

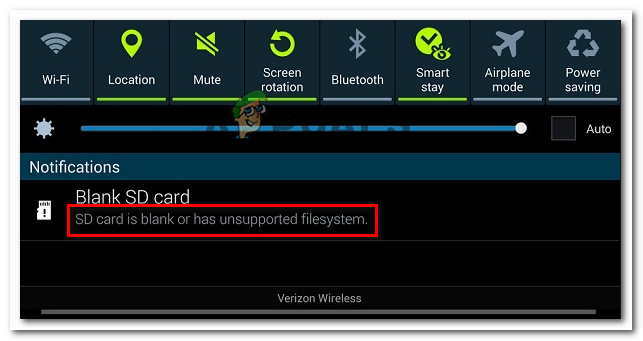

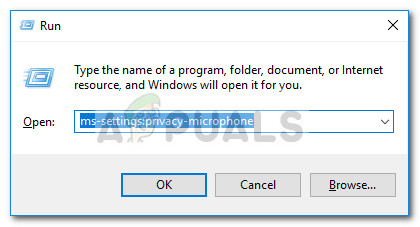

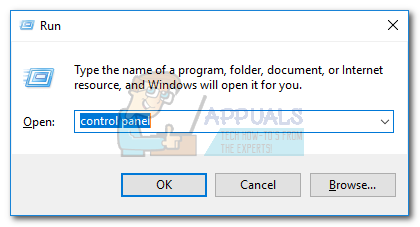

الخطوة الأولى بسيطة. تعليم المستخدم. أكد على أن مالكي الحسابات يستخدمون كلمات مرور فريدة ويفرضون متطلبات كلمة المرور على موقعك لاستبعاد كلمات المرور الضعيفة. بدلاً من ذلك ، يمكنك أن توصي باستخدام مدير كلمات المرور.

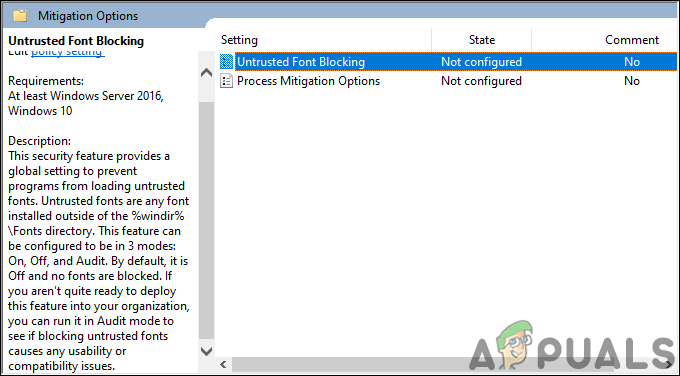

تشمل الخطوات الأخرى التي يمكنك اتخاذها لمنع ATO تدوير كلمة المرور ، واستخدام المصادقة متعددة العوامل ، ومسح الويب للعثور على البيانات المكشوفة التي قد تعرض حساب العميل للخطر. أجد أن هذا الإجراء الأخير هو الأكثر فعالية.

كلمة المرور متورطة في خرق البيانات

في هذا المنشور ، سأوصي بـ 5 أدوات تستخدم واحدة على الأقل من التقنيات المذكورة أعلاه. يمكنك بعد ذلك اختيار أكثر ما يناسبك.

1. مراقبة هوية SolarWinds

جرب الآن

جرب الآن مراقب الهوية هو إضافة أخرى لا تقدر بثمن إلى مجموعة حلول الأمان المذهلة من SolarWind. إنه جهد تعاوني بين SolarWinds و Spycloud ، وهي شركة بيانات ضخمة معروفة جيدًا بقاعدة بياناتها الموسعة والحديثة من البيانات المكشوفة.

مراقب هوية SolarWinds

وكما قد تكون استنتجت بالفعل ، يعمل هذا الحل عن طريق فحص الويب ومحاولة تحديد ما إذا كانت بياناتك المراقبة جزءًا من خرق البيانات.

يتم تحديث قاعدة البيانات باستمرار ونظرًا لأن Identity Monitor تعمل في الوقت الفعلي ، يمكنك التأكد من أنه سيتم إخطارك فور كشف بيانات الاعتماد الخاصة بك. يتم إرسال التنبيهات عبر البريد الإلكتروني.

يمكن استخدام هذه الأداة لمراقبة المجالات بأكملها أو عناوين بريد إلكتروني محددة. ولكن أكثر ما أحبه في ذلك هو أنه بمجرد إضافة مجال ، ستتمكن أيضًا من مراقبة جميع عناوين البريد الإلكتروني المرتبطة به.

يبرز مراقب الهوية جميع حالات خرق البيانات في قائمة ترتيب زمني على لوحة المعلومات الرئيسية. إذا وجدت صعوبة في متابعتها ، فسيكون لديهم أيضًا تمثيل رسومي للخط الزمني للخرق. انقر فوق حادثة معينة على الرسم البياني وستعطيك معلومات إضافية مثل مصدر التسريب.

كما أنني أحب كيف تم تنظيم واجهة مستخدم هذه الأداة بشكل جيد. كل شيء مُصمم جيدًا وكل ما تحتاجه هو حدسك للتنقل خلاله.

لوحة القيادة الرئيسية لمراقبة الهوية

يتوفر برنامج SolarWinds Identity Monitor كتطبيق ويب ويأتي في 5 خطط متميزة. تبدأ الخطة الأساسية بسعر 1795 دولارًا ويمكنها مراقبة مجالين و 25 رسالة بريد إلكتروني غير متعلقة بالعمل. يمكنك أيضًا اختبار المنتج مجانًا ولكنك ستقتصر على مراقبة بريد إلكتروني واحد فقط.

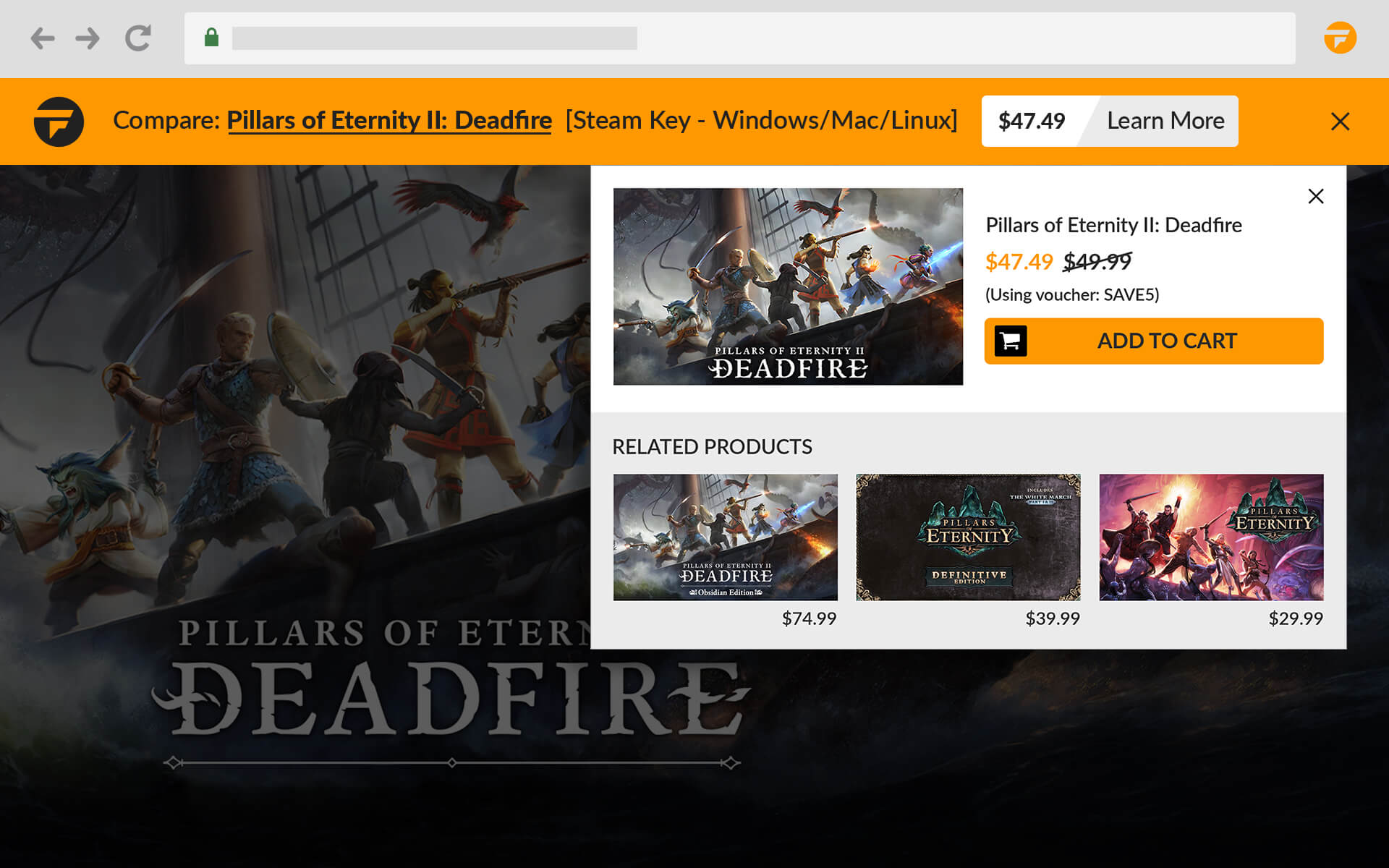

2. ابتهاج

طلب عرض

طلب عرض Iovation أيضًا حل رائع لمنع ATO ولكنه يستخدم تقنيات مختلفة من Identity Monitor. والأفضل من ذلك ، أنه يستمر في مراقبة المستخدم بعد تسجيل الدخول. هذا يعني أنه إذا تمكن المحتالون بطريقة ما من التهرب من الاكتشاف أثناء تسجيل الدخول ، فلا يزال من الممكن وضع علامة عليهم إذا اكتشفت الأداة نشاطًا مريبًا في الحساب.

Iovation قادر على المساعدة في منع ATO من خلال السماح لك بإضافة مصادقة متعددة العوامل بسلاسة إلى جميع تطبيقات عملك.

وهناك ثلاث طرق يمكنك من خلالها مصادقة المستخدم. التحقق من شيء يعرفونه (المعرفة) ، أو شيء لديهم (يمتلكونه) ، أو شيء ما هم (موروث). تشمل الطرق التي يمكنك استخدامها للتحقق من هذه المعلومات مسح بصمات الأصابع ، ومسح الوجه ، والرمز السري ، والسياج الجغرافي ، وغيرها.

أخبار رائعة. يمكنك تحديد مدى خطورة المصادقة بناءً على عامل الخطر الذي يمثله الحساب لعملك. لذلك ، كلما زادت خطورة تسجيل الدخول كلما كانت المصادقة المطلوبة أقوى.

ابوفيشن

هناك طريقة أخرى يمنع بها Iovation الحساب من خلال التعرف على الجهاز. يحتاج المستخدم إلى جهاز للوصول إلى حسابه. يمكن أن يكون هاتفًا محمولًا أو كمبيوترًا أو جهازًا لوحيًا أو حتى وحدة تحكم في الألعاب. يحتوي كل جهاز من هذه الأجهزة على عنوان IP ومعلومات التعريف الشخصية (PII) والسمات الأخرى التي تجمعها Iovation وتستخدمها لتشكيل بصمة تعريف فريدة.

لذلك ، يمكن للأداة اكتشاف وقت استخدام جهاز جديد للوصول إلى حساب ، وبناءً على السمات التي تجمعها ، يمكنها تحديد ما إذا كان الجهاز يمثل خطرًا على الحساب.

على الجانب السلبي ، قد تكون هذه التقنية مشكلة إذا قلنا أن مالك الحساب الحقيقي يستخدم برنامج VPN. محاولة انتحال عنوان IP الخاص بك هو أحد إشارات الخطر التي يستخدمها Iovation. تشمل الإشارات الأخرى استخدام شبكة Tor ، والشذوذ في تحديد الموقع الجغرافي ، وعدم تناسق البيانات.

3. NETACEA

طلب عرض

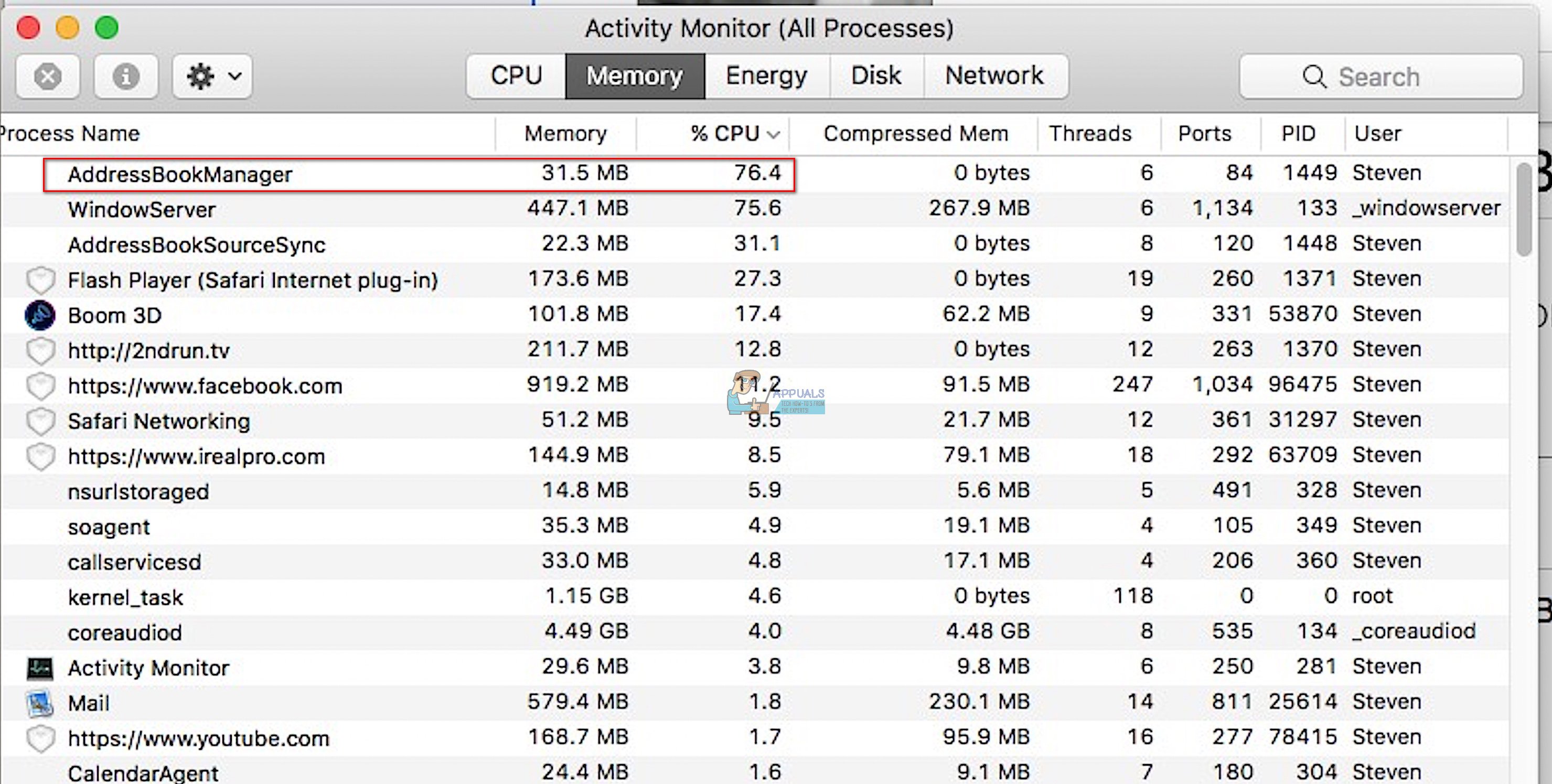

طلب عرض توصيتنا الثالثة ، NETACEA تساعد في منع ATO باستخدام خوارزميات التعلم السلوكي والآلي لاكتشاف نشاط تسجيل الدخول غير البشري.

نيتاك

قد تكون بالفعل تستخدم جدار حماية تطبيقات الويب (WAF) لهذا الغرض ولكن الروبوتات الحالية أصبحت أكثر تعقيدًا وقادرة على محاكاة السلوك البشري الحقيقي وتجاوز جدار الحماية الخاص بك.

تحلل هذه الأداة باهتمام الملايين من نقاط البيانات لتحديد وقت استخدام الروبوتات لتسجيل الدخول إلى أحد حسابات عملك. بمجرد أن يكتشف تسجيل دخول خادع ، يمكنه إما حظره أو إعادة توجيهه أو إخطارك حتى تتمكن من اتخاذ الإجراءات اللازمة.

على الجانب السلبي ، قد لا تلاحظ الأداة عندما يستخدم الاحتيال جهازًا حقيقيًا للاستحواذ على حساب على الرغم من أن ذلك غير مرجح للغاية لأن ATO هي لعبة أرقام. يريد المتسللون تسجيل الدخول إلى أكبر عدد ممكن من الحسابات في أقل وقت ممكن.

ولكن على الجانب الإيجابي ، يمكن لـ Netacea أيضًا اكتشاف الوقت الذي يحاول فيه أحد المتسللين اختراق حساب ما. حشو الاعتماد و القوة الغاشمة الهجمات هما الطريقتان الرئيسيتان اللتان يستخدمهما المتسللون للوصول إلى الأنظمة.

نظرة عامة سلوكية نيتاسيا

تعمل NETACEA عبر جميع الأنظمة الأساسية ، سواء كانت موقع ويب أو تطبيقًا أو واجهة برمجة تطبيقات ولا تتطلب مزيدًا من التكوين أو البرمجة.

أيضا ، يمكن تنفيذه باستخدام ثلاث طرق. وذلك من خلال CDN أو عبر الوكيل العكسي أو من خلال التكامل المستند إلى API.

4. إنزويك

جرب الآن

جرب الآن إن حل منع ENZOIC ATO هو أداة قوية تعمل بشكل مشابه لمراقب الهوية. يقوم بتشغيل بياناتك المراقبة على قاعدة البيانات الخاصة به للتحقق مما إذا كان قد تم اختراقها في خرق البيانات.

بمجرد تحديد أن البيانات قد تم كشفها ، فإنه يسمح لك بتنفيذ إجراءات تخفيف التهديدات المختلفة مثل إعادة تعيين كلمات المرور المكشوفة أو ربما تقييد الوصول إلى هذه الحسابات.

إنزويك

مرة أخرى ، ما يبعث على الاطمئنان هو أنه سيتم تشغيل بياناتك المراقبة على قاعدة بيانات تحتوي على مليارات البيانات المخترقة التي تم جمعها من خلال مزيج من الأتمتة والذكاء البشري.

إنزويك متاح كخدمة ويب ويستخدم تقنية REST التي تجعل من السهل تكامله مع موقع الويب الخاص بك. كما يأتي مع مجموعات تطوير البرامج سهلة الاستخدام لزيادة تسهيل عملية التكامل.

لاحظ أن هذه العملية ستتطلب بعض المعرفة البرمجية ، على عكس المنتجات الأخرى مثل Identity Monitor التي تحتاج فقط إلى تسجيل الدخول والبدء في مراقبة حساباتك على الفور.

لضمان عدم تسرب المعلومات الموجودة في قاعدة البيانات الخاصة بهم ، يتم تشفيرها وتخزينها بتنسيق مملح ومجزأ بشدة. ولا يمكن حتى لموظفي Enzoic فك تشفيرها.

يتم استضافة ENZOIC على Amazon Web Services مما يسمح لها بإنتاج أفضل وقت استجابة يبلغ حوالي 200 مللي ثانية.

إنها توفر نسخة تجريبية مجانية مدتها 45 يومًا ولكن سيُطلب منك أولاً ملء بياناتك. بعد ذلك ، يمكنك شراء ترخيص اعتمادًا على الخدمات التي تحتاجها.

5. إمبرفا

طلب عرض

طلب عرض يستخدم حل Imperva ATO نفس تقنية NETACEA. إنه يحلل التفاعل بين المستخدم وموقع الويب أو التطبيق الخاص بك ويحدد ما إذا كانت محاولة تسجيل الدخول آلية.

لديهم خوارزمية تدرس باهتمام حركة المرور وتحدد عمليات تسجيل الدخول الضارة.

يتم تحديث القواعد باستمرار على أساس الاستخبارات العالمية. تستفيد Imperva من الشبكات العالمية لاكتشاف طرق جديدة يتم استخدامها لتنفيذ عمليات الاستحواذ على الحسابات ومن خلال التعلم الآلي ، تستطيع أداتهم توفير الحماية ضد هذه المحاولات.

إمبرفا

من أجل إدارة وحماية مبسطة ، تمنحك Imperva رؤية كاملة لأنشطة تسجيل الدخول. بهذه الطريقة يمكنك معرفة متى يتعرض موقعك للهجوم وحسابات المستخدمين المستهدفة مما يسمح لك بالرد على الفور.

لا تحتوي الأداة على نسخة تجريبية مجانية ولكن يمكنك طلب عرض تجريبي مجاني.