ديل إي إم سي المملكة المتحدة

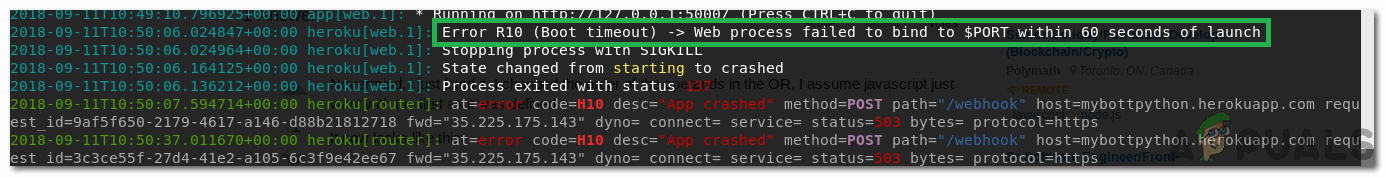

تم اكتشاف ثغرة أمنية في إدخال XML External Entity (XEE) في الإصدار 6.4 حتى 6.5 من EMC Data Protection Advisor من Dell. تم العثور على هذه الثغرة الأمنية في واجهة برمجة تطبيقات REST وقد تسمح لمهاجم ضار بعيد مصادق عليه بخرق الأنظمة المتأثرة من خلال قراءة ملفات الخادم أو التسبب في رفض الخدمة (تعطل DoS من خلال تعريفات نوع المستند (DTDs) المصممة بشكل ضار من خلال طلب XML.

تم تصميم Dell EMC Data Protection Advisor لتوفير نظام أساسي واحد للنسخ الاحتياطي للبيانات واستعادتها وإدارتها. إنه مصمم لتوفير تحليلات موحدة ورؤى لبيئات تكنولوجيا المعلومات في الشركات الكبيرة. يقوم بأتمتة العملية اليدوية مرة واحدة ويوفر كفاءة معززة وفوائد أقل تكلفة. يدعم التطبيق مجموعة واسعة من التقنيات والبرامج كجزء من قاعدة بيانات النسخ الاحتياطي الخاصة به ويعمل كأداة مثالية لضمان الامتثال لعمليات التدقيق للحماية.

تم تعيين التسمية لهذه الثغرة الأمنية CVE-2018-11048 ، يُحكم على أنه ينطوي على خطورة عالية من المخاطر ، وبناءً عليه تم تعيين درجة أساسية لـ CVSS 3.0 تبلغ 8.1. تؤثر الثغرة الأمنية على إصدارات DELL EMC Data Protection Advisor 6.2 و 6.3 و 6.4 (قبل التصحيح B180) و 6.5 (قبل التصحيح B58). تم العثور على الثغرة الأمنية أيضًا لتؤثر على الإصدارين 2.0 و 2.1 من جهاز حماية البيانات المتكامل.

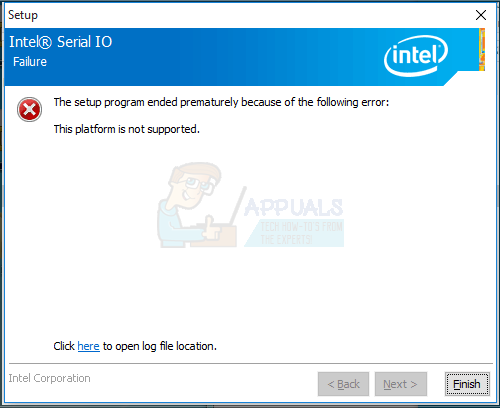

Dell على دراية بهذه الثغرة الأمنية حيث أصدرت تحديثات لمنتجها للتخفيف من عواقب الاستغلال. تحتوي التصحيحات B180 أو الأحدث على التحديثات الضرورية للإصدار 6.4 من Dell EMC Data Protection Advisor ، وتحتوي التصحيحات B58 أو الأحدث على التحديثات الضرورية وفقًا للإصدار 6.5 من البرنامج.

يمكن لعملاء الدعم عبر الإنترنت من Dell EMC المسجلين بسهولة تحميل التصحيح المطلوب من صفحة الويب الخاصة بدعم EMC. نظرًا لأن هذه الثغرة معرضة لخطر الاستغلال مع ثغرة حقنة XEE وانهيار DoS المحتمل ، يُطلب من المستخدمين (خاصة مسؤولي المؤسسات الكبيرة التي تستخدم النظام الأساسي) تطبيق التصحيح على الفور لتجنب اختراق النظام.