مرة أخرى في عام 2017 ، كشف فريق بحث في Google أن هناك العديد من نقاط الضعف في Dnsmasq (حزمة برامج نظام اسم المجال) التي توفر خدمات تحليل اسم DNS لترجمة أسماء النطاقات إلى عناوين IP المقابلة لها لأغراض الاتصال. بسبب النتائج التي توصلوا إليها ، كان هناك الكثير من النقاش عبر الإنترنت. تم إنشاء حالة من الذعر وبدأت جميع أنواع المستخدمين في البحث عن خيارات لحماية نظامهم من ثغرات Dnsmasq.

كانت الكلمات الدقيقة لمهندس Google هي:

عثرت على ثلاث عمليات تنفيذ محتملة للتعليمات البرمجية عن بُعد ، وتسريب معلومات واحد ، وثلاث عمليات رفض لثغرات أمنية تؤثر على أحدث إصدار في خادم git للمشروع اعتبارًا من 5 سبتمبر 2017

بعبارة أخرى ، كان المهندس يتحدث عن خرق لمعلومات خاصة. إذا تم بالفعل استغلال الثغرة باستخدام جميع الأدوات ، فقد يتم تسريب معلومات المستخدمين أو الوصول إليها دون إذن.

ما هو دنسماسك؟

Dnsmasq هو في الواقع وكيل DNS. إنه خادم ذاكرة التخزين المؤقت وخادم DHCP الذي يحتوي على العديد من الميزات الأخرى أيضًا. كونها موجودة في مشاريع مختلفة ، فهي أداة شائعة جدًا. وفقًا لمدونة Google ، يوفر Dnsmasq ملفات وظائف للخوادم مثل DNS و DHCP . أيضًا ، تشارك في تمهيد الشبكة وإعلانات جهاز التوجيه. يستخدم Dnsmasq في الشبكات الخاصة وكذلك شبكات الإنترنت المفتوحة.

وجد الفريق في Google سبع مشكلات في تقييمات الأمان الخاصة بهم. بمجرد العثور عليها ، كانت خطوتهم التالية هي التحقق من تأثير هذه المشكلات وإثبات المفهوم لكل قضية.

ضعف Dnsmasq

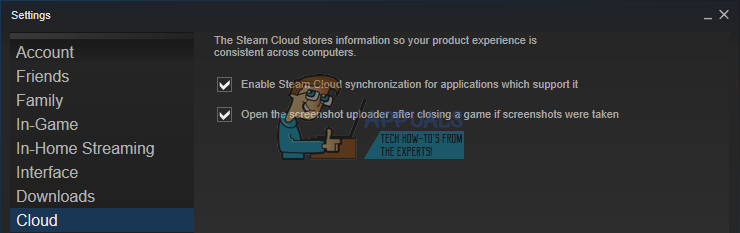

ثغرات Dnsmasq

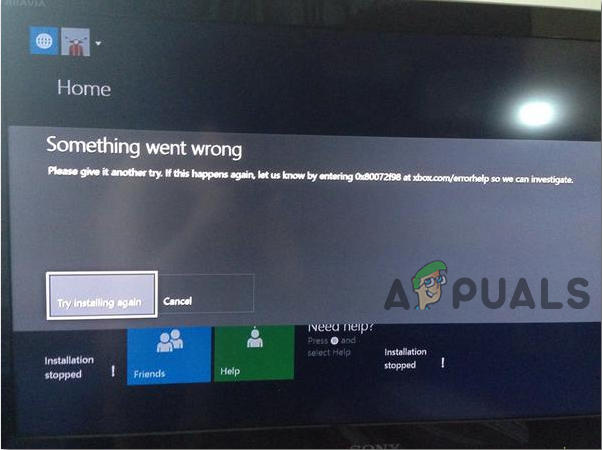

هناك نقاط ضعف مختلفة في Dnsmasq ويتم شرح بعضها. CVE-2017-14491 هي ثغرة أمنية ناتجة عن ملف كومة تجاوز . يتم تشغيله عند تقديم طلب DNS. ثغرة أخرى ، CVE-2017-14492 ترجع إلى خادم DHCP . ثغرة أخرى بسبب نفس السبب هي CVE-2017-14493. كلاهما بسبب فيض الذاكرة. الأول هو تجاوز الكومة بينما الأخير هو تجاوز سعة المكدس. يُظهر إثبات المفهوم أن كلاهما يعتمد على IPv6.

مآثر Dnsmasq

CVE-2017-14494 هي ثغرة أمنية أخرى مرتبطة بالتسرب في خادم DHCP. باستخدام هذه الثغرة الأمنية ، يمكن للمستغلين تجاوز ASLR. CVE-2017-14495 و CVE-2017-14496 و CVE-2017-13704 هي نقاط الضعف الثلاثة الأخرى التي هي في الواقع أخطاء في خادم DNS. أنها تسبب DoS. الأول يتسبب في ذلك من خلال عدم تحرير الذاكرة ، والثاني يفعل ذلك عن طريق التسبب في ذاكرة ضخمة بينما يتعطل الثالث عند تلقي حزمة UDP ، وهي كبيرة الحجم.

إثبات المفاهيم موجود على موقع الويب ، لذا يمكنك التحقق مما إذا كان نظامك متأثرًا بأي من هذه الثغرات الأمنية. لذلك ، إذا كانت هناك عوامل تخفيف ، فيمكنك التحقق منها ثم نشرها. رأى شودان أن هناك 1.2 مليون جهاز يمكن أن تتأثر بنقاط ضعف Dnsmasq. لذلك ، من المهم التحقق من جهازك.

كيف تحمي جهاز الكمبيوتر الخاص بك؟

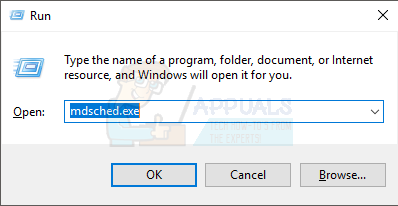

لحماية جهاز الكمبيوتر الخاص بك من ثغرات Dnsmasq ، يجب عليك تصحيحها حتى لا تكون هناك مشكلة أمنية في وقت لاحق. إذا كنت تريد تثبيت Dnsmasq يدويًا ، فيمكنك العثور عليه هنا . أحدث إصدار تمت الموافقة عليه لـ Dnsmasq هو 2.78 .

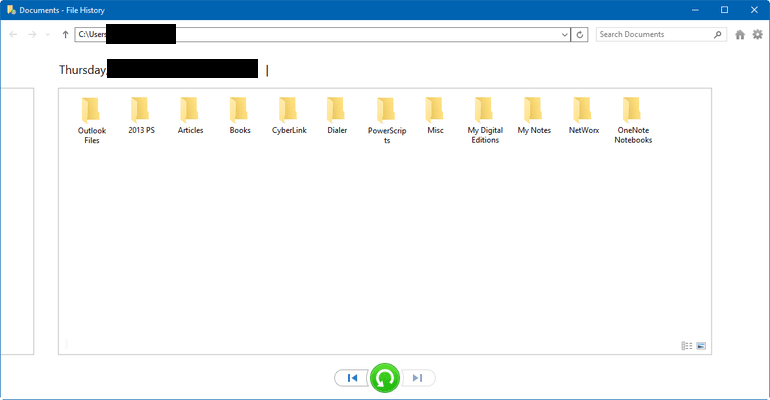

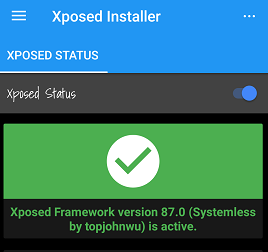

إذا كنت تستخدم جهاز Android ، فإن ملف التحديث الأمني سوف يصلح هذه القضايا. تأكد من تنزيل التحديثات في جهازك لمنع Dnsmasq.

بالنسبة لهؤلاء المستخدمين ، الذين يستخدمون أجهزة توجيه أو أجهزة إنترنت الأشياء ، يجب عليك الاتصال بـ موقع البائع لمعرفة ما إذا كانت منتجاتهم قد تأثرت. إذا كان الأمر كذلك ، فيمكنك رؤية التصحيح المتاح وتطبيقه.

لفصل حركة المرور عن الشبكات غير المرغوب فيها ، استخدم جدار الحماية قواعد. من الجيد دائمًا إيقاف تشغيل الخدمات أو الوظائف التي لا تستخدمها على جهازك.

2 دقيقة للقراءة