الأمن العالمي 24 ساعة

بين 2وو 6العاشرمايو ، أ فرملة اليد تم اختراق رابط مرآة تنزيل البرنامج (download.handbrake.fr) وقام المطورون بنشر ملف تحذير إشعار على 6العاشرمن مايو / أيار لتوجيه المستخدمين في تحديد ما إذا كانت أنظمة MacOS الخاصة بهم مصابة من قبل Proton Remote Access Trojan (RAT). تم الإبلاغ عن أن ما يقرب من 50 ٪ من جميع التنزيلات التي تم إجراؤها في ذلك الإطار الزمني أدت إلى إصابة أنظمة الأجهزة. الآن ، الباحثون في كاسبيرسكي تمكنت من التعثر عبر سابق من البرنامج الضار Proton RAT ، Calisto ، الذي يعتقدون أنه تم تطويره قبل عام من Proton لأنه لم يكن لديه القدرة على تجاوز حماية تكامل النظام (SIP) التي تتطلب بيانات اعتماد المسؤول لتحرير الملفات الأساسية ، إحدى الميزات التي تم تحسينها في ذلك الوقت. خلص باحثو كاسبرسكي إلى أنه تم التخلي عن كاليستو لصالح البروتون حيث بدا كود كاليستو غير مصقول. تم اكتشاف كاليستو في فايروس توتال ، ويبدو أن الفيروس بقي هناك لمدة سنتين إلى ثلاث سنوات دون اكتشافه حتى الآن.

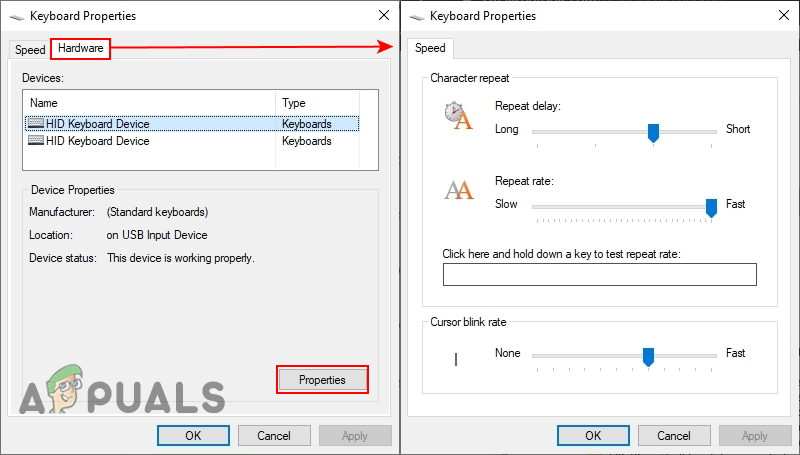

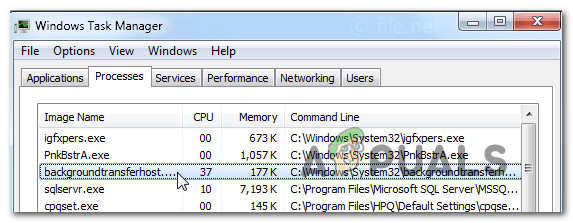

يعد Proton RAT برنامجًا ضارًا قويًا وخطيرًا تم إصداره لأول مرة في أواخر عام 2016 ويستخدم شهادات توقيع كود Apple الأصلية للتعامل مع النظام والحصول على حق الوصول إلى الجذر في أجهزة MacOS. يمكن للبرامج الضارة تجاوز جميع التدابير الأمنية المعمول بها ، بما في ذلك المصادقة الثنائية لـ iCloud وحماية تكامل النظام ، بحيث يمكنها مراقبة نشاط الكمبيوتر عن بُعد عن طريق تسجيل ضغطات المفاتيح وتنفيذ النوافذ المنبثقة الزائفة لجمع المعلومات والتقاط لقطات الشاشة وعرض الكل عن بُعد النشاط الذي يظهر على الشاشة ، واستخراج ملفات البيانات المهمة ، ومراقبة المستخدم من خلال كاميرا الويب الخاصة به. يبدو أن هناك طريقة بسيطة لإزالة البرامج الضارة بمجرد اكتشافها ولكن إذا تم اكتشاف أنها نشطة على النظام (إذا ظهرت العملية 'Activity_agent' في تطبيق Activity Monitor على الجهاز) ، فيمكن للمستخدمين التأكد من أنها بها تخزين جميع كلمات المرور الخاصة بهم والوصول إلى أي بيانات محفوظة في المتصفحات أو سلسلة المفاتيح الخاصة بـ Mac. لذلك ، يُطلب من المستخدمين تغييرها على جهاز نظيف على الفور لتجنب تعريض بياناتهم المالية وبياناتهم عبر الإنترنت للخطر.

الأمر الأكثر إثارة للاهتمام في Proton RAT هو أنه وفقًا لـ خلية تكامل الأمن السيبراني والاتصالات في نيو جيرسي (NJCCIC) ، أعلن منشئ البرامج الضارة أنه برنامج مراقبة للشركات وحتى للآباء لمراقبة الاستخدام المنزلي للنشاط الرقمي لأطفالهم. تحمل هذا البرنامج سعرًا يتراوح بين 1،200 دولار أمريكي و 820،000 دولار أمريكي بناءً على الترخيص والميزات الممنوحة للمستخدم. ومع ذلك ، كانت ميزات 'المراقبة' هذه غير قانونية ، وعندما حصل المتسللون على الكود ، تم إرسال البرنامج من خلال العديد من التنزيلات ضمن مقاطع فيديو YouTube ، وبوابات الويب المخترقة ، وبرنامج HandBrake (في حالة HandBrake-1.0. 7.dmg تم استبداله بملف OSX.PROTON) ، ومن خلال الويب المظلم. على الرغم من أن المستخدمين ليس لديهم ما يخشونه مع Calisto طالما تم تمكين SIP الخاص بهم وعمله ، إلا أن الباحثين يجدون قدرة الكود على التلاعب بالنظام باستخدام بيانات اعتماد Apple الأصلية مقلقة ويخشون ما يمكن أن تفعله البرامج الضارة المستقبلية باستخدام نفس الآلية. في هذه المرحلة ، يمكن إزالة Proton RAT بمجرد اكتشافه. من خلال العمل على نفس التلاعب بالشهادة الأساسية ، يمكن للبرامج الضارة قريبًا أن تلتصق بالأنظمة كعامل دائم.