نظام التشغيل Windows 10

تحتوي أحدث إصدارات Windows 10 ، وهي v1903 و v1909 ، على ثغرة أمنية قابلة للاستغلال يمكن استخدامها لاستغلال بروتوكول Server Message Block (SMB). يمكن اختراق خوادم وعملاء SMBv3 بنجاح واستخدامها لتشغيل تعليمات برمجية عشوائية. الأمر الأكثر إثارة للقلق هو حقيقة أنه يمكن استغلال الثغرة الأمنية عن بُعد باستخدام بضع طرق بسيطة.

أقرت Microsoft بوجود ثغرة أمنية جديدة في بروتوكول Microsoft Server Message Block 3.1.1 (SMB). يبدو أن الشركة قد سربت التفاصيل سابقًا عن طريق الخطأ خلال تحديثات Patch الثلاثاء لهذا الأسبوع. ال يمكن استغلال الثغرة الأمنية عن بعد لتنفيذ التعليمات البرمجية على خادم أو عميل SMB. بشكل أساسي ، هذا خطأ مقلق RCE (تنفيذ التعليمات البرمجية عن بعد).

تؤكد Microsoft وجود ثغرة أمنية داخل SMBv3:

في استشارات أمنية أوضحت شركة Microsoft ، التي نُشرت أمس ، أن الثغرة الأمنية تؤثر على الإصدارين 1903 و 1909 من Windows 10 و Windows Server. ومع ذلك ، سارعت الشركة إلى الإشارة إلى أن الخلل لم يتم استغلاله بعد. بالمناسبة ، ورد أن الشركة سربت التفاصيل حول الثغرة الأمنية الموسومة بـ CVE-2020-0796. لكن أثناء القيام بذلك ، لم تنشر الشركة أي تفاصيل فنية. قدمت Microsoft فقط ملخصات قصيرة تصف الخطأ. انتقاء العديد من شركات منتجات الأمن الرقمي نفسها التي تعد جزءًا من برنامج الحماية النشط للشركة والحصول على وصول مبكر إلى معلومات الأخطاء ، ونشر المعلومات.

CVE-2020-0796 - ثغرة أمنية 'قابلة للديدان' SMBv3.

عظيم…

pic.twitter.com/E3uPZkOyQN

- MalwareHunterTeam (malwrhunterteam) 10 مارس 2020

من المهم ملاحظة أن خطأ الأمان SMBv3 لا يحتوي على تصحيح جاهز حتى الآن. من الواضح أن Microsoft ربما خططت في البداية لإصدار تصحيح لهذه الثغرة الأمنية لكنها لم تستطع ، ثم فشلت في تحديث شركاء الصناعة والموردين. أدى ذلك إلى نشر الثغرة الأمنية التي لا يزال من الممكن استغلالها في البرية.

كيف يمكن للمهاجمين استغلال ثغرة أمنية SMBv3؟

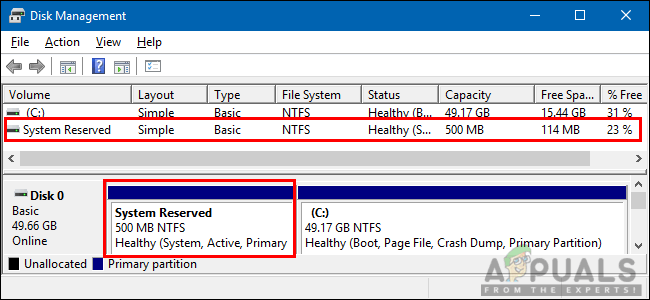

بينما لا تزال التفاصيل تظهر ، تتأثر أنظمة الكمبيوتر التي تعمل بالإصدار 1903 من Windows 10 و Windows Server v1903 (تثبيت Server Core) و Windows 10 v1909 و Windows Server v1909 (تثبيت Server Core). ومع ذلك ، فمن المحتمل جدًا أن تكون التكرارات السابقة لنظام التشغيل Windows ضعيفة أيضًا.

تم نشر خطأ فادح في تنفيذ SMBv3 من Microsoft في ظل ظروف غامضة. https://t.co/8kGcNEpw7R

- زاك ويتاكر (zackwhittaker) 11 مارس 2020

في شرح المفهوم الأساسي ونوع الثغرة الأمنية SMBv3 ، لاحظت Microsoft: 'لاستغلال الثغرة الأمنية ضد خادم SMB ، يمكن للمهاجم غير المصادق إرسال حزمة معدة خصيصًا إلى خادم SMBv3 المستهدف. لاستغلال الثغرة الأمنية ضد عميل SMB ، سيحتاج المهاجم غير المصدق إلى تكوين خادم SMBv3 ضار وإقناع المستخدم بالاتصال به. '

في حين أن التفاصيل نادرة بعض الشيء ، يشير الخبراء إلى أن خطأ SMBv3 قد يسمح للمهاجمين عن بُعد بالسيطرة الكاملة على الأنظمة الضعيفة. علاوة على ذلك ، قد تكون الثغرة الأمنية قابلة للفيروس. بمعنى آخر ، يمكن للمهاجمين أتمتة الهجمات من خلال خوادم SMBv3 المخترقة ومهاجمة أجهزة متعددة.

كيف تحمي نظام التشغيل Windows وخوادم SMBv3 من ثغرة أمنية جديدة؟

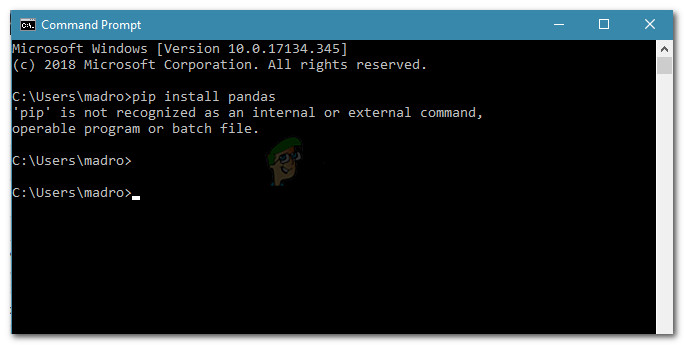

ربما أقرت Microsoft بوجود ثغرة أمنية داخل SMBv3. ومع ذلك ، لم تقدم الشركة أي تصحيح لحماية نفسها. يجوز للمستخدمين قم بتعطيل ضغط SMBv3 لمنع المهاجمين من استغلال الثغرة الأمنية ضد خادم SMB. الأمر البسيط المطلوب تنفيذه داخل PowerShell هو كما يلي:

Set-ItemProperty -Path 'HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters' DisableCompression -Type DWORD -Value 1 -Force

للتراجع عن الحماية المؤقتة ضد الثغرة الأمنية SMBv3 ، أدخل الأمر التالي:

Set-ItemProperty -Path 'HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters' DisableCompression -Type DWORD -Value 0 -Force

الكثير من الشركات ليست عرضة ل # SMBv3 CVE-2020-0796 ، ما زالوا يستخدمون Windows XP / 7 و Server 2003/2008. #SmbGhost # كرونا pic.twitter.com/uONXfwWljO

- CISOwithHoodie (SecGuru_OTX) 11 مارس 2020

من المهم ملاحظة أن الطريقة ليست شاملة ، وستؤدي فقط إلى تأخير المهاجم أو ثنيه. توصي Microsoft بحظر منفذ TCP '445' على جدران الحماية وأجهزة الكمبيوتر العميلة. 'يمكن أن يساعد ذلك في حماية الشبكات من الهجمات التي تنشأ خارج محيط المؤسسة. نصح Microsoft بأن حظر المنافذ المتأثرة في محيط المؤسسة هو أفضل دفاع للمساعدة في تجنب الهجمات المستندة إلى الإنترنت.

العلامات شبابيك نوافذ 10

![[FIX] فشل تكامل ذاكرة العزل الأساسي في التمكين](https://jf-balio.pt/img/how-tos/91/core-isolation-memory-integrity-fails-enable.jpg)