خادم الوسائط العالمي. قطع الحبل

تم العثور على ثغرة أمنية في معالجة الكيان الخارجي XML خارج النطاق بواسطة كريس موبرلي في محرك تحليل XML للإصدار 7.1.0 من Universal Media Server. الثغرة الأمنية المخصصة للتسمية المحجوزة CVE-2018-13416 ، يؤثر على بروتوكول اكتشاف الخدمة البسيط (SSDP) ووظيفة التوصيل والتشغيل العالمي (UPnP) للخدمة.

Universal Media Server هي خدمة مجانية تنقل الصوت والفيديو والصور إلى أجهزة قادرة على DLNA. إنه يعمل بشكل جيد مع Sony PlayStations 3 و 4 ومن Microsoft Xbox 360 و One ومجموعة متنوعة من الهواتف الذكية وأجهزة التلفزيون الذكية والشاشات الذكية ومشغلات الوسائط المتعددة الذكية.

تسمح الثغرة الأمنية لمهاجم غير مصدق على نفس الشبكة المحلية بالوصول إلى الملفات الموجودة على النظام بنفس الأذونات التي يتمتع بها المستخدم المصرح له الذي يقوم بتشغيل خدمة Universal Media Server. يستطيع المهاجم أيضًا استخدام اتصالات Server Message Block (SMB) لمعالجة بروتوكول أمان NetNTLM في كشف المعلومات التي يمكن تحويلها إلى نص واضح. يمكن استخدام هذا بسهولة لسرقة كلمات المرور وبيانات الاعتماد الأخرى من المستخدم. باستخدام نفس الآلية ، يمكن للمهاجم تنفيذ الأوامر على أجهزة Windows عن بُعد من خلال تحدي بروتوكول أمان NetNTLM أو الاستجابة له.

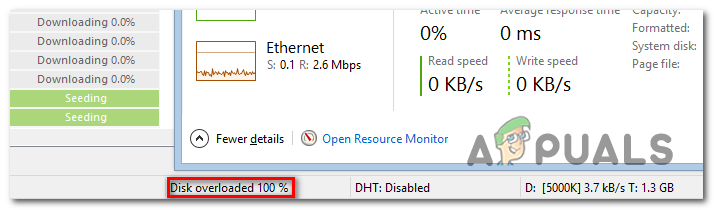

ترسل خدمة SSDP الإرسال المتعدد UDP إلى 239.255.255.250 على المنفذ 1900 لاكتشاف وإقران أجهزة UPnP. بمجرد إنشاء هذا الاتصال ، يقوم الجهاز بإرسال موقع لملف Device Descriptor XML الذي يحتوي على مزيد من المعلومات حول الجهاز المشترك. ثم تقوم UMS بتسخير المعلومات من ملف XML هذا عبر HTTP لتأسيس الاتصال. تظهر الثغرة الأمنية في هذا الأمر عندما ينشئ المهاجمون ملفات XML خاصة بهم في الموقع المقصود ، مما يسمح لهم بالتلاعب في سلوك UMS واتصالاته في هذا الصدد. نظرًا لأن UMS يوزع ملف XML المنشور ، فإنه يصل إلى SMB على المتغير smbServer $ ، مما يسمح للمهاجم باستخدام هذه القناة لتحدي بروتوكول أمان NetNTLM أو الاستجابة له حسب الرغبة.

الخطر الذي تشكله هذه الثغرة الأمنية هو اختراق المعلومات الحساسة على أقل تقدير وتنفيذ الأمر عن بعد على أعلى مستوى من الاستغلال. لقد وجد أنه يؤثر على الإصدار 7.1.0 من Universal Media Server على أجهزة Windows 10. ومن المشتبه فيه أيضًا أن الإصدارات السابقة من UMS معرضة لنفس المشكلة ولكن تم اختبار الإصدار 7.1.0 فقط من أجلها حتى الآن.

يتطلب الاستغلال الأساسي لهذه الثغرة الأمنية أن يقوم المهاجم بتعيين ملف XML لقراءة ما يلي. يمنح هذا المهاجم الوصول إلى بروتوكول أمان NetNTLM ، مما يسمح بالحركة الجانبية عبر الشبكة على أساس حساب واحد مخترق.

& xxe ؛ & xxe-url ؛ 1 0إذا استغل المهاجم الثغرة الأمنية عن طريق تنفيذ الشر ssdp أداة من مضيف ويقوم بتشغيل مستمع netcat أو Impacket على نفس الجهاز ، سيتمكن المهاجم من معالجة اتصالات SMB للجهاز واستخراج البيانات وكلمات المرور والمعلومات بنص واضح. يمكن للمهاجم أيضًا استرداد معلومات سطر واحد كاملة من الملفات من كمبيوتر الضحية عن بُعد عن طريق تعيين ملف واصف الجهاز XML لقراءة ما يلي:

&إرسال؛هذا يطالب النظام بالعودة لجمع ملف data.dtd آخر والذي يمكن للمهاجم تعيينه ليقرأ:

٪الكل؛من خلال معالجة هذين الملفين ، يمكن للمهاجم استرداد معلومات سطر واحد من الملفات الموجودة على جهاز كمبيوتر الضحية نظرًا لأن المهاجم يعيّن الأمر للبحث في مكان معين.

تم إبلاغ UMS بهذه الثغرة الأمنية في غضون ساعات من اكتشافها وأبلغت الشركة أنها تعمل على تصحيح لحل مشكلة الأمان.