هل يوجد أحد لم يسمع ب خرق Equifax ؟ كان هذا أكبر خرق للبيانات في عام 2017 حيث تعرض 146 مليون حساب مستخدم للاختراق. ماذا عن هجوم 2018 على اضر ، بوابة الحكومة الهندية لتخزين معلومات سكانها. تم اختراق النظام وتم الكشف عن 1.1 مليار بيانات مستخدم. والآن قبل بضعة أشهر فقط تويوتا تم اختراق مكتب المبيعات في اليابان وكشفت بيانات المستخدم الخاصة بـ 3.1 مليون عميل. هذه ليست سوى بعض الانتهاكات الرئيسية التي حدثت خلال السنوات الثلاث الماضية. وهو أمر مقلق لأنه يبدو أنه يزداد سوءًا مع مرور الوقت. أصبح مجرمو الإنترنت أكثر ذكاءً ويبتكرون طرقًا جديدة للوصول إلى الشبكات والوصول إلى بيانات المستخدم. نحن في العصر الرقمي والبيانات من ذهب.

لكن الأمر الأكثر إثارة للقلق هو أن بعض المنظمات لا تتعامل مع المشكلة بالجدية التي تستحقها. من الواضح أن الأساليب القديمة لا تعمل. لديك جدار حماية؟ هنيئا لك. ولكن دعونا نرى كيف يحميك جدار الحماية من الهجمات الداخلية.

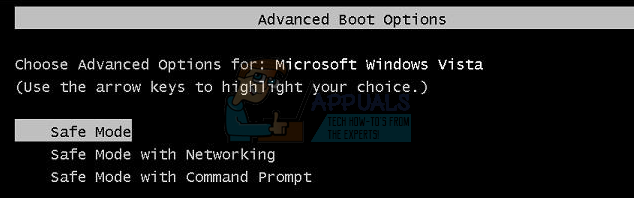

التهديدات الداخلية - التهديد الكبير الجديد

إحصاءات الأمن السيبراني

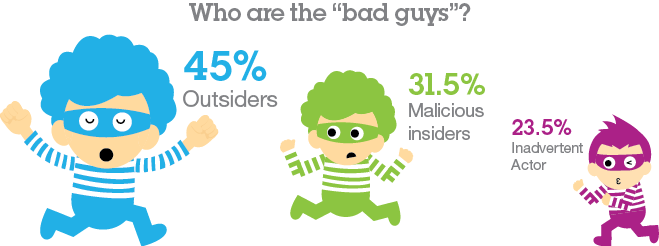

مقارنة بالعام الماضي ، زاد عدد الهجمات التي تنشأ من داخل الشبكة بشكل كبير. وحقيقة أن الشركات تتعاقد الآن مع أشخاص خارجيين يعملون إما عن بُعد أو من داخل المنظمة لم تفعل الكثير لمساعدة القضية. ناهيك عن أنه يُسمح الآن للموظفين باستخدام أجهزة الكمبيوتر الشخصية في الوظائف المتعلقة بالعمل.

يمثل الموظفون الخبثاء والفاسدون النسبة الأكبر من الهجمات الداخلية ولكنها في بعض الأحيان تكون غير مقصودة. يرتكب الموظفون أو الشركاء أو المقاولون الخارجيون أخطاء تجعل شبكتك معرضة للخطر. وكما قد تتخيل ، فإن التهديدات الداخلية خطيرة للغاية مقارنة بالهجمات الخارجية. والسبب في ذلك هو أنه يتم إعدامهم من قبل شخص مطلع جيدًا على شبكتك. يمتلك المهاجم معرفة عملية ببيئة شبكتك وسياساتها ، وبالتالي فإن هجماتهم تكون أكثر استهدافًا مما يؤدي إلى مزيد من الضرر. أيضًا في معظم الحالات ، سيستغرق اكتشاف التهديد الداخلي وقتًا أطول من الهجمات الخارجية.

علاوة على ذلك ، فإن أسوأ شيء في هذه الهجمات ليس حتى الخسارة الفورية الناتجة عن تعطيل الخدمات. إنه الإضرار بسمعة علامتك التجارية. غالبًا ما تنجح الهجمات الإلكترونية وخروقات البيانات عن طريق انخفاض أسعار الأسهم ومغادرة عملائك بشكل جماعي.

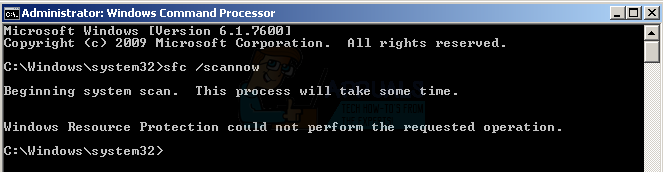

لذلك ، إذا كان هناك شيء واحد واضح وهو أنك ستحتاج إلى أكثر من جدار حماية أو وكيل أو برنامج حماية من الفيروسات للحفاظ على شبكتك آمنة تمامًا. وهذه الحاجة هي التي تشكل أساس هذا المنشور. تابع معنا أثناء تسليط الضوء على أفضل 5 برامج لمراقبة التهديدات لتأمين البنية التحتية لتكنولوجيا المعلومات بالكامل. يربط مراقب مخاطر تكنولوجيا المعلومات الهجمات بمعلمات مختلفة مثل عناوين IP ، وعناوين URL ، بالإضافة إلى تفاصيل الملف والتطبيق. والنتيجة هي أنه سيكون لديك إمكانية الوصول إلى مزيد من المعلومات حول الحادث الأمني مثل مكان وكيفية تنفيذه. ولكن قبل ذلك ، دعنا نلقي نظرة على أربع طرق أخرى يمكنك من خلالها تحسين أمان الشبكة.

طرق إضافية لتعزيز أمن تكنولوجيا المعلومات

مراقبة نشاط قاعدة البيانات

أول شيء سيستهدفه المهاجم هو قاعدة البيانات لأنه يوجد بها جميع بيانات الشركة. لذلك فمن المنطقي أن يكون لديك مراقب قاعدة بيانات مخصص. سيقوم بتسجيل جميع المعاملات التي تم إجراؤها في قاعدة البيانات ويمكن أن يساعدك في اكتشاف الأنشطة المشبوهة التي لها خصائص التهديد.

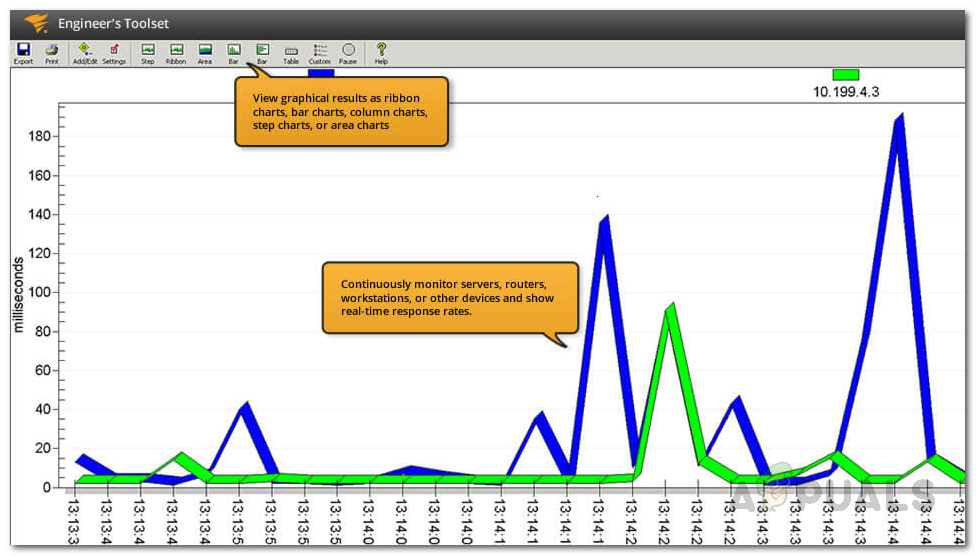

تحليل تدفق الشبكة

يتضمن هذا المفهوم تحليل حزم البيانات التي يتم إرسالها بين المكونات المختلفة في شبكتك. إنها طريقة رائعة للتأكد من عدم وجود خوادم خادعة تم إعدادها داخل البنية الأساسية لتكنولوجيا المعلومات لسرقة المعلومات وإرسالها خارج الشبكة.

إدارة حقوق الوصول

تحتاج كل منظمة إلى دليل واضح حول من يمكنه عرض موارد النظام المختلفة والوصول إليها. بهذه الطريقة يمكنك قصر الوصول إلى البيانات التنظيمية الحساسة على الأشخاص الضروريين فقط. لن يسمح لك Access Rights Manager بتحرير حقوق أذونات المستخدمين في شبكتك فحسب ، بل سيسمح لك أيضًا بمعرفة من وأين ومتى يتم الوصول إلى البيانات.

القائمة البيضاء

هذا هو المفهوم حيث يمكن فقط تنفيذ البرنامج المصرح به داخل العقد في شبكتك. الآن ، سيتم حظر أي برنامج آخر يحاول الوصول إلى شبكتك وسيتم إعلامك على الفور. ثم مرة أخرى هناك جانب سلبي واحد لهذه الطريقة. لا توجد طريقة واضحة لتحديد ما الذي يؤهل البرنامج باعتباره تهديدًا أمنيًا ، لذلك قد تضطر إلى العمل الجاد قليلاً للوصول إلى ملفات تعريف المخاطر.

والآن إلى موضوعنا الرئيسي. أفضل 5 شاشات تهديدات لشبكات تكنولوجيا المعلومات. آسف ، لقد استطعت قليلاً لكنني اعتقدت أنه يجب علينا بناء أساس متين أولاً. الأدوات التي سأناقشها الآن تثبت كل شيء معًا لإكمال الحصن الذي يحيط ببيئة تكنولوجيا المعلومات لديك.

1. مراقبة التهديد SolarWinds

جرب الآن

جرب الآن هل هذه مفاجأة حتى؟ SolarWinds هي واحدة من تلك الأسماء التي تتأكد دائمًا أنها لن تخيب أملك. أشك في وجود أي مسؤول نظام لم يستخدم أحد منتجات SolarWinds في مرحلة ما من حياته المهنية. وإذا لم تكن قد فعلت ، فقد يكون الوقت قد حان لتغيير ذلك. أقدم لكم مراقب التهديد SolarWinds.

تتيح لك هذه الأدوات مراقبة شبكتك والاستجابة لتهديدات الأمان في الوقت الفعلي تقريبًا. وبالنسبة لمثل هذه الأداة الغنية بالمميزات ، ستنبهر بمدى سهولة استخدامها. سيستغرق الأمر بعض الوقت فقط لإكمال التثبيت والإعداد وبعد ذلك تكون جاهزًا لبدء المراقبة. يمكن استخدام SolarWinds Threat Monitor لحماية الأجهزة المحلية ومراكز البيانات المستضافة وبيئات السحابة العامة مثل Azure أو AWS. إنه مثالي للمؤسسات المتوسطة إلى الكبيرة التي تتمتع بإمكانيات نمو كبيرة بسبب قابليتها للتوسع. وبفضل إمكانات تعدد المستأجرين ووضع الملصقات البيضاء ، ستكون أداة مراقبة التهديدات هذه أيضًا خيارًا ممتازًا لمقدمي خدمات الأمن المُدارة.

مراقب التهديد SolarWinds

نظرًا للطبيعة الديناميكية للهجمات الإلكترونية ، من الأهمية بمكان أن تكون قاعدة بيانات استخبارات التهديدات الإلكترونية محدثة دائمًا. بهذه الطريقة تكون لديك فرصة أفضل للنجاة من أشكال الهجمات الجديدة. يستخدم SolarWinds Threat Monitor مصادر متعددة مثل قواعد بيانات سمعة المجال و IP للحفاظ على قواعد بياناته محدثة.

كما أن لديها معلومات أمنية متكاملة ومدير الأحداث (SIEM) الذي يتلقى بيانات السجل من مكونات متعددة في شبكتك ويحلل البيانات بحثًا عن التهديدات. تتبع هذه الأداة أسلوبًا مباشرًا في اكتشاف التهديدات بحيث لا تضطر إلى إضاعة الوقت في البحث في السجلات لتحديد المشكلات. يحقق ذلك عن طريق مقارنة السجلات بمصادر متعددة لذكاء التهديدات للعثور على أنماط تشير إلى التهديدات المحتملة.

يمكن أن يخزن SolarWinds Threat Monitor بيانات السجل الطبيعية وغير المنسقة لمدة عام واحد. سيكون هذا مفيدًا جدًا عندما تريد مقارنة الأحداث الماضية بالأحداث الحالية. ثم هناك تلك اللحظات بعد حدوث الأمان عندما تحتاج إلى فرز السجلات لتحديد نقاط الضعف في شبكتك. توفر لك هذه الأداة طريقة سهلة لتصفية البيانات حتى لا تضطر إلى المرور عبر كل سجل.

نظام إنذار سولارويندز لمراقبة التهديدات

ميزة أخرى رائعة هي الاستجابة التلقائية ومعالجة التهديدات. بصرف النظر عن توفير الجهد لك ، سيكون هذا أيضًا فعالًا لتلك اللحظات التي لا تكون فيها في وضع يسمح لك بالرد على التهديدات على الفور. بالطبع ، من المتوقع أن يكون لمراقب التهديدات نظام تنبيه ، لكن النظام الموجود في جهاز مراقبة التهديدات هذا أكثر تقدمًا لأنه يجمع بين الإنذارات متعددة الحالات والمترابطة مع محرك الاستجابة النشط لتنبيهك إلى أي أحداث مهمة. يمكن تكوين شروط المشغل يدويًا.

2. الحارس الرقمي

جرب الآن

جرب الآن Digital Guardian هو حل شامل لأمن البيانات يراقب شبكتك من البداية إلى النهاية لتحديد الانتهاكات المحتملة واستخراج البيانات وإيقافها. يمكّنك من رؤية كل معاملة يتم إجراؤها على البيانات بما في ذلك تفاصيل وصول المستخدم إلى البيانات.

تجمع Digital Guardian المعلومات من مجالات مختلفة من البيانات ، ووكلاء نقطة النهاية ، وتقنيات الأمان الأخرى التي تحلل البيانات وتحاول إنشاء أنماط قد تشير إلى التهديدات المحتملة. سيُعلمك بعد ذلك حتى تتمكن من اتخاذ إجراءات العلاج اللازمة. هذه الأداة قادرة على إنتاج المزيد من الأفكار حول التهديدات من خلال تضمين عناوين IP وعناوين URL وتفاصيل الملفات والتطبيقات مما يؤدي إلى اكتشاف أكثر دقة للتهديدات.

الحارس الرقمي

لا تراقب هذه الأداة التهديدات الخارجية فحسب ، بل تراقب أيضًا الهجمات الداخلية التي تستهدف ملكيتك الفكرية وبياناتك الحساسة. هذا بالتوازي مع لوائح الأمان المختلفة ، لذلك بشكل افتراضي ، يساعد Digital Guardian في إثبات الامتثال.

تعد أداة مراقبة التهديدات هذه هي النظام الأساسي الوحيد الذي يوفر ميزة 'منع فقدان البيانات' (DLP) جنبًا إلى جنب مع اكتشاف نقطة النهاية والاستجابة (EDR). الطريقة التي يعمل بها هذا هي أن وكيل نقطة النهاية يسجل جميع أحداث النظام والمستخدم والبيانات داخل وخارج الشبكة. يتم تكوينه بعد ذلك لمنع أي نشاط مشبوه قبل أن تفقد البيانات. لذلك حتى إذا فاتتك اختراق في نظامك ، فأنت متأكد من أن البيانات لن تخرج.

يتم تطبيق Digital Guardian على السحابة مما يعني استخدام موارد نظام أقل. تقوم مستشعرات الشبكة ووكلاء نقطة النهاية بدفق البيانات إلى مساحة عمل معتمدة من محلل الأمان ومكتملة بالتحليلات وشاشات المراقبة السحابية لإعداد التقارير التي تساعد على تقليل الإنذارات الكاذبة والتصفية من خلال العديد من الحالات الشاذة لتحديد أيها يتطلب انتباهك.

3. مراقبة أمن الشبكة Zeek

جرب الآن

جرب الآن Zeek هي أداة مراقبة مفتوحة المصدر كانت تُعرف سابقًا باسم Bro Network Monitor. تجمع الأداة البيانات من شبكات معقدة وعالية الإنتاجية وتستخدم البيانات كذكاء أمني.

Zeek هي أيضًا لغة برمجة خاصة بها ويمكنك استخدامها لإنشاء نصوص برمجية مخصصة ستمكنك من جمع بيانات الشبكة المخصصة أو أتمتة مراقبة التهديدات وتحديدها. تتضمن بعض الأدوار المخصصة التي يمكنك القيام بها تحديد شهادات SSL غير المتطابقة أو استخدام البرامج المشبوهة.

على الجانب السلبي ، لا يمنحك Zeek الوصول إلى البيانات من نقاط نهاية الشبكة الخاصة بك. لهذا ، ستحتاج إلى التكامل مع أداة SIEM. ولكن هذا أيضًا أمر جيد لأنه ، في بعض الحالات ، يمكن أن يكون الكم الهائل من البيانات التي يجمعها SIEMS مربكًا مما يؤدي إلى العديد من التنبيهات الخاطئة. بدلاً من ذلك ، يستخدم Zeek بيانات الشبكة التي تعد مصدرًا أكثر موثوقية للحقيقة.

مراقبة أمن الشبكة Zeek

ولكن بدلاً من الاعتماد فقط على بيانات شبكة NetFlow أو PCAP ، يركز Zeek على البيانات الغنية والمنظمة والقابلة للبحث بسهولة والتي توفر رؤى حقيقية حول أمان الشبكة. يستخرج أكثر من 400 حقل من البيانات من شبكتك ويحلل البيانات لإنتاج بيانات قابلة للتنفيذ.

تعد القدرة على تعيين معرفات اتصال فريدة ميزة مفيدة تساعدك على رؤية جميع أنشطة البروتوكول لاتصال TCP واحد. البيانات من ملفات السجل المختلفة مختومة ومزامنة أيضًا. لذلك ، بناءً على الوقت الذي تتلقى فيه تنبيهًا بالتهديد ، يمكنك التحقق من سجلات البيانات في نفس الوقت تقريبًا لتحديد مصدر المشكلة بسرعة.

ولكن كما هو الحال مع جميع البرامج مفتوحة المصدر ، فإن التحدي الأكبر لاستخدام البرامج مفتوحة المصدر هو إعدادها. ستتعامل مع جميع التكوينات بما في ذلك دمج Zeek مع برامج الأمان الأخرى في شبكتك. وعادة ما يعتبر الكثيرون أن هذا يتطلب الكثير من العمل.

4. مراقبة أمن شبكة الثيران

جرب الآن

جرب الآن Oxen هو برنامج آخر أوصي به لمراقبة شبكتك بحثًا عن التهديدات الأمنية ونقاط الضعف والأنشطة المشبوهة. والسبب الرئيسي لذلك هو أنه يجري باستمرار تحليلًا آليًا للتهديدات المحتملة في الوقت الفعلي. هذا يعني أنه عند وقوع حادث أمني خطير ، سيكون لديك الوقت الكافي للتصرف بشأنه قبل أن يتصاعد. هذا يعني أيضًا أن هذه ستكون أداة ممتازة لاكتشاف واحتواء تهديدات يوم الصفر.

مراقب أمن شبكة الثيران

تساعد هذه الأداة أيضًا في الامتثال من خلال إنشاء تقارير حول الوضع الأمني للشبكة ، وانتهاكات البيانات ، ونقاط الضعف.

هل تعلم أنه في كل يوم يوجد تهديد أمني جديد لن تعرف أبدًا بوجوده؟ مراقب التهديد الخاص بك يحيده ويمضي في العمل كالمعتاد. لكن الثيران مختلف قليلاً. إنه يلتقط هذه التهديدات ويتيح لك معرفة أنها موجودة حتى تتمكن من تشديد الحبال الأمنية الخاصة بك.

5. Cyberprint's Argos Threat Intelligence

جرب الآن

جرب الآن أداة أخرى رائعة لتقوية تقنية الأمان القائمة على المحيط الخاص بك هي Argos Threat Intelligence. فهو يجمع بين خبرتك وتقنيتهم لتمكينك من جمع معلومات استخبارية محددة وقابلة للتنفيذ. ستساعدك بيانات الأمان هذه على تحديد الحوادث في الوقت الفعلي للهجمات المستهدفة وتسرب البيانات والهويات المسروقة التي قد تعرض مؤسستك للخطر.

Argos Threat Intelligence

تحدد Argos الجهات الفاعلة في التهديد التي تستهدفك في الوقت الفعلي وتوفر البيانات ذات الصلة عنهم. لديها قاعدة بيانات قوية لحوالي 10000 من الجهات الفاعلة في مجال التهديد للعمل معها. بالإضافة إلى ذلك ، فإنه يستخدم مئات المصادر بما في ذلك IRC و Darkweb ووسائل التواصل الاجتماعي والمنتديات لجمع البيانات المستهدفة بشكل شائع.