تتطور التكنولوجيا باستمرار لحماية بيانات المستهلك. كان أحد التحسينات الأساسية هو تنفيذ المصادقة الثنائية (المصادقة الثنائية). يتمثل استخدام المصادقة الثنائية في منع الوصول غير المصرح به إلى الحسابات / الخدمات عبر الإنترنت (بما في ذلك الخدمات المالية مثل البنوك).

تعتمد تقنية 2FA هذه على رقم هاتف المستهلك ، ويجب على المستهلك إدخال الرمز أو OTP المرسل إلى رقم هاتفه لتسجيل الدخول إلى الحساب / الخدمة المطلوبة. مع تطور التكنولوجيا ، يتطور المحتالون أيضًا.

هجوم مبادلة بطاقة SIM

إحدى التقنيات التي طوروها هي هجوم مبادلة بطاقة SIM يُطلق عليها عملية احتيال تبديل بطاقة SIM ، وعملية احتيال المنفذ ، وسرقة بطاقة SIM ، واختطاف بطاقة SIM ، وهجوم اعتراض بطاقة SIM ، وما إلى ذلك.

إدخال عمليات احتيال / هجوم لمبادلة بطاقة SIM

تستخدم صناعات الاتصالات وتكنولوجيا المعلومات سيم إلى مصادقة الإجراءات المختلفة مثل إعادة تعيين كلمة المرور على موقع ويب (على الرغم من أن أرقام الهواتف المحمولة لم تكن مخصصة لهذا الاستخدام). بسبب هذا العامل ، الخاص بك سيم هل مفتاح سحري للعديد (إن لم يكن كل) الخدمات الأساسية. ترتبط حساباتك المصرفية وحسابات البريد الإلكتروني ووسائل التواصل الاجتماعي وحتى محافظ الإنترنت (بما في ذلك محافظ العملات الرقمية) برقم هاتفك.

حتى ال 2FA تم تطوير تقنية لاستخدام بطاقة SIM الخاصة بك للسماح بتسجيل الدخول إلى حساب أو خدمة عن طريق إدخال رمز تم إرساله إليك إما عبر مكالمة أو رسالة نصية لحمايتك حتى في حالة سرقة بيانات الاعتماد الخاصة بك.

لكن قوة هذه التقنية هي أيضًا جزء من ضعفها ، حيث إن من يمتلك الهاتف أو رقم الهاتف سيحصل على الرمز. ومن ثم ، طور المحتالون هجوم مبادلة بطاقة SIM. قد لا يكون المخادع مخترقًا أو خبيرًا في التكنولوجيا بمعدات بملايين الدولارات ، فهو يحتاج فقط إلى هاتف وبطاقة SIM لأداء عمله السيئ.

في هذا الهجوم المحتالين الحصول على رقم هاتف المستهلك على شريحة SIM الخاصة بهم (المادية أو بطاقة SIM الإلكترونية) عن طريق إقناع شركة الاتصالات الخاصة بالمستهلك بأنهم المستهلك الفعلي وبالتالي تجاوز 2FA ، مما يفتح أبواب الفرص أمامهم. قد يكون هذا أسوأ الكوابيس التي قد يواجهها الفرد لأن بطاقة SIM الخاصة به مسروقة فعليًا ولكنها موجودة فعليًا مع المستهلك. بعبارة أخرى ، يحدث هجوم مبادلة بطاقة SIM عندما يتحكم المحتال في رقم هاتف الضحية.

زادت شعبية العملات المشفرة أيضًا من وتيرة هجمات مبادلة بطاقة SIM حيث يصعب تتبع الأموال المحولة من محفظة العملات المشفرة للضحية. أيضًا ، هناك تقارير عن حدوث انتهاكات للبيانات في عمليات تبادل العملات المشفرة ، مما يؤدي إلى بيع البيانات (خاصة أرقام هواتف مالكي العملات المشفرة) في السوق السوداء. في عام 2020 ، ألقى الإنتربول القبض على 10 محتالين تمكنوا من سرقة أكثر من 100 مليون دولار من العملات المشفرة باستخدام هجمات مبادلة SIM.

هجوم مبادلة SIM هو جزء الهندسة الاجتماعية حيث يجب أن يعرف المحتالون التفاصيل الشخصية للضحية و الاحتيال في الاتصالات السلكية واللاسلكية جزئيًا حيث يجب على المحتالين إقناع (أو رشوة) مندوب الاتصالات لإصدار بطاقة SIM الجديدة برقم هاتف الضحية. الغرض الأساسي من هجوم مبادلة بطاقة SIM هو التحايل على ميزات أمان الحسابات بناءً على الرسائل أو المكالمات.

تصدرت هجمات مبادلة SIM عناوين الأخبار في عام 2017 ، على الرغم من أنها كانت تحدث حتى قبل ذلك. في المملكة المتحدة فقط ، تم الإبلاغ عن زيادة مفاجئة في هجمات مبادلة بطاقة SIM بنسبة 400٪ من 2015 إلى 2020. تعد عملية تبديل بطاقة SIM عملية مشروعة إذا قام بها الشخص الأصلي ولكنها ستكون غير قانونية إذا قام بها محتال.

يُستخدم أيضًا تبديل بطاقة SIM لتمكين بطاقة SIM المدمجة (E-SIM) على الهاتف. يعتبر هذا الهجوم (تقريبًا) أكثر فتكًا بالنسبة لشخص مثل الهاتف ، أو لن تترك بطاقة SIM يديه أو مقاربه.

التفاصيل المطلوبة من قبل المحتالين للقيام بهجوم تبديل بطاقة SIM

التفاصيل المطلوبة لإعادة إصدار بطاقة SIM تعتمد على الخاص بك بلد و ال المشغل أو العامل، لكنهم عادةً ما يستهدفون المعلومات التالية:

- تاريخ الولادة

- رقم الضمان الاجتماعي (SSN)

- حسابات وسائل التواصل الاجتماعي

- اسم الأم قبل الزواج

- في بعض الأحيان ، نسخ من المعرفات الحكومية (لإنشاء معرف مزيف)

ال معلومات اكثر قد يكون لدى المهاجم ، كلما زادت فرص نجاحه في سوء نيته. مع المعلومات المذكورة في أيدي المحتالين ، قد يكون الهجوم مدمرًا للغاية (الاستيلاء على الحساب ، وسرقة الهوية ، والاحتيال على بطاقة الائتمان ، وما إلى ذلك) بحيث قد يفشل الضحية في استعادة هويته عبر الإنترنت بالكامل.

الأساليب التي يستخدمها المحتالون لاختيار الضحايا

يمكن للمهاجم تحديد الضحايا باستخدام الطريقة التالية:

- باستخدام القوة الغاشمة : قد يستخدم العديد من المحتالين ببساطة أرقام هواتف أو أرقام هواتف عشوائية في سلسلة لاختيار ضحيتهم. أيضًا ، قد يتم أيضًا استهداف أرقام الهواتف التي تم الكشف عنها في خرق البيانات.

- استهداف فرد معين : هذا هو الوضع الأساسي حيث يختار المهاجم ضحية ضعيفة ولديه رقم هاتف الضحية ومعلومات / بيانات أخرى قيّمة مثل معالجات وسائل التواصل الاجتماعي. يُذكر أنه يمكن بيع حسابات Instagram أو حسابات الألعاب المسروقة (مع متابعة كثيفة) بحوالي 40000 دولار أمريكي.

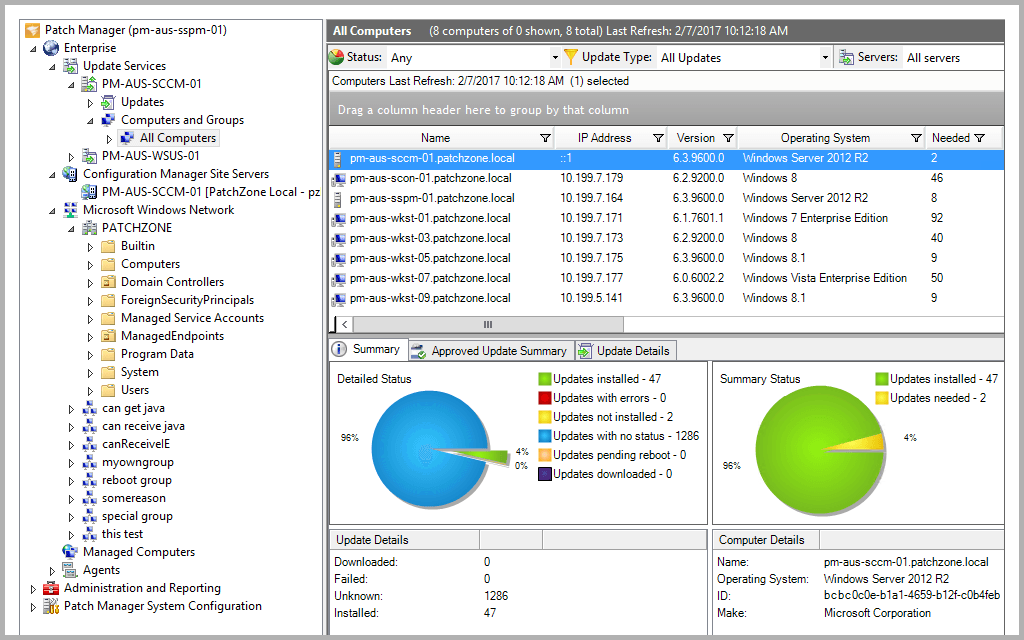

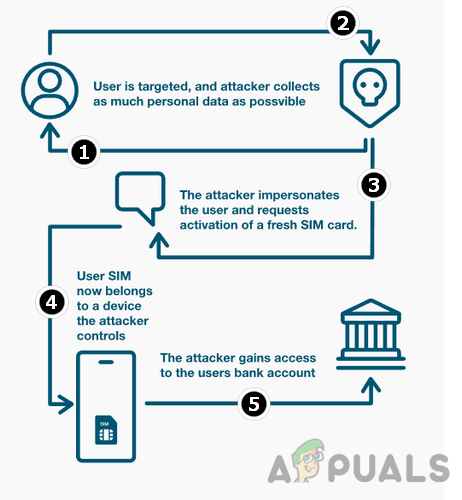

خطوات تنفيذ هجوم مبادلة بطاقة SIM

يمكن سرد الخطوات العامة في هجوم تبديل بطاقة SIM على النحو التالي:

الخطوات المتبعة في هجوم مبادلة بطاقة SIM

- ذات مرة مهاجم أقفال أ رقم الهاتف لتنفيذ هجوم مبادلة بطاقة SIM الخاصة به ، سوف يفعل بحث ال معلومات الضحية المحتملة ، مطلوبًا لانتحال شخصية ضحية لممثل اتصالات. قد يحصل على هذه التفاصيل باستخدام تقنيات الهندسة الاجتماعية ، أو رسائل البريد الإلكتروني / الرسائل التصيدية ، أو التجسس عليك أثناء استخدام هاتفك ، أو شراء التفاصيل من مضرب إجرامي منظم (إذا كانت بياناتك جزءًا من خرق البيانات). بعد الحصول على تفاصيل الضحية ، قد يبدأ بعض المحتالين مكالمات ورسائل مستمرة ضحية محتملة ل يضايقه إلى مستوى يُجبر فيه الهدف على ذلك أغلق هاتفه حتى لا يتمكن الناقل من الاتصال به عند إعادة إصدار بطاقة SIM أو إخراجها.

- ثم سيفعل اتصل ال مشغل الاتصالات و انتحال شخصية الضحية.

- الآن سوف يفعل يخدع وإقناع مندوب الاتصالات إلى نقل ال رقم هاتف الضحية إلى أ بطاقة SIM جديدة لأن بطاقة SIM القديمة مفقودة أو مسروقة وقد تجعل المندوب إصدار بطاقة SIM جديدة الى مهاجم أو إصدار رقم هاتف الضحية على بطاقة SIM في حوزة المهاجم ، منتحلاً صفة الضحية.

في بعض البلدان ، يجب على المهاجم إقناع الضحية بالقيام بعمل معين للسماح بتبادل بطاقة SIM ، على سبيل المثال ، في نيجيريا والهند ، مهاجم يجب يقنع ال ضحية إلى اضغط 1 على رقمه المسجل إلى تخويل مبادلة بطاقة SIM . قد يستخدم بعض المحتالين امتداد من الداخل على ال جانب مشغل الاتصالات لإكمال مهمتهم (أقل شيوعًا ولكن تم الإبلاغ عن الحوادث حيث كان الموظف يربح 100 دولارًا أمريكيًا مقابل كل عملية تبادل غير شرعية لبطاقة SIM).

مخادع ينتحل صفة الضحية لمندوب الناقل

- بمجرد أن يتحكم المهاجم في بطاقة SIM الخاصة بالضحية (سيفقد هاتف الضحية الاتصال ولن يكون قادرًا على إجراء مكالمات أو استخدام بيانات الجوال أو إرسال رسائل) ، يمكن للمهاجم بدء المراحل القادمة للهجوم باستخدام رسائل OTP / 2FA لتسجيل الدخول إلى حسابات الضحية وسرقة معلوماته وبياناته الشخصية.

استخدام هجوم مبادلة بطاقة SIM من قبل المحتالين

هجوم مبادلة بطاقة SIM هو الخطوة الأساسية للاحتيال. بمجرد أن يتحكم المحتال في رقم هاتف الضحية ، يمكنه استخدامه لما يلي (على سبيل المثال لا الحصر):

- الاستحواذ على الحسابات : هذا هو الشكل الأكثر شيوعًا لهجمات مبادلة بطاقة SIM وهو السبب الأساسي الذي قد يجعل المحتال يستهدف الضحية. نظرًا لأن المحتال يتحكم في رقم الهاتف ، يمكنه تلقي رسائل 2FA أو OTP وتسجيل الدخول إلى حسابات / خدمات الضحية. وتشمل هذه الوسائط الاجتماعية أو الألعاب أو الخدمات المصرفية عبر الهاتف المحمول أو محفظة التشفير عبر الإنترنت أو حسابات المتاجر عبر الإنترنت. يمكنه حتى تغيير بيانات اعتماد الحساب (مما يجعل استرداده شبه مستحيل) أو حذف حساب وبياناته.

- تزوير الهوية : بمجرد أن يتحكم المحتال في رقم هاتف الضحية ، يمكنه أن يتظاهر بأنه الضحية على الرسائل القصيرة وتطبيقات الوسائط الاجتماعية التي يمكن استخدامها لتحقيق مكاسب شخصية مثل مطالبة أصدقاء / أسر الضحية بقرض عاجل. أيضًا ، إذا كانت لديك مستنداتك (مثل معرفات إصدار الحكومة) على خدمة سحابية ويمكن للمحتالين تسجيل الدخول إلى هذا الحساب ، فيمكنهم استخدام مستنداتك لتنفيذ عمليات احتيال مختلفة باستخدام معرفاتك.

- التصيد : بمجرد اختراق رقم هاتفك ، يمكن للمحتالين توسيع شبكة هجمات تبديل بطاقة SIM الخاصة بهم عن طريق إرسال برامج ضارة إلى أصدقائك / عائلاتك ، وقد يصبحون الضحية التالية لهجوم تبديل بطاقة SIM عندما يفتحون تلك الروابط / الرسائل من المحتال ، ويفكر في ذلك أنك أرسلت لهم شيئًا.

- الاحتيال في المعاملات : قد يستخدم المهاجم تلك المحفظة الإلكترونية لإجراء أنواع مختلفة من عمليات الشراء مثل بطاقات الهدايا والهدايا وما إلى ذلك. إذا كان رقم بطاقتك الائتمانية مرتبطًا بأي من تلك الحسابات المخترقة ، فقد يكون ذلك بمثابة الفوز بالجائزة الكبرى للمهاجم ، الذي قد يستخدم لأداء إجراءات مختلفة مثل التسوق. إذا أرسل البنك أو المؤسسة المالية التي تتعامل معها رسالة تحقق أو دعا إلى التحقق ، فسيقوم المهاجم بانتحال صفتك وسوف تتحقق من المعاملة ، وستعاني من خسارة مالية.

- الاحتيال على الرئيس التنفيذي : يحب المحتالون انتحال صفة المديرين أو المديرين التنفيذيين للشركات ذات السمعة الطيبة لإغراء الموظفين من المستوى الأدنى بالاحتيال ، وإذا كان بإمكانهم الحصول على رقم هاتف أي فرد من هذا القبيل ، فيمكنهم استخدام هذا الرقم لانتحال شخصية رئيس تنفيذي للشركة بسهولة وقد القيام بعملية احتيال مع الموظفين الآخرين في تلك الشركة.

- ابتزاز : لا يوجد فرد في هذا العالم مثالي وقد يكون لديه بعض الأشياء / الأحداث التي قد يرغب الفرد في إخفاءها عن العائلة / الأصدقاء. للحفاظ على خصوصية معلومات / بيانات الضحية ، قد يبتز المحتال الضحية. أيضًا ، قد يتصل بك بعض المحتالين لإعادة بياناتك مقابل بعض المزايا المالية أو غيرها.

شدة الهجوم

لمعرفة مدى خطورة الهجوم ، دعنا نقتبس تجربة مشتركة من قبل الضحية :

'كمالي الحياة الرقمية كنت دمرت في ساعة واحدة بعد هجوم مبادلة بطاقة SIM. أولاً ، استولى المحتال على حساب جوجل ثم حذفه. ثم قاموا بتسجيل الدخول إلى حساب على موقع تويتر وبدأت في بث محتوى عنصري / معادٍ للمثليين.

الأسوأ هو أنهم اقتحموا بلدي حساب معرف Apple ، وقام المحتالون بمسح بيانات جهاز MacBook الخاص بي و ايفون ، و اى باد . ليس لدي أي نسخة احتياطية من البيانات ، لذلك فقدت صورًا / مقاطع فيديو من عمر ابنتي بالكامل ، وفقدت أيضًا المستندات / رسائل البريد الإلكتروني الأساسية '.

علامات التحذير بأنك تحت هجوم مبادلة بطاقة SIM

نظرًا لأنك ربما تكون قد فهمت فكرة مدى خطورة هجوم مبادلة بطاقة SIM ، فإليك الآن بعض العلامات التحذيرية التي قد تلاحظها عند التعرض للهجوم:

- لا توجد خدمة شبكة على هاتف الضحية : إذا توقف هاتفك عن تلقي إشارات من شركة الجوال ، فقد يكون ذلك أول علامة على هجوم مبادلة بطاقة SIM ، نظرًا لعدم وجود انقطاع في الشبكة للآخرين في المنطقة المجاورة.

- نشاط غير مألوف لحسابات وسائل التواصل الاجتماعي : إذا لاحظت نشاطًا غير عادي على حساباتك على وسائل التواصل الاجتماعي (مثل تسجيل الخروج من تطبيقات الوسائط الاجتماعية على هاتفك الذكي) لم تبدأه أنت ، فقد تكون هذه علامة أخرى على أنك قد تكون ضحية لهجوم تبديل بطاقة SIM.

- لا يمكن الوصول إلى الخدمات المالية أو المصرفية : علامة أخرى على عملية احتيال مبادلة بطاقة SIM هي أنك قد تفشل في الوصول إلى الخدمات المالية الخاصة بك (مثل بطاقة الائتمان) أو الخدمات المصرفية إذا تم استبدال بطاقة SIM المرتبطة بهذه الخدمات من قبل محتال.

- إشعارات : قد تبدأ في رؤية إشعارات على تطبيقات مختلفة لم تبدأها أنت ، مثل إشعار بمعاملة في تطبيق Cash ، غير مصرح به.

- يحمل التنبيه : إذا كان لديك تطبيق شركة اتصالات مثبتًا على أي من الهواتف الذكية الخاصة بك وكان هذا التطبيق يخبرك (أو رسالة بريد إلكتروني من شركة الجوال تخبرك) أنه تم إصدار بطاقة SIM جديدة لرقم هاتفك (لم تبدأها أنت) ، فهذا يعني إشارة واضحة إلى أنك تتعرض لهجوم مبادلة بطاقة SIM.

خطوات إذا تعرضت للهجوم

إذا كنت أحد هؤلاء غير المحظوظين الذين يعانون من هجوم مبادلة بطاقة SIM ، فيجب عليك اتخاذ الإجراءات المذكورة أدناه لأن الوقت هو المفتاح هنا:

- أولاً، اتصل بالمشغل الخاص بك واحصل على بطاقة SIM جديدة لرقم هاتفك أو قم بتنشيط رقم هاتفك على بطاقة SIM الحالية بحيث يتم إلغاء تنشيط رقم هاتفك على بطاقة SIM التي يمتلكها المتسلل.

- تواصل مع المؤسسات المالية (البنوك ، جهات إصدار بطاقات الائتمان ، وما إلى ذلك) وحظر أو عكس أي معاملات. تضيف العديد من المؤسسات المالية تأخيرًا زمنيًا لمعاملة غير عادية أو مشبوهة ، وإذا اتصلت بالمؤسسة في الوقت المناسب ، فقد تتمكن من إلغاء المعاملات من قبل المحتالين. إذا كانت هناك معاملات لم تبدأ بواسطتك ، فقم بإبلاغ مؤسستك المالية بهذه المعاملات. ضع في اعتبارك أن فرص استرداد الخسائر المالية ضئيلة حيث يقوم المحتالون بتحويل الأموال إلى حسابات في بلد آخر.

- إعادة تعيين كلمات المرور / PINS لأي حسابات وخدمات عبر الإنترنت. إن أمكن ، قم بتبديل رقم الهاتف المفضل للحساب أو الخدمات إلى رقم هاتف آخر. أيضًا ، إن أمكن ، قم بتحويل البريد الإلكتروني الأساسي لحسابات الوسائط الاجتماعية الخاصة بك إلى عنوان بريد إلكتروني آخر.

- إذا كان لديك SSN (أو أي هوية أخرى صادرة عن الحكومة) هي أيضًا مسروق ويستخدمه المحتالون على الفور اتصل ال إدارة الضمان الاجتماعي (أو السلطات التي أصدرت بطاقات الهوية).

- قد يحاول بعض المتسللين الاتصال بك ، وستكون جهة الاتصال هذه مغرية جدًا لأن لديهم معلوماتك الحساسة ولكن لا تقع في غرامها لأنك إما ستبتز أو ستصبح جزءًا من نشاط قرصنة أكبر. لا تتعامل مع المتسللين ولكن قم بإبلاغ وكالات إنفاذ القانون بذلك.

- تقرير هجوم مبادلة بطاقة SIM والخسائر التي تكبدتها من خلال وكالات إنفاذ القانون في بلدك.

خطوات لمنع هجمات تبديل بطاقة SIM

هناك قول مأثور مفاده أن الوقاية خير من العلاج ، وهناك بعض الخطوات التي قد تتخذها لتقليل فرص هجمات مبادلة بطاقة SIM. لكن المنع ليس مسؤولية كيان واحد ، أي ، الحكومات و مشغلي الاتصالات و المعاهد المالية ، و مشتركي الهاتف المحمول .

يجب على الجميع التصرف في المجالات الخاصة بهم للحد من أسلوب الاحتيال هذا ، حيث إن الجهل بأي منها يمكن أن يؤدي إلى هجوم مبادلة بطاقة SIM ناجح. هناك نقطة يجب تذكرها وهي أنه إذا تعرض شخص ما للهجوم مرة واحدة ، فهناك فرص لمزيد من الهجمات اللاحقة (الآلية على الأرجح) إذا لم يتخذ إجراءً لمنع الهجمات.

بلدان يجب ربط مشغلي الاتصالات إلى إعادة إصدار بطاقة SIM مع عمليات التحقق المناسبة ، وإذا كان هناك هجوم مبادلة بطاقة SIM ، فإن الدولة شرطة يجب أن تعمل إلى أقصى حد لها القبض على المجرمين متضمن. خلاف ذلك ، أ هجوم مبادلة SIM ناجح سوف يكون التعزيز الأخلاقي للمجرمين الآخرين .

تضع العديد من البلدان قوانين وإجراءات لمواجهة أسلوب الاحتيال هذا (تقوم لجنة الاتصالات الفيدرالية بالفعل بوضع قواعد في هذا الصدد). مشغلي الاتصالات يجب اتخاذ إجراءات لحماية عملائهم من هجمات تمرير بطاقة SIM. يجب على المشغلين التأكد من أن لا يقع الموظفون تحت الرشاوى يعرضه المحتالون.

في هذا الصدد ، قامت T-Mobile بالفعل بعمل بعض البروتوكولات التي يجب على موظفيها اتباعها قبل تغيير بطاقة SIM ، مثل موافقة اثنين من موظفي T-Mobile ، التي كانت مرتبطة سابقًا بموافقة مدير واحد ؛ على الرغم من أنها ليست مضمونة ، إلا أنها خطوة في الاتجاه الصحيح.

البنوك قد تستخدم API من قبل المنظم في الدولة إلى التحقق من إذا كان هناك مبادلة بطاقة SIM الأخيرة ، وإذا كان الأمر كذلك ، فينبغي تقييد العميل على الإنترنت الوصول لفترة معينة أو يصرح العميل فعليًا بالمبادلة. أيضا ، باستخدام مصادقة الأجهزة من قبل البنك يجب أن يكون أمرًا ضروريًا لتجنب أي اختراق لحساب العميل.

ك عميل ، يمكنك اعتماد التقنيات التالية لحماية نفسك من هجوم مبادلة بطاقة SIM أو الهجمات المتكررة (إذا كانت بالفعل ضحية). الغرض الأساسي من هذه التقنيات هو كسر الحلقة المفرغة التي قد يواجهها الضحية إذا تعرض للهجوم باستخدام طريقة مبادلة بطاقة SIM.

تحقق من لوائح بلدك

يجب أن تكون الخطوة الأولى لمواجهة هجمات تبديل بطاقة SIM هي التحقق من لوائح بلدك ومعرفة كيف يتبع مشغل الاتصالات لوائح الدولة.

تحقق من إجراءات المشغل الخاص بك لإصدار بطاقة SIM

حاول أن تفهم بشكل صحيح إجراءات شركة الجوال الخاصة بك لإصدار بطاقة SIM ، وإذا كانت تقدم أي نوع من بوابة إدارة الحساب لإدارة بطاقة SIM الخاصة بك أو قفل رقم هاتفك لبطاقة SIM معينة ، إذا كان الأمر كذلك ، فيمكنك استخدامه لحماية نفسك.

إذا كان المشغل الخاص بك ضعيفًا بعض الشيء في إجراءاته ، فيمكنك نقل رقمك إلى مشغل أكثر أمانًا (إن أمكن). حتى أن بعض المشغلين يوفرون رمزًا خاصًا يمكنك الاتصال به من هاتفك للإبلاغ عن أي حادث تبديل لبطاقة SIM.

قد يسهل بعض المشغلين ميزة معاودة الاتصال. مع ميزة رد الاتصال ، كلما تم الاتصال بمشغل شبكة الهاتف المحمول لإعادة إصدار بطاقة SIM لضحية محتملة ، قد يتصل المشغل بالضحية المحتملة على رقم الهاتف الذي قدمه الفرد عند إعداد ميزة إعادة الاتصال والتأكد من ذلك إذا كان يطلب بشكل شرعي إعادة إصدار بطاقة SIM.

إذا لم يكن الأمر كذلك ، فلن يقوم المشغل بإصدار بطاقة SIM جديدة ، وسيفشل الهجوم. لذلك ، إذا كان لدى شركة الاتصالات الخاصة بك ميزة معاودة الاتصال ، فاستخدمها لحماية نفسك من هجوم تبديل بطاقة SIM.

بعض المشغلين لديهم تأخير زمني (حوالي 72 ساعة) قبل تبديل بطاقة SIM الخاصة بالعميل. تحقق مما إذا كان الناقل الخاص بك لديه أي مرفق من هذا القبيل. إذا كان الأمر كذلك ، فقم بتنشيطه على رقم هاتفك حتى يكون لديك نافذة زمنية قبل أن ينجح المحتال في نواياه السيئة.

تحقق من إجراءاتك المالية أو المصرفية

تطبق بعض البنوك (أو المؤسسات المالية) تقنيات لحماية عملائها من الاحتيال المالي باستخدام هجمات مبادلة SIM. تتمثل إحدى هذه الأساليب في استخدام واجهات برمجة التطبيقات التنظيمية للبلد للتحقق مما إذا كان العميل قد استبدل بطاقة SIM الخاصة به مؤخرًا قبل إجراء المعاملات.

إذا كان الأمر كذلك ، فسيحد البنك من معاملات العميل لفترة معينة أو إذا تحقق العميل فعليًا من مبادلة بطاقة SIM في فرع البنك. نفذت المملكة المتحدة وأستراليا والعديد من الدول الأفريقية (مثل جنوب إفريقيا وكينيا وموزمبيق ونيجيريا) التقنية المذكورة. لذلك ، تحقق من الحماية التي يوفرها البنك الذي تتعامل معه ضد هجوم مبادلة بطاقة SIM واتبع أي إرشادات من البنك لتجنب أي هجمات مبادلة بطاقة SIM.

قم بتعيين رقم تعريف شخصي أو كلمة مرور على بطاقة SIM أو بوابة إدارة حساب مشغل شبكة الجوّال

وفقًا لتوصيات لجنة التجارة الفيدرالية (FTC) ، من الأفضل لمشتركي شبكة الهاتف المحمول إعداد رقم تعريف شخصي أو كلمة مرور على بطاقة SIM الخاصة به. أيضًا ، لمنع التغييرات التي تطرأ على رقم هاتف المشترك دون موافقة المشترك ، يجب على المشترك قفل رقم هاتفه في بوابة إدارة شركة الجوال (إن وجدت). إذا كان مشغل شبكة الجوال يدعم أيًا من هؤلاء ، فتأكد من الاستفادة من الميزة لتجنب أي حادث مؤسف في المستقبل.

تجنب مشاركة المعلومات الشخصية

إن حجر الزاوية في هجوم تمرير بطاقة SIM هو المعلومات الشخصية للضحية التي يطلبها مشغلو الجوال لإعادة إصدار أو نقل رقم هاتف إلى بطاقة SIM جديدة. إذا لم تكن المعلومات الشخصية للضحية متاحة للمهاجم ، فسيتم تقليل فرص الهجوم باستخدام طريقة تبديل بطاقة SIM ولكن لا يزال بإمكان المهاجم شراء تفاصيل الضحية من السوق السوداء عبر الإنترنت ، نظرًا لأن بيانات الضحية كانت جزءًا من البيانات يخرق.

لذلك ، للاستفادة ، تأكد من عدم مشاركة معلوماتك الشخصية مع الأشخاص على الهاتف أو عبر الإنترنت (حتى إذا ادعى شخص ما أنها ضرورية). هناك أسلوب آخر يستخدمه المحتالون وهو الاتصال بالضحية من رقم يشبه رقم خط المساعدة لمشغل الهاتف المحمول (أو أي إدارة حكومية مثل إدارة الصحة) ومحاولة جمع المعلومات الشخصية للضحية.

لذلك ، لا تشارك معلوماتك الشخصية عبر الهاتف ، حتى مع الأشخاص الذين يدعون أنهم من خط مساعدة المشغل أو الوكالات الحكومية.

تجنب استخدام نفس رقم الهاتف للحسابات الحساسة

أفضل ممارسة يمكن استخدامها هي استخدام أرقام هواتف مختلفة لخدمات مختلفة (سيكون ذلك عبئًا على بعض الأشخاص) أو طريقة أخرى يمكنك استخدامها وهي استخدام رقم واحد لحسابات وسائل التواصل الاجتماعي ثم رقم هاتف آخر لخدمات أخرى (مثل البريد الإلكتروني والبنوك وما إلى ذلك).

ابق بعيدًا عن ذهنية 'أنا بأمان'

عندما يهاجم المحتالون رقمًا باستخدام طريقة القوة الغاشمة ، فإنهم يطلقون النار في البرية دون معرفة من هو الهدف ، ويعتقدون أنني بأمان لأنني لست فردًا رفيع المستوى قد يكلفك حياتك الرقمية بأكملها (يمكنك اقرأ مرة أخرى قسم خطورة الهجوم) وقد يتسبب في مشكلات أخرى أيضًا.

قد يظن بعض الناس أنه ليس لدينا ما نخفيه ، لكن هذا مجرد عذر واهن لأن مثل هؤلاء لا ينسون إغلاق أبواب منازلهم عند مغادرة المنزل.

استخدم أرقام الهواتف الأرضية أو eSIM أو أرقام الهواتف الافتراضية

كلما طُلب منك استخدام رقم هاتف ، فمن الأفضل دائمًا استخدام رقم هاتف أرضي لأنه سيحميك من هجوم تبديل بطاقة SIM. أيضًا ، إذا طُلب منك مشاركة رقم هاتفك عبر الإنترنت ، فانتقل إلى رقم الخط الأرضي.

علاوة على ذلك ، في بعض البلدان ، قد تحميك eSIM من هجوم مبادلة بطاقة SIM إذا تم إصدار eSIM فقط بعد التحقق المادي من العميل في امتياز الشركة. إذا كان يجب عليك استخدام رقم هاتف محمول ومشاركته عبر الإنترنت ، فانتقل إلى رقم افتراضي مثل رقم Google Voice أو Google Fi.

استخدم نوعًا مختلفًا من طريقة التحقق

تقدم العديد من الخدمات طرق التحقق إلى جانب الرسائل القصيرة مثل Google التي تقدم Google Authenticator للحصول على الرموز عند تسجيل الدخول إلى Google أو مفتاح الجهاز الذي يقدمه YubiKey. سيكون من الأفضل استخدام هذه البدائل لإنشاء رمز تسجيل الدخول (بدلاً من الرسائل القصيرة أو التفويض المستند إلى الاتصال) ، بحيث إذا فقدت الوصول إلى حسابك ، فقد تظل قادرًا على تسجيل الدخول باستخدام تطبيق المصادقة.

استخدم مدير كلمات المرور

يعد استخدام كلمات مرور شائعة أو مشابهة عبر مواقع الويب خطرًا أمنيًا كبيرًا. سيكون من الأفضل استخدام كلمة مرور قوية وفريدة من نوعها. إذا كنت معتادًا على استخدام كلمات مرور شائعة أو مشابهة ، فيمكنك التبديل إلى مدير كلمات المرور لتجنب وقوع كارثة.

ابتعد عن رسائل البريد الإلكتروني أو الرسائل المشبوهة

إذا كنت تتلقى رسائل بريد إلكتروني أو رسائل (حتى من الرسائل القريبة) تبدو مشبوهة ، فلا يجب عليك فتح رسائل البريد الإلكتروني / الرسائل هذه أو النقر فوق أي رابط في أي رسائل بريد إلكتروني / رسائل حتى تكون متأكدًا بنسبة 100٪ من أن الرابط آمن لأن المحتالين يستخدمونه بشكل مريب رسائل البريد الإلكتروني أو الرسائل ، أو الروابط الموجودة فيها لجمع معلومات حول ضحية محتملة ثم تنفيذ هجوم مبادلة بطاقة SIM.

أيضًا ، لا تقم مطلقًا بتنزيل أي مرفق على نظامك / جهازك حتى تكون واثقًا تمامًا من أن المرفق شرعي. يستخدم المحتالون في الغالب هذه مع الحفاظ على اهتماماتك (من حسابك على وسائل التواصل الاجتماعي) في نظرهم ، لذلك لا تقع في غرامها.

استخدم بطاقات الائتمان / الخصم ذات الاستخدام الفردي

يمكنك استخدام الخدمات عبر الإنترنت (على سبيل المثال ، الخصوصية أو التعتيم) للحصول على بطاقات الائتمان / الخصم ذات الاستخدام الفردي أو بطاقات الائتمان / الخصم القابلة لإعادة الشحن لتجنب استخدام بطاقات الائتمان / الخصم الفردية الأصلية عبر الإنترنت لتجنب أي أضرار قد تحدث إذا كانت بطاقة الائتمان الأصلية الخاصة بك يتم سرقة المعلومات من قبل المحتالين باستخدام هجوم مبادلة بطاقة SIM.

استخدم المصادقة الحيوية أو مفتاح الجهاز

المزيد والمزيد من الخدمات تتحول إلى ترخيص المقاييس الحيوية. إذا كانت حساباتك أو خدماتك تدعم ترخيص المقاييس الحيوية ، فسيكون من الأفضل التبديل إلى تلك الخدمات لتجنب تبديل بطاقة SIM أو محاولات القرصنة. إذا لم تكن مرتاحًا لاستخدام القياسات الحيوية ، فيمكنك اعتماد ترخيص مفتاح الجهاز (مثل YubiKey).

استخدم تصريح المقاييس الحيوية

استخدم أحدث أدوات الأمان على أجهزتك

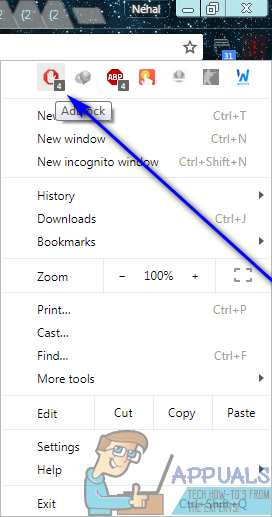

الويب ليس آمنًا ، ويجب على الشخص استخدام أدوات الأمان (مثل برامج مكافحة الفيروسات أو جدار الحماية أو الإعلانات أو أدوات منع النوافذ المنبثقة ، وما إلى ذلك) للحفاظ على أمان بياناته ومعلوماته ، خاصة من هجوم التصيد الاحتيالي لجمع المعلومات المطلوبة للاستمرار هجوم مبادلة SIM. احذر من النوافذ المنبثقة في المتصفح أو استخدم مانع الإعلانات / النوافذ المنبثقة.

لا تشارك أبدًا كلمة المرور لمرة واحدة أو رموز 2FA أو تتخذ إجراءً لا تفهمه.

سيحاول المحتالون استخدام تقنيات مختلفة لجذب الضحايا المحتملين. يحاولون الحصول على رموز OTP و 2FA منك للحصول على معلوماتك الشخصية. أيضًا ، إذا طلب منك شخص ما الضغط على مفتاح رقم معين أو تنفيذ إجراء على هاتفك ، فلا تفعل ذلك لأنك قد تصرح بطلب تبديل بطاقة SIM لأن العديد من المشغلين يطلبون منك الضغط على مفتاح معين (مثل 1 في الهند) لتفويض عملية مبادلة بطاقة SIM.

هذا كل شيء ، أيها القراء الأعزاء ؛ لقد بذلنا قصارى جهدنا لتصفح الموضوع ونأمل أن تكون جميعًا في مأمن من هجوم مبادلة بطاقة SIM.