وحي

اثنين من نقاط الضعف المسمى CVE-2018-2998 و CVE-2018-2933 تم اكتشافها بواسطة Denis Andzakovic من PulseSecurity ، والذي يستغل خادم Oracle WebLogic SAML والمكونات الأساسية لـ WLS ، على التوالي ، للوصول إلى البيانات وتعديلها بدرجة محدودة.

تم اكتشاف ثغرتين في آلية مصادقة موفر خدمة Oracle WebLogic SAML. من خلال إدراج تعليق XML في SAML

NameIDعلامة ، يمكن للمهاجم إجبار مقدم خدمة SAML على تسجيل الدخول كمستخدم آخر. بالإضافة إلى ذلك ، لا يتطلب WebLogic تأكيدات SAML الموقعة في التكوين الافتراضي. بحذف أجزاء التوقيع من تأكيد SAML ، يمكن للمهاجم صياغة تأكيد SAML تعسفي وتجاوز آلية المصادقة.

دينيس أندزاكوفيتش - Pulse Security

تم العثور على Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 عرضة لهذه الثغرات الأمنية على الرغم من أن ثلاثة إصدارات أخرى: 10.3.6.0 و 12.1.3.0 و 12.2.1.2 قد تأثرت أيضًا.

في مصفوفة تقييم المخاطر التي نشرتها Oracle ، تم تقييم الثغرة الأمنية CVE-2018-2998 لاستغلال مكون SAML محليًا. وفقا ل CVSS الإصدار 3.0 ، أعطيت نقطة الضعف هذه درجة أساسية من 5.4 من 10 ، تم تقييمها على أنها ذات عامل خطر منخفض بشكل عام للتلاعب. في نفس التقييم ، تم تقييم الثغرة الأمنية CVE-2018-2933 لاستغلال مكونات WLS الأساسية من أجهزة الخادم المحلي. أعطيت الثغرة الأمنية درجة أساسية أقل قليلاً من 4.9 من 10. تم نشر مستند مع المعرف 2421480.1 بواسطة Oracle لمستخدميها مع تعليمات للتخفيف من هذه الثغرة الأمنية. يمكن الوصول إلى هذا المستند من قبل حسابات مسئول Oracle بمجرد تسجيل الدخول.

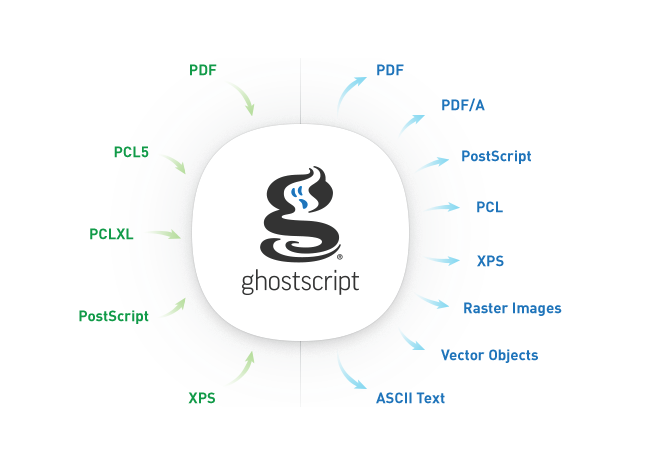

تصف لغة ترميز تأكيدات أمان أوراكل (SAML) إطار عمل يسهل مشاركة معلومات المصادقة عبر أجهزة متعددة على نفس الشبكة ، مما يسمح لجهاز واحد بالعمل من جانب جهاز آخر. إنها تفي بمصادقة المستخدمين وتفويضهم: ما إذا كانت بيانات الاعتماد شرعية وما إذا كان لديهم الأذونات المطلوبة لتنفيذ الإجراءات المطلوبة. في أغلب الأحيان ، يتم استخدام هذا البروتوكول لإعداد تسجيل دخول موحد للمستخدمين ويدير موفرو SAML الخادم أو جهاز المسؤول الذي يخصص بيانات الاعتماد هذه. بمجرد المصادقة والترخيص ، يسمح تأكيد SAML في XML بإكمال مهمة المستخدم المحددة. تم تعيين SAML 2.0 كمعيار لعملية المصادقة والتفويض هذه على أجهزة الكمبيوتر منذ 2005 وهو المعيار الذي تستخدمه Oracle WebLogic Servers في التطبيقات التي يقومون بإنشائها.

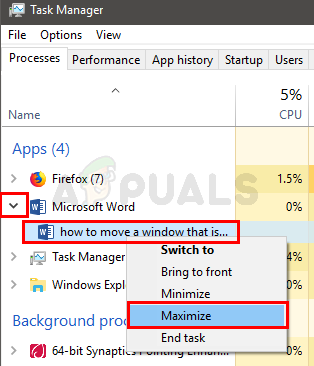

من خلال العمل جنبًا إلى جنب مع الثغرة الأمنية المكتشفة في المكونات الأساسية لخادم WebLogic ، تم العثور على هاتين الثغرتين للاستفادة من حقيقة أن WebLogic لا يتطلب تأكيدات موقعة بشكل افتراضي. تلاعبت الثغرات الأمنية بآلية المصادقة والتفويض من خلال إدراج تعليق XML تعسفي في علامة معرّف الاسم ، مما أجبر النظام على السماح بتسجيل الدخول إلى حساب مستخدم آخر دون إبطال توقيع تأكيد SAML لأن الخادم يتحقق فقط من السلسلة التي تتبع التعليق كما هو موضح أدناه.

مهاجمفي إعدادات تكوين خادم المسؤول ، إذا كان ملف SingleSignOnServicesMBean.WantAssertionsSigned السمة معطلة أو غير مطلوبة ، كما هو الحال في الحالة الافتراضية ، لم يتم التحقق من التوقيع ، ويمكن تجاوز المصادقة للسماح لشخص ما بتسجيل الدخول كأي مستخدم يختاره. يمكن للقراصنة استغلال هذه الثغرة للوصول إلى حسابات قوية في النظام لتعطيل إعدادات النظام أو استخراج البيانات أو إتلاف الخوادم. في هذا الإعداد الافتراضي الذي لا يتطلب توقيعات ، تتم مشاركة الكود التالي (اختصارًا لسهولة القراءة) بواسطة نبض الأمن يوضح كيف يمكن للهاكر تسجيل الدخول بصفته 'مسؤول':

REDACTED REDACTED admin WLS_SP urn: الواحة: الأسماء: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportللتعامل مع هذه الثغرة الأمنية والسابقة التي تم اكتشافها جنبًا إلى جنب ، طلبت Oracle من المستخدمين تحديث مكون أوراكل الخاص بمنتجهم باستخدام التصحيح الحرج لشهر يوليو 2018 لبرنامج Oracle Fusion Middleware.

![[تصحيح] عانى عميل Runescape من خطأ](https://jf-balio.pt/img/how-tos/52/runescape-client-suffered-from-an-error.png)