جوجل أندرويد

ظهرت فيروسات رانسوم وير جديدة للأجهزة المحمولة على الإنترنت. يستهدف الفيروس الرقمي المتحول والمتطور الهواتف الذكية التي تعمل بنظام التشغيل Android من Google. تحاول البرامج الضارة الدخول من خلال رسالة SMS بسيطة ولكنها مقنعة بذكاء ثم تحفر بعمق داخل النظام الداخلي للهاتف المحمول. إلى جانب احتجازها كرهائن حاسم وحساس ، تحاول الدودة الجديدة بقوة الانتشار إلى الضحايا الآخرين من خلال منصات اتصالات الهاتف الذكي المخترقة. تمثل العائلة الجديدة من برامج الفدية حدثًا مهمًا ولكنه مثير للقلق في نظام التشغيل Android من Google والذي كان يُعتبر بشكل متزايد آمنًا نسبيًا من الهجمات الإلكترونية المستهدفة.

اكتشف محترفو الأمن السيبراني العاملون في برنامج ESET الشهير لمكافحة الفيروسات والجدار الناري وأدوات الحماية الرقمية الأخرى ، مجموعة جديدة من برامج الفدية المصممة لمهاجمة نظام تشغيل Android للجوّال من Google. وأشار الباحثون إلى أن حصان طروادة الرقمي يستخدم رسائل SMS للنشر. أطلق باحثو ESET على البرمجيات الخبيثة الجديدة اسم Android / Filecoder.C ، ولاحظوا زيادة نشاطها. بالمناسبة ، يبدو أن برنامج الفدية جديد تمامًا ، لكنه يخصص نهاية عامين من الانخفاض في اكتشافات البرامج الضارة الجديدة لنظام Android. ببساطة ، يبدو أن المتسللين لديهم اهتمام متجدد باستهداف أنظمة تشغيل الهواتف الذكية. اليوم فقط أبلغنا عن عدة ثغرات أمنية من نوع 'Zero Interaction' تم اكتشافها داخل نظام التشغيل Apple iPhone iOS .

يعمل Filecoder منذ يوليو 2019 ولكنه ينتشر بسرعة وبقوة من خلال الهندسة الاجتماعية الذكية

وفقًا لشركة مكافحة الفيروسات والأمن السيبراني السلوفاكية ، تمت ملاحظة Filecoder في البرية مؤخرًا. يزعم باحثو ESET أنهم لاحظوا انتشار برنامج الفدية بشكل نشط منذ 12 يوليو 2019. ببساطة ، يبدو أن البرنامج الضار قد ظهر منذ أقل من شهر ، ولكن تأثيره قد يتزايد كل يوم.

يعد الفيروس مثيرًا للاهتمام بشكل خاص لأن الهجمات على نظام التشغيل Android الخاص بشركة Google تتراجع بشكل مطرد لمدة عامين تقريبًا. أدى ذلك إلى ظهور تصور عام بأن Android كان في الغالب محصنًا ضد الفيروسات أو أن المتسللين لم يطاردوا الهواتف الذكية على وجه التحديد ، وبدلاً من ذلك ، يستهدفون أجهزة الكمبيوتر المكتبية أو الأجهزة والإلكترونيات الأخرى. الهواتف الذكية هي أجهزة شخصية تمامًا ، وبالتالي يمكن اعتبارها أهدافًا محتملة محدودة مقارنة بالأجهزة المستخدمة في الشركات والمؤسسات. إن استهداف أجهزة الكمبيوتر أو الأجهزة الإلكترونية في مثل هذه الإعدادات الكبيرة له العديد من الفوائد المحتملة ، حيث يمكن للآلة المخترقة أن تقدم طريقة سريعة للتنازل عن العديد من الأجهزة الأخرى. ثم يتعلق الأمر بتحليل المعلومات لانتقاء المعلومات الحساسة. بالمناسبة ، يبدو أن العديد من مجموعات القرصنة لديها تمحورت على تنفيذ هجمات تجسس واسعة النطاق .

تنبيه الأمان: ظهور سلالة برمجيات الفدية في Android: ظهور سلسلة جديدة من برامج الفدية على نظام Android #التليفون المحمول الأجهزة. يستهدف أولئك الذين يستخدمون نظام التشغيل Android 5.1 والإصدارات الأحدث. تم تسمية سلسلة برامج الفدية هذه على نظام Android ... https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- حلول Aquia (AquiaSolutions) 30 يوليو 2019

من ناحية أخرى ، تحاول برامج الفدية الجديدة فقط تقييد مالك الهاتف الذكي الذي يعمل بنظام Android من الوصول إلى المعلومات الشخصية. ليس هناك ما يشير إلى أن البرامج الضارة تحاول تسريب أو سرقة معلومات شخصية أو حساسة أو تثبيت حمولات أخرى مثل راصد لوحة المفاتيح أو متتبعات الأنشطة لمحاولة الوصول إلى المعلومات المالية.

كيف ينتشر Filecoder Ransomware على نظام التشغيل Google Android؟

اكتشف الباحثون أن برنامج الفدية Filecoder ينتشر من خلال نظام المراسلة بنظام Android أو الرسائل القصيرة ، ولكن نقطة الأصل في مكان آخر. يبدو أن الفيروس يتم إطلاقه من خلال المنشورات الضارة في المنتديات عبر الإنترنت بما في ذلك Reddit ولوحة مراسلة مطوري Android XDA Developers. بعد أن أشارت ESET إلى المنشورات الضارة ، اتخذ مطورو XDA إجراءً سريعًا وأزالوا الوسائط المشبوهة ، لكن المحتوى المشكوك فيه كان لا يزال قيد التشغيل في وقت النشر على Reddit.

تحاول معظم المشاركات والتعليقات الضارة التي وجدتها ESET إغراء الضحايا بتنزيل البرامج الضارة. يسحب الفيروس الضحية من خلال تقليد المحتوى المرتبط عادةً بمواد إباحية. في بعض الحالات لاحظ الباحثون أيضًا استخدام بعض الموضوعات الفنية كطُعم. على الرغم من ذلك ، في معظم الحالات ، قام المهاجمون بتضمين روابط أو رموز QR تشير إلى التطبيقات الضارة.

لتجنب الاكتشاف الفوري قبل الوصول إليها ، يتم إخفاء روابط البرامج الضارة كروابط bit.ly. تم استخدام العديد من مواقع تقصير الروابط في الماضي لتوجيه مستخدمي الإنترنت المطمئنين إلى مواقع الويب الضارة ، وإجراء التصيد الاحتيالي والهجمات الإلكترونية الأخرى.

الهاكرز الذين ينشرون رانسومواري Android عبر الرسائل القصيرة إلى جهات الاتصال الخاصة بك وتشفير ملفات جهازك: قامت عائلة جديدة من Android Ransomware يطلق عليها اسم Android / Filecoder.C بتوزيع العديد من المنتديات عبر الإنترنت واستخدام قائمة جهات اتصال الضحية لإرسال الرسائل القصيرة باستخدام ... https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- شاه شيخ (shah_sheikh) 30 يوليو 2019

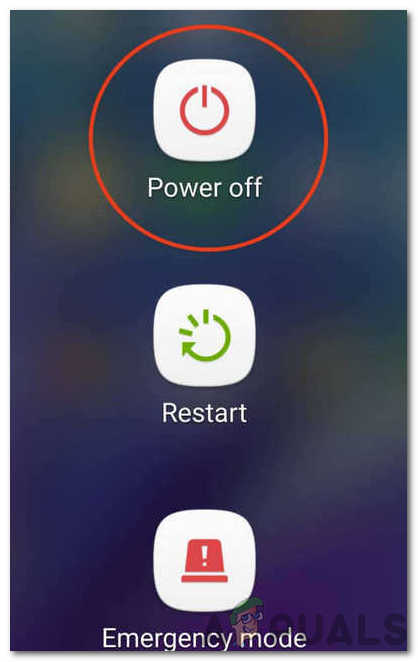

بمجرد أن يغرس Filecoder ransomware نفسه بقوة داخل جهاز Android المحمول للضحية ، فإنه لا يبدأ فورًا في تأمين معلومات المستخدم. بدلاً من ذلك ، تداهم البرامج الضارة أولاً جهات اتصال نظام Android. لاحظ الباحثون بعض السلوكيات المثيرة للاهتمام ولكنها عدوانية بشكل مقلق لبرنامج الفدية Filecoder ransomware. بشكل أساسي ، تقوم البرامج الضارة بسرعة ولكن بشكل شامل بتفتيش قائمة جهات اتصال الضحية لنشر نفسها.

تحاول البرامج الضارة إرسال رسالة نصية تم إنشاؤها تلقائيًا مكتوبة بعناية إلى كل إدخال ضمن قائمة جهات اتصال جهاز Android المحمول. لتعزيز فرص الضحايا المحتملين بالنقر وتنزيل برنامج الفدية ، ينشر فيروس Filecoder خدعة مثيرة للاهتمام. يتم الإعلان عن الرابط الموجود في الرسالة النصية الملوثة كتطبيق. والأهم من ذلك ، يضمن البرنامج الضار احتواء الرسالة على صورة الملف الشخصي للضحية المحتملة. علاوة على ذلك ، تم وضع الصورة بعناية لتناسب التطبيق الذي تستخدمه الضحية بالفعل. في الواقع ، إنه تطبيق خبيث مزيف يحتوي على برامج الفدية الضارة.

الأمر الأكثر إثارة للقلق هو حقيقة أن Filecoder ransomware مشفر ليكون متعدد اللغات. بمعنى آخر ، اعتمادًا على إعداد لغة الجهاز المصاب ، يمكن إرسال الرسائل بواحد من 42 إصدارًا بلغة ممكنة. تقوم البرامج الضارة أيضًا بإدراج اسم جهة الاتصال في الرسالة تلقائيًا ، لتعزيز المصداقية المتصورة.

كيف تصيب Filecoder Ransomware وتعمل؟

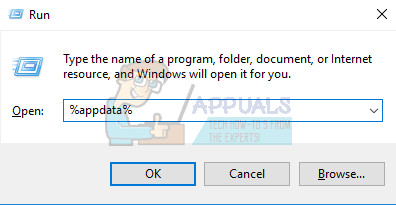

عادةً ما تحتوي الروابط التي أنشأتها البرامج الضارة على تطبيق يحاول استدراج الضحايا. الغرض الحقيقي من التطبيق المزيف هو العمل بسرية في الخلفية. يحتوي هذا التطبيق على إعدادات الأوامر والتحكم (C2) المشفرة ، بالإضافة إلى عناوين محفظة Bitcoin ، ضمن كود المصدر الخاص به. استخدم المهاجمون أيضًا منصة مشاركة الملاحظات الشهيرة عبر الإنترنت Pastebin ، لكنها تعمل فقط كقناة للاسترجاع الديناميكي وربما نقاط إصابة أخرى.

بعد أن نجح برنامج الفدية Filecoder في إرسال الرسائل القصيرة الملوثة على دفعات وإكمال المهمة ، يقوم بعد ذلك بمسح الجهاز المصاب للعثور على جميع ملفات التخزين وتشفير معظمها. اكتشف باحثو ESET أن البرامج الضارة ستقوم بتشفير جميع أنواع امتدادات الملفات المستخدمة بشكل شائع للملفات النصية والصور ومقاطع الفيديو وما إلى ذلك ، ولكن لسبب ما ، فإنها تترك ملفات خاصة بنظام Android مثل .apk أو .dex. لا تلمس البرامج الضارة أيضًا ملفات Zip و. RAR المضغوطة والملفات التي يزيد حجمها عن 50 ميغابايت. يعتقد الباحثون أن منشئو البرامج الضارة ربما قاموا بعمل نسخ ولصق رديء لرفع المحتوى من WannaCry ، وهو شكل أكثر خطورة وغزارة من برامج الفدية. يتم إلحاق جميع الملفات المشفرة بالملحق '. سبعة'

اكتشف الباحثون Android / Filecoder.C ، وهي عائلة جديدة لبرامج الفدية على نظام Android تحاول الانتشار إلى جهات اتصال الضحايا وتنشر بعض الحيل غير العادية https://t.co/5iCvkVbAND تضمين التغريدة @قضية # البرامج العابرة #ذكري المظهر pic.twitter.com/d150eY4N7X

- ديفيد بيسون (DMBisson) 30 يوليو 2019

بعد نجاح تشفير الملفات على جهاز Android المحمول ، يقوم برنامج الفدية بعد ذلك بإصدار مذكرة فدية نموذجية تحتوي على طلبات. لاحظ الباحثون أن برنامج الفدية Filecoder يتطلب طلبات تتراوح من حوالي 98 دولارًا إلى 188 دولارًا في العملة المشفرة. لخلق شعور بالإلحاح ، تحتوي البرامج الضارة أيضًا على مؤقت بسيط يستمر لمدة 3 أيام أو 72 ساعة. تذكر مذكرة الفدية أيضًا عدد الملفات التي تحتجزها كرهائن.

ومن المثير للاهتمام أن برامج الفدية لا تغلق شاشة الجهاز أو تمنع استخدام الهاتف الذكي. بمعنى آخر ، لا يزال بإمكان الضحايا استخدام هواتفهم الذكية التي تعمل بنظام Android ، لكن لن يتمكنوا من الوصول إلى بياناتهم. علاوة على ذلك ، حتى إذا قام الضحايا بطريقة ما بإلغاء تثبيت التطبيق الضار أو المشتبه به ، فإنه لا يقوم بالتراجع عن التغييرات أو فك تشفير الملفات. ينشئ Filecoder زوجًا من المفاتيح العامة والخاصة عند تشفير محتويات الجهاز. يتم تشفير المفتاح العام باستخدام خوارزمية RSA-1024 قوية وقيمة مضمنة يتم إرسالها إلى المنشئين. بعد أن يدفع الضحية من خلال تفاصيل Bitcoin المقدمة ، يمكن للمهاجم فك تشفير المفتاح الخاص وتحريره للضحية.

Filecoder ليس عدوانيًا فحسب ، بل أيضًا معقدًا للتخلص منه:

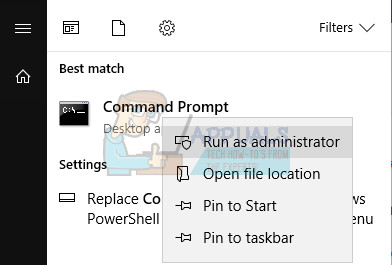

ذكر باحثو ESET في وقت سابق أنه يمكن استخدام قيمة المفتاح الثابت لفك تشفير الملفات دون دفع رسوم الابتزاز عن طريق 'تغيير خوارزمية التشفير إلى خوارزمية فك التشفير.' باختصار ، شعر الباحثون أن منشئو برنامج الفدية Filecoder قد تركوا عن غير قصد طريقة بسيطة لإنشاء برنامج فك تشفير.

'نظرًا لضيق الاستهداف والعيوب في كل من تنفيذ الحملة وتنفيذ تشفيرها ، فإن تأثير برنامج الفدية الجديد هذا محدود. ومع ذلك ، إذا أصلح المطورون العيوب وبدأ المشغلون في استهداف مجموعات أوسع من المستخدمين ، فقد يصبح Android / Filecoder.C ransomware تهديدًا خطيرًا. '

ال قام الباحثون بتحديث منشوراتهم حول Filecoder ransomware وأوضح أن 'هذا' المفتاح الثابت 'هو مفتاح عام RSA-1024 ، والذي لا يمكن كسره بسهولة ، وبالتالي فإن إنشاء برنامج فك تشفير لبرنامج الفدية هذا هو أمر شبه مستحيل.'

ومن الغريب أن الباحثين لاحظوا أيضًا أنه لا يوجد شيء في شفرة برامج الفدية يدعم الادعاء بأن البيانات المتأثرة ستفقد بعد انتهاء عداد العد التنازلي. علاوة على ذلك ، يبدو أن منشئو البرامج الضارة يلعبون بمبلغ الفدية. بينما يظل 0.01 Bitcoin أو BTC قياسيًا ، يبدو أن الأرقام اللاحقة هي معرف المستخدم الذي تم إنشاؤه بواسطة البرامج الضارة. يشتبه الباحثون في أن هذه الطريقة يمكن أن تكون بمثابة عامل مصادقة لمطابقة المدفوعات الواردة مع الضحية لإنشاء وإرسال مفتاح فك التشفير.

العلامات ذكري المظهر