فريق SpecterOps ، ستيف بوروش

توسع منشور مدونة حديث من موقع فريق SpecterOps حول كيف يمكن للمفرقعات إنشاء ملفات .ACCDE ضارة افتراضيًا واستخدامها كمتجه للتصيد الاحتيالي على الأشخاص الذين لديهم Microsoft Access Database مثبتة. والأهم من ذلك ، أنه شدد على أنه من المحتمل استخدام اختصارات Microsoft Access Macro (MAM) كوسيلة للهجوم أيضًا.

ترتبط هذه الملفات مباشرةً بوحدة ماكرو Access ، وهي موجودة منذ ذلك الحين في حقبة Office 97. أوضح خبير الأمن ستيف بوروش أنه يمكن دمج أي شيء في أحد هذه الاختصارات. يؤدي هذا إلى تشغيل النطاق من ماكرو بسيط حتى الحمولات التي تقوم بتحميل تجميع .NET من ملفات JScript.

من خلال إضافة استدعاء دالة إلى ماكرو حيث ربما أضاف الآخرون إجراء فرعي ، تمكن Borosh من فرض تنفيذ تعليمات برمجية عشوائية. لقد استخدم ببساطة مربعًا منسدلًا لتحديد رمز للتشغيل واختيار وظيفة ماكرو.

تسمح خيارات Autoexec بتشغيل الماكرو بمجرد فتح المستند ، لذلك لا يحتاج إلى طلب الإذن من المستخدم. استخدم Borosh بعد ذلك خيار 'Make ACCDE' في Access لإنشاء نسخة قابلة للتنفيذ من قاعدة البيانات ، مما يعني أن المستخدمين لن يكونوا قادرين على تدقيق الرمز حتى لو أرادوا ذلك.

بينما يمكن إرسال هذا النوع من الملفات كمرفق بريد إلكتروني ، وجد Borosh أنه أكثر فعالية لإنشاء اختصار MAM واحد مرتبط عن بعد بقاعدة بيانات ACCDE autoexec حتى يتمكن من تشغيله عبر الإنترنت.

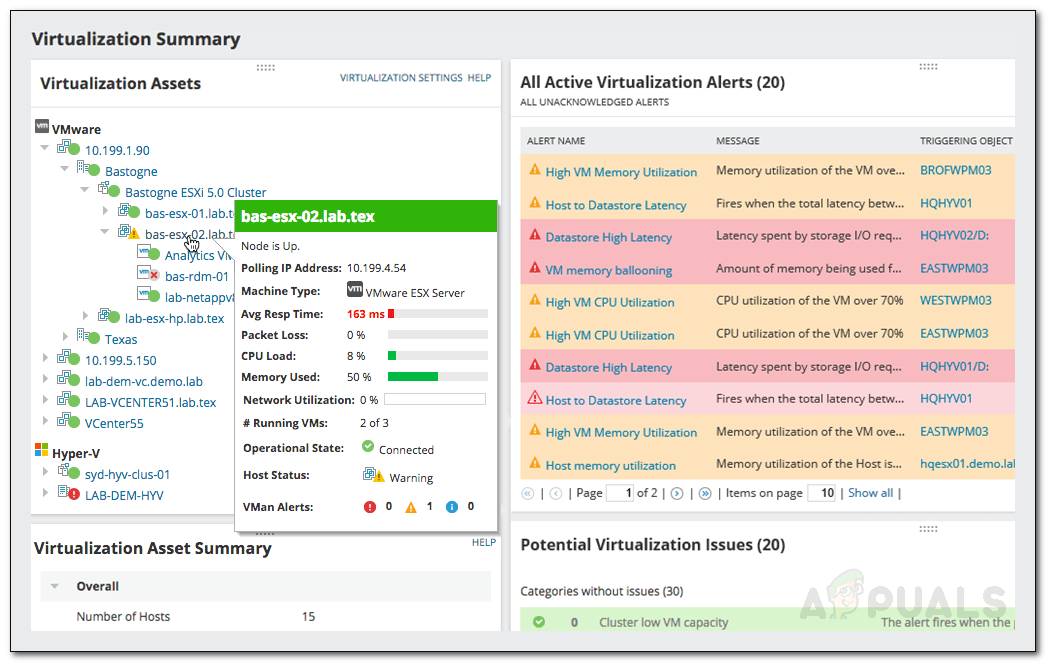

بعد سحب الماكرو إلى سطح المكتب لإنشاء اختصار ، تم تركه مع ملف لا يحتوي على الكثير من التفاصيل. ومع ذلك ، فإن تغيير متغير DatabasePath في الاختصار منحه حرية الاتصال بخادم بعيد واسترداد ملف ACCDE. مرة أخرى ، يمكن القيام بذلك دون إذن المستخدم. على الأجهزة التي تم فتح المنفذ 445 بها ، يمكن إجراء ذلك باستخدام SMB بدلاً من HTTP.

يحظر Outlook ملفات MAM افتراضيًا ، لذلك أكد Borosh أن جهاز تكسير قد يستضيف رابط تصيد في بريد إلكتروني غير ضار ويستخدم الهندسة الاجتماعية لجذب المستخدم لاسترداد الملف من بعيد.

لا يطالبهم Windows بتحذير أمني بمجرد فتح الملف ، مما يسمح بتنفيذ التعليمات البرمجية. قد يكون ذلك من خلال بعض تحذيرات الشبكة ، لكن العديد من المستخدمين قد يتجاهلونها ببساطة.

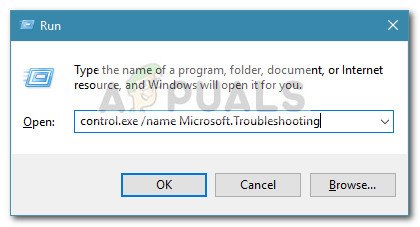

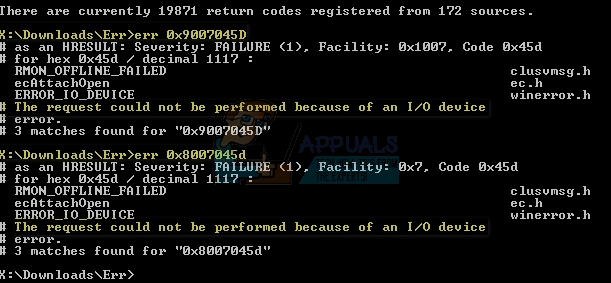

في حين أن هذا الكراك يبدو سهلاً بشكل مخادع ، إلا أن التخفيف سهل بشكل مخادع. كان Borosh قادرًا على منع تنفيذ الماكرو من الإنترنت بمجرد تعيين مفتاح التسجيل التالي:

الكمبيوتر HKEY_CURRENT_USER البرامج Microsoft Office 16.0 الوصول الأمان blockcontentexecutionfrominternet = 1

ومع ذلك ، سيتعين على المستخدمين الذين لديهم منتجات Office متعددة تضمين إدخالات مفتاح تسجيل منفصلة لكل منها على ما يبدو.

العلامات أمن Windows