واجهة MITMWEB. MITMProxy

ال CVE-2018-14505 تم منح التسمية لثغرة أمنية تم اكتشافها في واجهة مستخدم Mitmproxy المستندة إلى الويب ، mitmweb. تمت مصادفة الثغرة الأمنية في البداية بواسطة Josef Gajdusek في براغ الذي وصف أن نقص الحماية ضد إعادة ربط DNS في واجهة mitmweb قد يؤدي إلى وصول مواقع الويب الضارة إلى البيانات أو تشغيل نصوص Python التعسفية عن بُعد على نظام الملفات عن طريق تعيين خيار تكوين البرامج النصية.

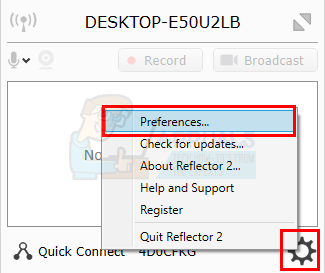

كما تم تقديم دليل على المفهوم من قبل Gajdusek لعرض استغلال محتمل.

استند إثبات المفهوم هذا إلى دليل عام آخر وثيق الصلة بالمفهوم قام به ترافيس أورماندي.

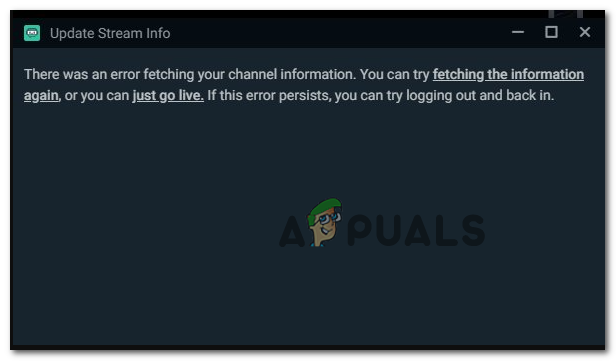

يبدو أن أفضل طريقة للتخفيف من ذلك على الفور هي جعل اسم المضيف مطابقًا '(localhost | d + . d + . d + . d +)' حتى يتمكن المستخدمون من تجنب ثغرة إعادة ربط DNS أثناء القدرة على الوصول ميتويب من مضيفين آخرين كذلك. قد يستلزم الحل الأكثر ديمومة اعتماد حل على غرار jupyter تكون فيه واجهة الويب محمية بكلمة مرور ويمرر رمز وصول إلى استدعاء webbrowser.open. يمكن أيضًا تنفيذ القائمة البيضاء المستندة إلى رأس المضيف لتحقيق نفس التأثير الذي يسمح بالوصول إلى المضيف المحلي أو عنوان IP افتراضيًا. يدعم IPv6 الشفرة لتحسين الحماية ضد إعادة ربط DNS تمت كتابته بواسطة مطور mitmproxy وطالب الدكتوراه Maximilian Hils ردًا على تسجيل هذه الثغرة الأمنية باستخدام CVE MITER.