Microsoft Wireless Display Adapter. كمبيوتر محمول G7

تم تشخيص Microsoft Wireless Display Adapter V2 بثلاث نقاط ضعف: ثغرة أمنية في حقن الأوامر ، وثغرة معطلة للتحكم في الوصول ، وثغرة هجوم مزدوج شرير. تم اختبار الثغرة الأولى فقط على إصدارات برنامج Microsoft Wireless Display Adapter V2 من 2.0.8350 إلى 2.0.8372 وتم اكتشاف أنها تؤثر على جميع الإصدارات في هذا النطاق. تم العثور على ثغرات التحكم في الوصول المعطلة ونقاط الضعف في الهجوم المزدوج الشرير تؤثر فقط على إصدار البرنامج 2.0.8350 في النطاق الذي تم اختباره. لم يتم اختبار الإصدارات الأخرى من البرنامج ، ولم يتم استغلال الثغرات الأمنية بعد. تم تعيين التسمية للثغرة الأمنية الخاصة بحقن الأمر CVE-2018-8306 ، وقد تم إعطاؤه تقييم مخاطر معتدل نسبيًا.

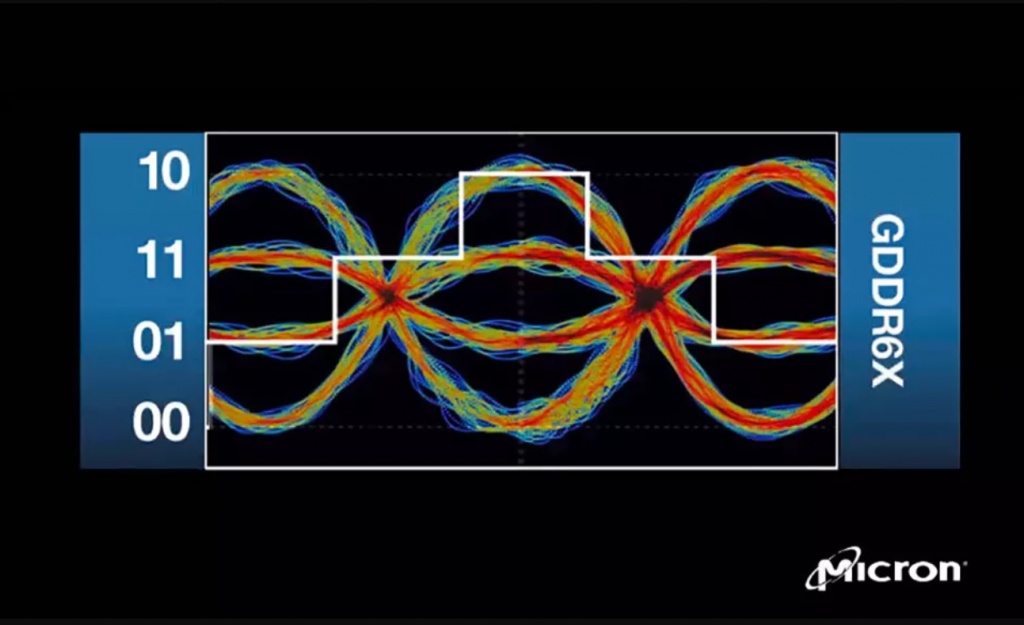

Microsoft Wireless Display Adapter هو جهاز يسمح ببث الشاشات من أجهزة Microsoft Windows التي تدعم Miracast. تستخدم الآلية اتصال Wi-Fi Direct وقناة نقل الصوت / الفيديو Miracast لبث الشاشة. يتم تشفير العملية WPA2 وفقًا لتشفير اتصال Wi-Fi المستخدم لمزيد من الأمان.

لإقران الجهاز بالشاشة ، توفر الآلية اتصالاً بزر ضغط بالإضافة إلى اتصال PIN. بمجرد إنشاء الاتصال ، لا يحتاج الجهاز إلى التحقق من كل اتصال لاحق.

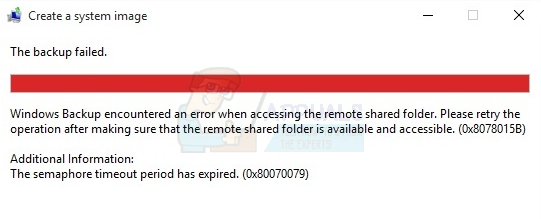

استمرارًا لهذا التفويض الذي تم الحصول عليه سابقًا ، يمكن أن تحدث ثغرة أمنية في إدخال الأوامر عند تعيين اسم محول العرض في معلمة 'NewDeviceName'. إنشاء موقف حيث تتخطى الأحرف البرامج النصية لسطر الأوامر ، يتم تعيين الجهاز في حلقة تمهيد حيث يتوقف عن العمل بشكل صحيح. البرنامج النصي المتأثر بهذه الثغرة الأمنية هو البرنامج النصي '/cgi-bin/msupload.sh'.

يمكن أن تحدث الثغرة الأمنية الثانية ، وهي التحكم في الوصول المعطل ، عند استخدام طريقة تكوين زر الضغط لإقران الجهاز ، والتي تتطلب فقط أن يكون الجهاز في النطاق اللاسلكي دون الحاجة إلى الوصول الفعلي إليه للتحقق من رقم التعريف الشخصي. بمجرد إنشاء الاتصال الأول بهذه الطريقة ، لا تحتاج الاتصالات اللاحقة إلى التحقق ، مما يسمح للجهاز المخترق بالتحكم غير المقيد.

الثغرة الثالثة ، هجوم التوأم الشرير ، تحدث عندما يتلاعب المهاجم بمستخدم للاتصال بجهاز MSWDA الخاص به من خلال الاتصال بـ MSWDA الصحيح وإخماد MSWDA الخاص بالمهاجم فقط ليقوم المستخدم بالاتصال به. بمجرد إنشاء الاتصال ، لن يعرف المستخدم أنه قد اتصل بجهاز خاطئ وسيتمكن المهاجم من الوصول إلى ملفات وبيانات المستخدم ، وبث المحتوى على جهازه / جهازها.

تم الاتصال بـ Microsoft في البداية على 21شفي شهر مارس بخصوص هذه المجموعة من نقاط الضعف. تم تعيين رقم CVE على 19العاشرفي يونيو وتم إصدار تحديثات البرامج الثابتة في 10العاشرمن يوليو. منذ ذلك الحين ، تقدمت Microsoft لتوها بالإفصاح العام استشاري . تؤثر الثغرات الأمنية بشكل جماعي على الإصدارات 2.0.8350 و 2.0.8365 و 2.0.8372 من برنامج Microsoft Wireless Display Adapter V2.

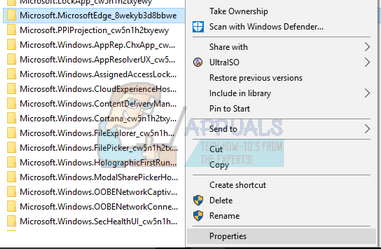

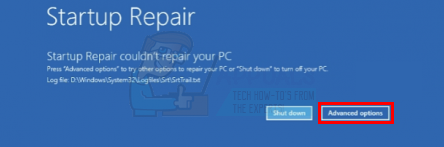

تتوفر تحديثات الأمان التي تم تصنيفها على أنها 'مهمة' من قِبل Microsoft لجميع الإصدارات الثلاثة على موقع الويب الخاص بها كجزء من نشرة الأمن المنشورة. يتطلب التخفيف المقترح الآخر أن يقوم المستخدمون بفتح تطبيق Microsoft Wireless Display Adapter Windows وتحديد المربع الموجود بجوار 'إقران مع رمز PIN' ضمن علامة التبويب 'إعداد الأمان'. يضمن ذلك أن الوصول الفعلي إلى الجهاز مطلوب لعرض شاشته ومطابقة رموز PIN مما يضمن عدم اتصال جهاز غير مرغوب فيه يمكن الوصول إليه لاسلكيًا بالإعداد. تم إعطاء نقاط الضعف التي تؤثر على الإصدارات الثلاثة أ CVSS 3.0 الدرجة الأساسية 5.5 لكل منها والنتيجة الزمنية 5 لكل منهما.