CVE-2018-0375 للثغرات الأمنية من Cisco. شركاء ZLAN

الشركة المصنعة لأجهزة الشبكات والأمن ، سيسكو ، هو خامس ثغرة أمنية رئيسية في الباب الخلفي لمجموعة سياسة Cisco في الأشهر الخمسة الماضية. Cisco هي شركة متخصصة في إنشاء حلول الشبكات لمقدمي الخدمات والمؤسسات. يسمح هذا للشركات بإدارة وتقييد ومراقبة كيفية استخدام العملاء والموظفين لخدمات شبكة الشركة من خلال أوامر تدخلية على الشبكة تصل إلى بيانات نشاط المستخدمين عبر الإنترنت وتراقبها وتجمعها. يمكن الوصول إلى هذه المعلومات من خلال مسؤول مركزي واحد تتحكم فيه الشركة المقدمة ويتم فرض سياسات الشركة فيما يتعلق باستخدام الإنترنت ، مثل حظر مواقع ويب معينة ، من خلال هذا النظام. تتضمن البرامج التي تضعها Cisco عمدًا مثل هذه الميزات المتطفلة على الشبكة للسماح للشركات بمراقبة النظام بشكل كامل وفعال. ومع ذلك ، إذا تم اختراق بيانات اعتماد المسؤول أو تمكن شخص خارجي ضار من الوصول إلى مركز القيادة ، فقد يتسبب في إحداث فوضى عبر الشبكة ، مع إمكانية الوصول الكامل إلى نشاط المستخدمين والقدرة على التحكم في مجالاتهم مع ذلك يختار. هذا هو ما كانت Cisco معرضة لخطره في CVE-2018-0375 (معرف الخطأ: CSCvh02680 ) التي حصلت على رقم غير مسبوق CVSS تصنيف الخطورة 9.8 من 10. تم اكتشاف الثغرة الأمنية من خلال اختبار الأمان الداخلي الذي أجرته شركة Cisco.

نُشر تقرير Cisco حول هذه المسألة في 18 يوليو 2018 ، الساعة 1600 بتوقيت جرينتش وتم وضع الاستشارة تحت عنوان التعريف 'cisco-sa-20180718-policy-cm-default-psswrd'. أوضح ملخص التقرير أن الثغرة كانت موجودة في Cluster Manager من Cisco Policy Suite (قبل الإصدار 18.2.0) وكان لديها القدرة على السماح لمخترق بعيد غير مصرح له بالوصول إلى حساب الجذر المضمن في البرنامج. يحتوي حساب الجذر على بيانات الاعتماد الافتراضية ، مما يعرضه لخطر التلاعب ، والذي قد يستخدمه المتسلل للوصول إلى الشبكة والتحكم فيها بحقوق المسؤول الكاملة.

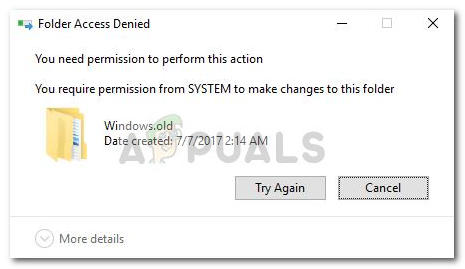

أثبتت Cisco أن هذه كانت ثغرة أمنية أساسية وأنه لا يوجد حل بديل لهذه المشكلة. ومن ثم ، أصدرت الشركة التصحيح المجاني في الإصدار 18.2.0 وتم تشجيع جميع مستخدمي منتجهم على ضمان تحديث أنظمة الشبكة الخاصة بهم إلى الإصدار المصحح. بالإضافة إلى هذا الضعف الأساسي ، 24 نقاط ضعف وأخطاء أخرى تم إصلاحها أيضًا في التحديث الجديد الذي تضمن ثغرات تنفيذ التعليمات البرمجية عن بُعد لمشغلات تسجيل شبكة Cisco Webex وثغرة حل Cisco SD-WAN الحل التعسفي.

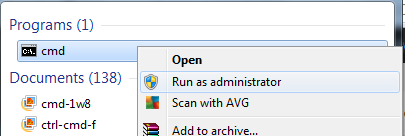

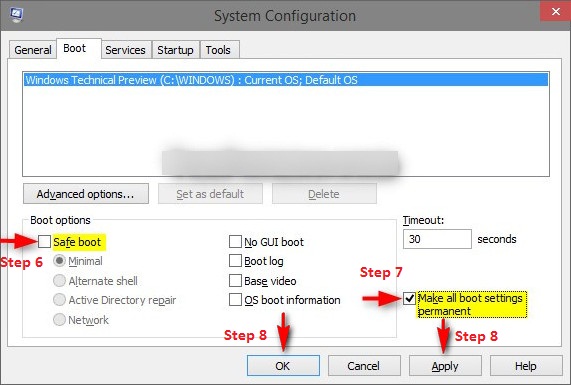

لضمان تحديث النظام ، يُطلب من المسؤولين التحقق من أجهزتهم في CLI للجهاز عن طريق إدخال الأمر about.sh. سيؤدي ذلك إلى تسليم مخرجات للمسؤول حول الإصدار قيد الاستخدام وما إذا تم تطبيق أي تصحيحات عليه. يعتبر أي جهاز يستخدم إصدارًا أقل من 18.2.0 عرضة للخطر. يتضمن ذلك الهواتف المحمولة والأجهزة اللوحية وأجهزة الكمبيوتر المحمولة وأي أجهزة أخرى تراقبها مؤسسة باستخدام Cisco.

تم تضمين 24 نقاط ضعف وأخطاء في تحديث الإصدار 18.2.0. سيسكو / أبوالس