مايكروسوفت إيدج

ربما يكون Microsoft Windows 7 و Internet Explorer قد خرجا رسميًا من نافذة الدعم المجاني ، لكن الأنظمة الأساسية تستمر في تلقي تصحيحات لنقاط الضعف الأمنية الحرجة التي تستمر في الظهور. أرسلت الشركة للتو تصحيحًا أمنيًا لحماية أجهزة الكمبيوتر من خطأ محرك JavaScript تم استغلاله بشكل نشط. يمكن أن يسمح الخلل الأمني لمهاجم بعيد بتنفيذ تعليمات برمجية عشوائية في سياق المستخدم الحالي.

أرسلت Microsoft تصحيح أمان مهمًا ليس فقط لنظام التشغيل Windows 7 ولكن أيضًا للإصدارات المتعددة من Internet Explorer. بينما تم استبدال Windows 7 منذ فترة طويلة بـ Windows 8 و Windows 10 ، تم استبدال IE بـ Microsoft Edge. على الرغم من وجود منصتين رسميًا خارج نطاق الدعم المجاني ، تقوم Microsoft بشكل روتيني بإجراء استثناءات وإرسال تصحيحات للتوصيل الثغرات الأمنية التي يمكن استغلالها لتولي السيطرة الإدارية أو تنفيذ التعليمات البرمجية عن بعد.

أصدرت Microsoft تحديثًا أمنيًا لنظام التشغيل Windows 7 بسبب ثغرة أمنية خطيرة في IE

توقف كل من متصفحي Windows 7 و IE عن الدعم الشهر الماضي ، ولكن نظرًا لأحدث ثغرة خطيرة في IE ، قررت Microsoft توفير تصحيحات أمان لنظام Windows 7 مرة أخرى. بعد ديس .. pic.twitter.com/oCKGuMYrW3

- شركة اختبار UNDERCODE (UnderCodeTC) 21 فبراير 2020

تصحيحات Microsoft خطأ أمني جديد ومستغل بشكل نشط في IE على نظام التشغيل Windows 7:

تم اكتشافه حديثًا و استغلال الخلل الأمني بنشاط تم تصحيحه بنجاح بواسطة Microsoft. الثغرة الأمنية ، تم وضع علامة عليها رسميًا باسم CVE-2020-0674 تم استغلاله في البرية. قدمت Microsoft مزيدًا من التفاصيل حول الخلل. يقرأ الوصف الرسمي ل CVE-2020-0674 ما يلي:

توجد ثغرة أمنية في تنفيذ التعليمات البرمجية عن بُعد في الطريقة التي يتعامل بها محرك البرمجة النصية مع الكائنات الموجودة في الذاكرة في Internet Explorer. قد تؤدي الثغرة الأمنية إلى إتلاف الذاكرة بطريقة يمكن للمهاجم من خلالها تنفيذ تعليمات برمجية عشوائية في سياق المستخدم الحالي. يمكن للمهاجم الذي نجح في استغلال الثغرة الأمنية الحصول على حقوق المستخدم نفسها التي يتمتع بها المستخدم الحالي. إذا تم تسجيل دخول المستخدم الحالي بحقوق مستخدم إدارية ، فيمكن للمهاجم الذي نجح في استغلال الثغرة الأمنية التحكم في النظام المتأثر. يمكن للمهاجم بعد ذلك تثبيت البرامج ؛ عرض البيانات أو تغييرها أو حذفها ؛ أو إنشاء حسابات جديدة مع حقوق المستخدم الكاملة.

في سيناريو الهجوم المستند إلى الويب ، يمكن للمهاجم استضافة موقع ويب مصمم خصيصًا لاستغلال الثغرة الأمنية من خلال Internet Explorer ومن ثم إقناع المستخدم بمشاهدة موقع الويب. يمكن للمهاجم أيضًا تضمين عنصر تحكم ActiveX المميز بعلامة 'آمن للتهيئة' في تطبيق أو مستند Microsoft Office الذي يستضيف محرك عرض IE. يمكن للمهاجم أيضًا الاستفادة من مواقع الويب المخترقة ومواقع الويب التي تقبل أو تستضيف محتوى أو إعلانات يوفرها المستخدم. يمكن أن تحتوي هذه المواقع على محتوى مصنوع خصيصًا يمكن أن يستغل الثغرة الأمنية.

يعالج التحديث الأمني الثغرة الأمنية عن طريق تعديل كيفية تعامل محرك البرمجة النصية مع الكائنات الموجودة في الذاكرة.

تم استغلال خطأ IE الجديد بشكل نشط يجبر Microsoft على تصحيح Windows 7 مرة أخرى

خلفية: https://t.co/jWZqIwd1sd

مصدر: https://t.co/AJ8jXwFDXA

- أخبار التكنولوجيا CK (CKsTechNews) 21 فبراير 2020

كيف يجب على مستخدمي Windows 7 و Internet Explorer حماية أنفسهم من الثغرة الأمنية المكتشفة حديثًا؟

الثغرة الأمنية المكتشفة حديثًا في Internet Explorer سهلة التنفيذ بشكل مدهش. يمكن تشغيل الاستغلال عبر أي تطبيق يمكنه استضافة HTML مثل مستند أو PDF. على الرغم من أن مستخدمي Windows 7 و IE هم الأكثر عرضة للخطر ، إلا أن مستخدمي Windows 8.1 و Windows 10 مستهدفون. بالإضافة إلى إصدارات نظام التشغيل Windows هذه ، تقوم Microsoft بإصدار تصحيح لنظام التشغيل Windows Server 2008 و 2012 و 2019.

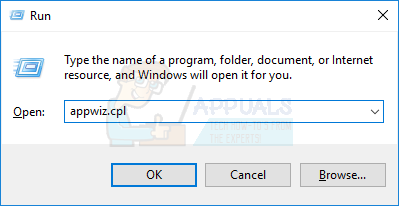

من المحتمل جدًا أن تكون Microsoft قد أصدرت تحديث تصحيح أمان غير اختياري لمعالجة الثغرة الأمنية. علاوة على ذلك ، تحث Microsoft بشدة جميع مستخدمي Windows 7 و Windows 8.1 OS على الترقية إلى Windows 10. ما زالت الشركة تسمح بالترقية المجانية إلى خيار Windows 10.

مايكروسوفت لديها عرضت تصحيحات الأمان لهذه الأنظمة الأساسية غير المدعومة في الماضي. علاوة على ذلك ، تقدم الشركة تحديث الأمان الموسع أو برنامج ESU. ومع ذلك ، يوصى بشدة بالترقية إلى Windows 10 في أقرب وقت ممكن.

العلامات متصفح الانترنت مايكروسوفت شبابيك نوافذ 10 ويندوز 7